Pytanie 1

Urządzenie sieciowe, które umożliwia połączenie pięciu komputerów w tej samej sieci, eliminując kolizje pakietów, to

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Urządzenie sieciowe, które umożliwia połączenie pięciu komputerów w tej samej sieci, eliminując kolizje pakietów, to

Układ cyfrowy wykonujący operację logiczną koniunkcji opiera się na bramce logicznej

Jakie narzędzie powinno się wykorzystać w systemie Windows, aby uzyskać informacje o problemach z systemem?

Jakie urządzenie sieciowe umożliwia połączenie sieci LAN z WAN?

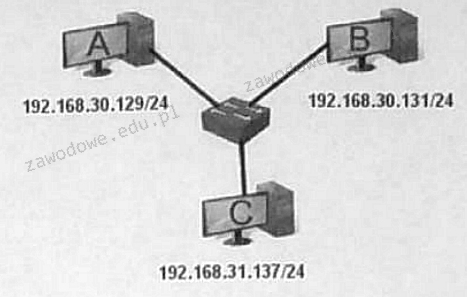

Hosty A i B nie są w stanie nawiązać komunikacji z hostem C. Między hostami A i B wszystko działa poprawnie. Jakie mogą być powody, dla których hosty A i C oraz B i C nie mogą się komunikować?

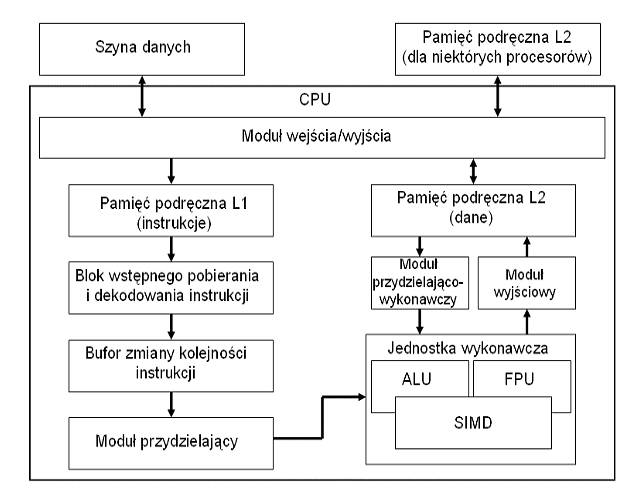

Na diagramie blokowym procesora blok funkcjonalny oznaczony jako SIMD to

Jakie polecenie należy zastosować w systemach operacyjnych z rodziny Windows, aby ustawić plik w trybie tylko do odczytu?

Użytkownik uszkodził płytę główną z gniazdem procesora AM2. Uszkodzoną płytę można wymienić na model z gniazdem, nie zmieniając procesora i pamięci

Najkrótszy czas dostępu charakteryzuje się

Aby wykonać ręczne ustawienie interfejsu sieciowego w systemie LINUX, należy użyć polecenia

Minimalna odległość toru nieekranowanego kabla sieciowego od instalacji elektrycznej oświetlenia powinna wynosić

Która funkcja przełącznika zarządzalnego pozwala na łączenie kilku przełączników fizycznych w jedną wirtualną linię, aby zwiększyć przepustowość łącza?

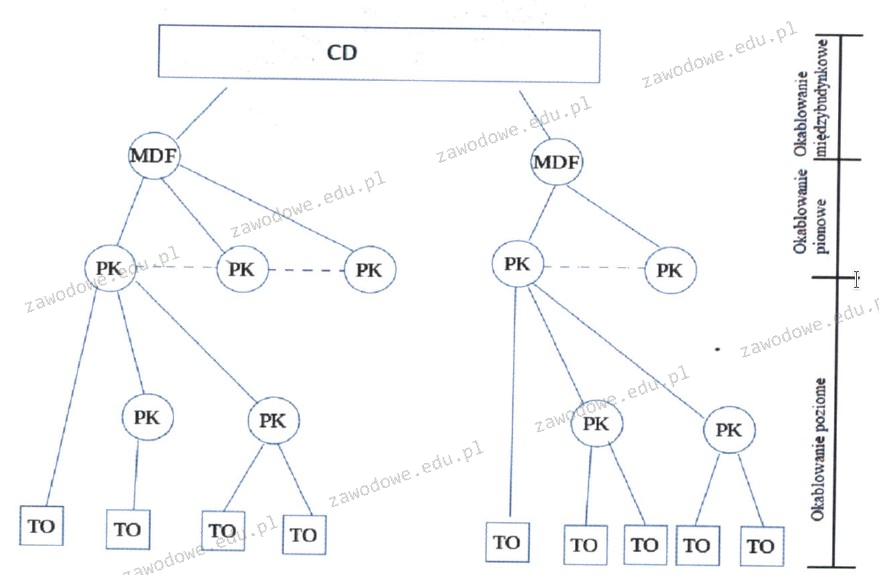

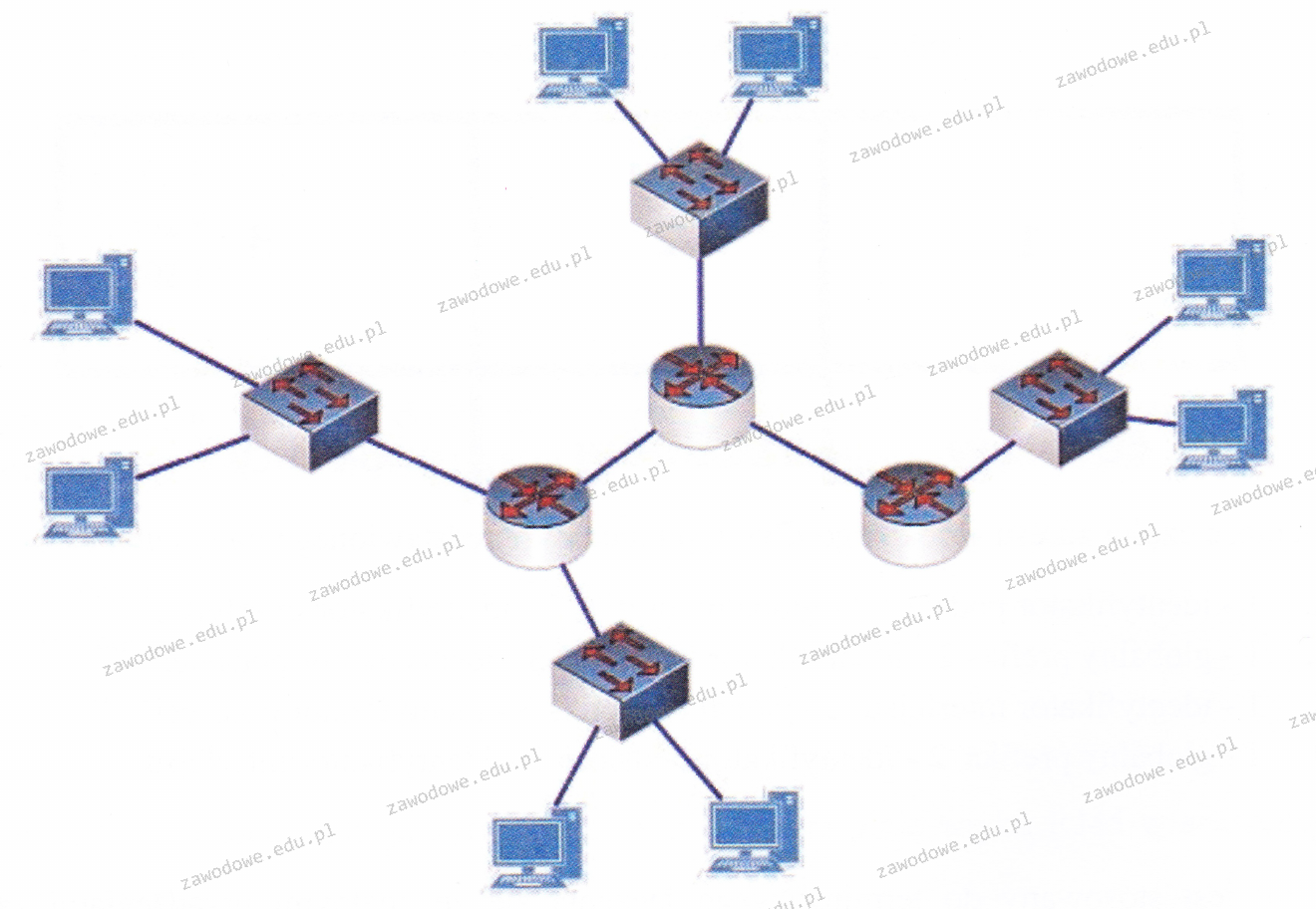

Na zaprezentowanym schemacie logicznym sieci przedstawiono

W jakiej topologii sieci komputerowej każdy węzeł ma bezpośrednie połączenie z każdym innym węzłem?

Jakie zastosowanie ma oprogramowanie Microsoft Hyper-V?

Przed rozpoczęciem instalacji sterownika dla urządzenia peryferyjnego system Windows powinien weryfikować, czy dany sterownik ma podpis

Jak określić długość prefiksu adresu sieci w adresie IPv4?

Aby usunąć konto użytkownika student w systemie operacyjnym Ubuntu, można skorzystać z komendy

Który protokół przesyła datagramy bez gwarancji ich dostarczenia?

Active Directory w systemach MS Windows Server 2000 oraz MS Windows Server 2003 to

Schemat ilustruje ustawienia urządzenia WiFi. Wskaż, które z poniższych stwierdzeń na temat tej konfiguracji jest prawdziwe?

W systemie Windows Professional aby ustawić czas dostępności dla drukarki, należy skorzystać z zakładki

Fizyczna architektura sieci, inaczej określana jako topologia fizyczna sieci komputerowych, definiuje

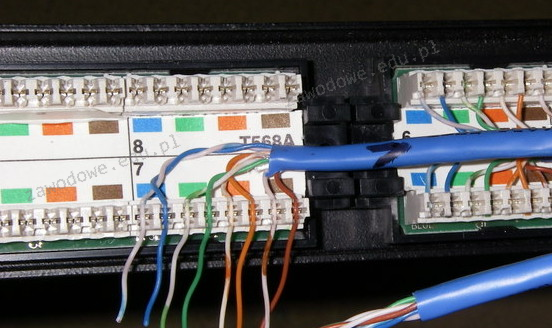

Na ilustracji widać patchpanel - panel krosowy kategorii 5E bez ekranowania, który posiada złącze szczelinowe typu LSA. Jakie narzędzie należy zastosować do wkładania kabli w te złącza?

Który z trybów nie jest dostępny dla narzędzia powiększenia w systemie Windows?

W topologii gwiazdy każde urządzenie działające w sieci jest

Jakie urządzenie w warstwie łącza danych modelu OSI analizuje adresy MAC zawarte w ramkach Ethernet i na tej podstawie decyduje o przesyłaniu sygnału pomiędzy segmentami sieci lub jego blokowaniu?

Unity Tweak Tool oraz narzędzia dostrajania to elementy systemu Linux, które mają na celu

Na świeżo zainstalowanym komputerze program antywirusowy powinno się zainstalować

Jaki jest maksymalny promień zgięcia przy montażu kabla U/UTP kat 5e?

Jaki jest maksymalny transfer danych napędu CD przy prędkości x42?

Ile symboli switchy i routerów znajduje się na schemacie?

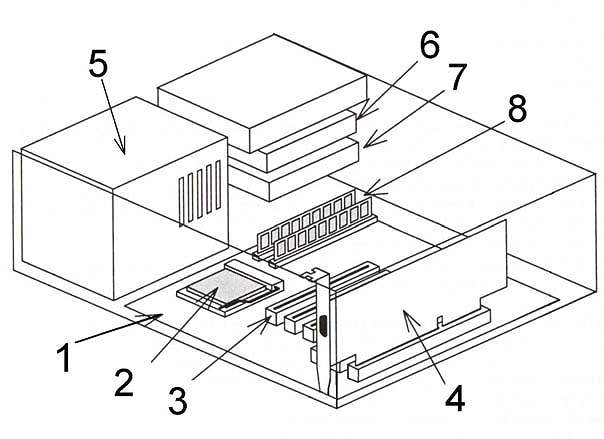

Na ilustracji karta rozszerzeń jest oznaczona numerem

W sieci o adresie 192.168.20.0 użyto maski podsieci 255.255.255.248. Jak wiele adresów IP będzie dostępnych dla urządzeń?

W którym typie macierzy, wszystkie fizyczne dyski są postrzegane jako jeden dysk logiczny?

ARP (Adress Resolution Protocol) to protokół, który pozwala na przekształcenie adresu IP na

Jakie urządzenie pracuje w warstwie łącza danych i umożliwia integrację segmentów sieci o różnych architekturach?

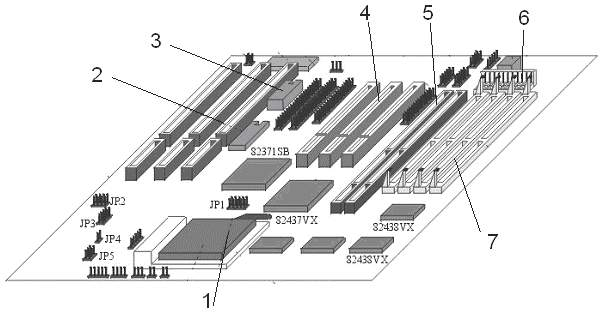

Na schemacie płyty głównej port PCI oznaczony jest numerem

Jak nazywa się zestaw usług internetowych dla systemów operacyjnych z rodziny Microsoft Windows, który umożliwia działanie jako serwer FTP oraz serwer WWW?

Jakim protokołem jest realizowana kontrola poprawności transmisji danych w sieciach Ethernet?