Pytanie 1

Jak wygląda liczba 257 w systemie dziesiętnym?

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Jak wygląda liczba 257 w systemie dziesiętnym?

Początkowe znaki heksadecymalne adresu IPv6 przeznaczonego do link-local to

Zachowanie kopii często odwiedzanych witryn oraz zwiększenie ochrony przez filtrowanie pewnych treści witryn internetowych można osiągnąć dzięki

W jakim typie skanera wykorzystuje się fotopowielacze?

Wskaż złącze żeńskie o liczbie pinów 24 lub 29, które jest w stanie przesyłać skompresowany cyfrowy sygnał do monitora?

Jaką wartość ma moc wyjściowa (ciągła) zasilacza według parametrów przedstawionych w tabeli?

| Napięcie wyjściowe | +5 V | +3.3 V | +12 V1 | +12 V2 | -12 V | +5 VSB |

| Prąd wyjściowy | 18,0 A | 22,0 A | 18,0 A | 17,0 A | 0,3 A | 2,5 A |

| Moc wyjściowa | 120 W | 336W | 3,6 W | 12,5 W |

Który z wymienionych adresów IP nie zalicza się do prywatnych?

Które z poniższych stwierdzeń NIE odnosi się do pamięci cache L1?

Jaki jest maksymalny transfer danych napędu CD przy prędkości x42?

Do kategorii oprogramowania określanego mianem malware (ang. malicious software) nie zalicza się oprogramowania typu

Jakie funkcje pełni protokół ARP (Address Resolution Protocol)?

Wyjście audio dla słuchawek lub głośników minijack na karcie dźwiękowej oznaczone jest jakim kolorem?

Który z standardów implementacji sieci Ethernet określa sieć opartą na kablu koncentrycznym, gdzie długość segmentu nie może przekraczać 185 m?

Topologia fizyczna, w której każdy węzeł łączy się z wszystkimi innymi węzłami, to topologia

Aby zweryfikować indeks stabilności systemu Windows Server, należy zastosować narzędzie

Kable łączące poziome punkty dystrybucyjne z centralnym punktem dystrybucyjnym określa się jako

Która z usług umożliwia rejestrowanie oraz identyfikowanie nazw NetBIOS jako adresów IP wykorzystywanych w sieci?

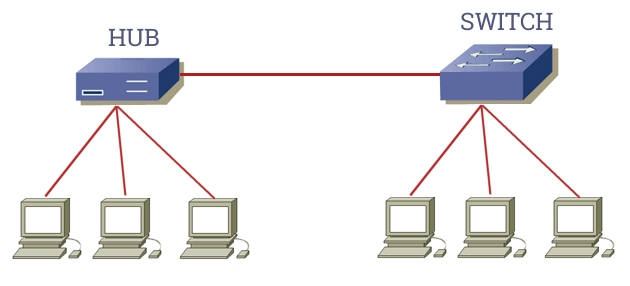

Ile kolizji domenowych występuje w sieci przedstawionej na ilustracji?

W trakcie konserwacji oraz czyszczenia drukarki laserowej, która jest odłączona od zasilania, pracownik serwisu komputerowego może zastosować jako środek ochrony osobistej

Jakie materiały są używane w kolorowej drukarce laserowej?

Jakim portem domyślnie odbywa się przesyłanie poleceń (command) serwera FTP?

Określ właściwą sekwencję działań potrzebnych do zamontowania procesora w gnieździe LGA na nowej płycie głównej, która jest odłączona od zasilania?

Aby zwiększyć lub zmniejszyć wielkość ikony na pulpicie, należy obracać kółkiem myszy, trzymając jednocześnie klawisz:

W systemie Linux, aby uzyskać informację o nazwie aktualnego katalogu roboczego, należy użyć polecenia

Oprogramowanie komputerowe, które jest dostępne bezpłatnie i bez ograniczeń czasowych, jest dystrybuowane na podstawie licencji typu

Użytkownik systemu Windows może skorzystać z polecenia taskmgr, aby

Rekord startowy dysku twardego w komputerze to

Ile wyniesie całkowity koszt wymiany karty sieciowej w komputerze, jeżeli cena karty to 40 zł, czas pracy serwisanta wyniesie 90 minut, a koszt każdej rozpoczętej roboczogodziny to 60 zł?

Aby skaner działał prawidłowo, co należy zrobić?

Jakim spójnikiem określa się iloczyn logiczny?

Który z protokołów umożliwia szyfrowane połączenia?

W systemie Linux polecenie chmod 321 start spowoduje przyznanie poniższych uprawnień plikowi start:

Oblicz całkowity koszt zainstalowania okablowania strukturalnego z 5 punktów abonenckich do panelu krosowego, łącznie z wykonaniem przewodów do stacji roboczych. W tym celu wykorzystano 50m kabla UTP. Punkt abonencki składa się z 2 gniazd typu RJ45.

Jakie narzędzie jest używane do diagnozowania łączności między hostami w systemie Windows?

W systemie Linux prawa dostępu do katalogu są ustawione w formacie rwx--x--x. Jaką liczbę odpowiadają tę konfigurację praw?

Poprawę jakości skanowania można osiągnąć poprzez zmianę

Partycja, na której zainstalowany jest system operacyjny, określana jest jako partycja

Norma EN 50167 odnosi się do systemów okablowania

Proces aktualizacji systemów operacyjnych ma na celu przede wszystkim

Jaką licencję ma wolne i otwarte oprogramowanie?