Pytanie 1

Wskaż tryb operacyjny, w którym komputer wykorzystuje najmniej energii

Wynik: 9/40 punktów (22,5%)

Wymagane minimum: 20 punktów (50%)

Wskaż tryb operacyjny, w którym komputer wykorzystuje najmniej energii

Element płyty głównej, który jest odpowiedzialny za wymianę danych między procesorem a innymi komponentami płyty, to

Program df działający w systemach z rodziny Linux pozwala na wyświetlenie

Jaką funkcję pełni serwer FTP?

Sieć, w której funkcjonuje komputer o adresie IP 192.168.100.50/28, została podzielona na 4 podsieci. Jakie są poprawne adresy tych podsieci?

Którą kartę rozszerzeń w komputerze przedstawia to zdjęcie?

Podaj polecenie w systemie Linux, które umożliwia określenie aktualnego katalogu użytkownika.

Jaki jest adres broadcastowy dla sieci posiadającej adres IP 192.168.10.0/24?

W systemie Windows przypadkowo zlikwidowano konto użytkownika, lecz katalog domowy pozostał nietknięty. Czy możliwe jest odzyskanie nieszyfrowanych danych z katalogu domowego tego użytkownika?

Który z podanych adresów protokołu IPv4 jest adresem klasy D?

W systemie Linux plik ma przypisane uprawnienia 765. Jakie działania może wykonać grupa związana z tym plikiem?

Który z protokołów umożliwia szyfrowanie połączenia?

Graficzny symbol pokazany na ilustracji oznacza

Licencja grupowa na oprogramowanie Microsoft należy do typu

Komenda uname -s w systemie Linux służy do identyfikacji

Która z wymienionych czynności nie jest związana z personalizacją systemu operacyjnego Windows?

Aby określić rozmiar wolnej oraz zajętej pamięci RAM w systemie Linux, można skorzystać z polecenia

Ikona błyskawicy widoczna na ilustracji służy do identyfikacji złącza

W systemie Linux można uzyskać kopię danych przy użyciu komendy

Najlepszym sposobem na zabezpieczenie domowej sieci Wi-Fi jest

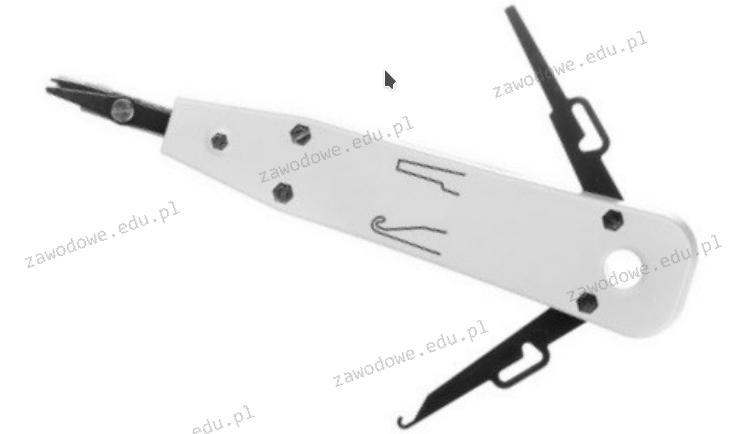

Urządzenie pokazane na ilustracji służy do

W systemie Linux komenda usermod -s umożliwia dla danego użytkownika

W systemie binarnym liczba 3FC7 będzie zapisana w formie:

Jakie zadanie pełni router?

Podczas uruchamiania komputera ukazuje się komunikat "CMOS checksum error press F1 to continue press DEL to setup". Naciśnięcie klawisza DEL skutkuje

Jaka jest podstawowa funkcja protokołu SMTP?

Jaką maksymalną ilość rzeczywistych danych można przesłać w ciągu 1 sekundy przez łącze synchroniczne o wydajności 512 kbps, bez użycia sprzętowej i programowej kompresji?

Jaką wartość liczbową ma BACA zapisaną w systemie heksadecymalnym?

Aby przywrócić dane z sformatowanego dysku twardego, konieczne jest zastosowanie programu

Adres komórki pamięci został podany w kodzie binarnym 1110001110010100. Jak zapisuje się ten adres w systemie szesnastkowym?

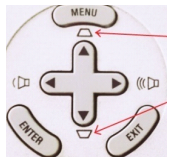

Na przedstawionej grafice wskazano strzałkami funkcje przycisków umieszczonych na obudowie projektora multimedialnego. Dzięki tym przyciskom można

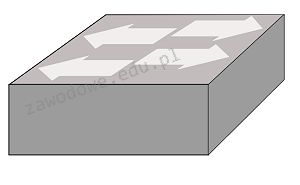

Skaner, który został przedstawiony, należy podłączyć do komputera za pomocą złącza

Administrator systemu Linux wyświetlił zawartość katalogu /home/szkoła w terminalu, uzyskując następujący rezultat -rwx –x r-x 1 admin admin 25 04-09 15:17 szkola.txt. Następnie wydał polecenie ```chmod ug=rw szkola.txt | Is``` Jaki będzie rezultat tego działania, pokazany w oknie terminala?

W jakiej warstwie modelu ISO/OSI wykorzystywane są adresy logiczne?

Jakie składniki systemu komputerowego wymagają utylizacji w wyspecjalizowanych zakładach przetwarzania z powodu obecności niebezpiecznych substancji lub pierwiastków chemicznych?

Gniazdo w sieciach komputerowych, które jednoznacznie identyfikuje dany proces na urządzeniu, stanowi kombinację

Czym jest skrót MAN w kontekście sieci?

Komenda "mmc" w systemach Windows 2000 oraz Windows XP uruchamia aplikację do tworzenia, zapisywania i otwierania

Jeśli w ustawieniach karty graficznej zostanie wybrane odświeżanie obrazu przewyższające zalecane wartości, monitor CRT, który spełnia normy TCO 99

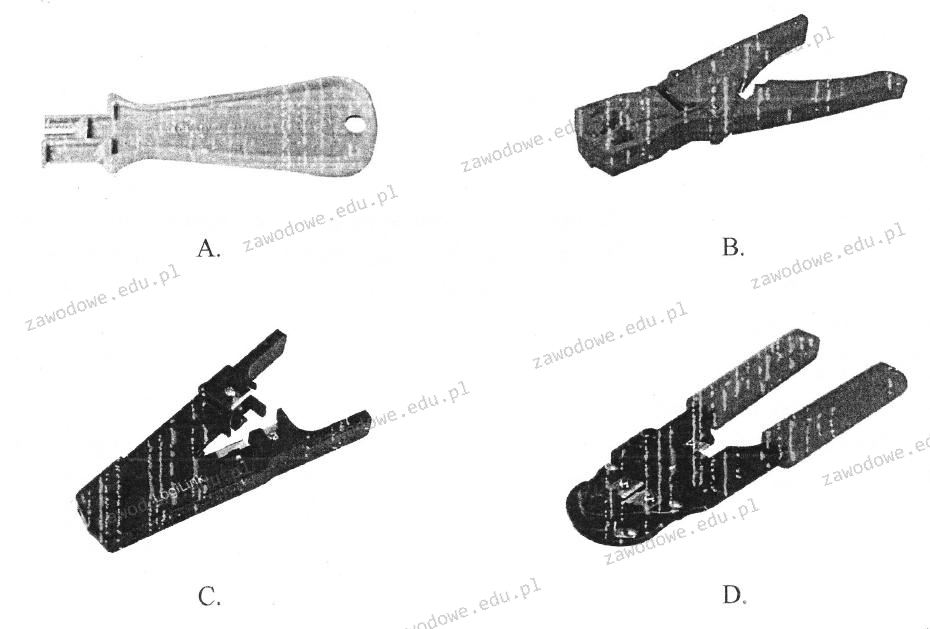

Jaki instrument jest używany do usuwania izolacji?