Pytanie 1

Która z poniższych metod najlepiej nadaje się do wizualnego przedstawienia procesu decyzyjnego?

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

Która z poniższych metod najlepiej nadaje się do wizualnego przedstawienia procesu decyzyjnego?

Oznaczeniem komentarza jednoliniowego w języku Python jest:

Który z poniższych komponentów UI aplikacji mobilnych odpowiada za nawigację między ekranami?

Na rysunku przedstawiony jest fragment schematu blokowego pewnego algorytmu. Ile razy zostanie sprawdzony warunek n<7?

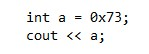

W wyniku wykonania przedstawionego kodu w konsoli wyświetlona zostanie liczba

Które z poniższych jest przykładem hermetyzacji w programowaniu obiektowym?

Który z poniższych elementów jest typowy dla środowiska IDE do tworzenia aplikacji mobilnych?

Które z poniższych pól klasy może być dostępne tylko w ramach tej klasy oraz jej klas pochodnych?

W którym przypadku kolekcja typu lista będzie bardziej efektywna niż tablica?

Jak definiuje się wypadek przy pracy?

Algorytm sekwencyjnego wyszukiwania elementu z wartownikiem polega na założeniu, że

Aby zaprojektować zestaw danych do zainicjowania algorytmu sortowania bąbelkowego tablicy, należy zastosować przynajmniej typy:

Który z poniższych elementów jest cechą klasy pochodnej?

Pierwszym etapem tworzenia aplikacji jest

Jaką rolę pełnią pola klasy w programowaniu obiektowym?

Który z wymienionych algorytmów działających na tablicy jednowymiarowej ma złożoność obliczeniową O(n<sup>2</sup>)?

Co jest kluczowym krokiem podczas projektowania zestawów danych dla problemu programistycznego?

W której fazie cyklu życia projektu informatycznego odbywa się integracja i testowanie wszystkich modułów systemu?

Na przedstawionych funkcjonalnie równoważnych sobie kodach źródłowych w wyniku wykonania operacji w zmiennej b zostanie zapisana wartość:

Resuscytacja krążeniowo-oddechowa polega na wykonywaniu

Co należy uwzględnić w instrukcji użytkownika aplikacji?

1 terabajt (TB) to ile gigabajtów (GB)?

Dane z serwera do aplikacji front-end można przesłać za pomocą

Jakie działanie sprzyja ochronie cyfrowego wizerunku w internecie?

Który rodzaj testów służy do weryfikacji funkcji prototypu interfejsu?

Zadaniem interpretera jest

Obsługę wyjątku, który wygenerowała aplikacja należy zdefiniować w sekcji

Co należy zrobić, aby bezpiecznie przechowywać dane na komputerze?

W jakim przypadku stos będzie lepszym wyborem niż lista przy projektowaniu zestawu danych?

Aby zastosować framework Django należy programować w języku

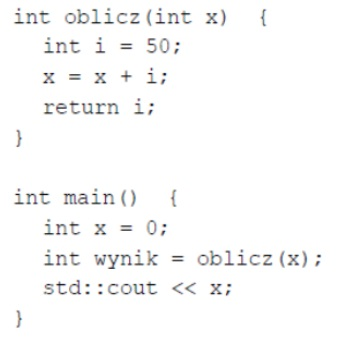

W wyniku wykonania kodu języka C++ została wyświetlona wartość O (zamiast 50). Jaki jest tego powód?

Co to jest klasa abstrakcyjna?

Który z poniższych sposobów może służyć optymalizacji kodu źródłowego?

Który problem najczęściej rozwiązywany jest przy użyciu algorytmu rekurencyjnego?

Które określenie najlepiej opisuje złożoność obliczeniową algorytmy quicksort?

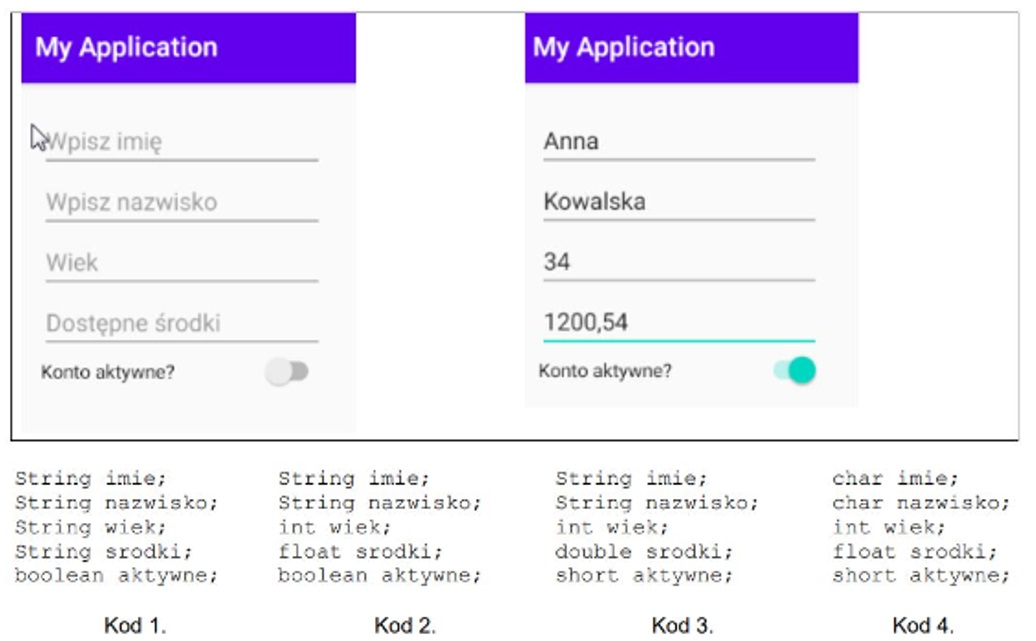

Na przedstawionych rysunkach znajduje się okno aplikacji w stanie początkowym oraz po wypełnieniu danych. Zakładając, że pole "Dostępne środki" jest przeznaczone do wprowadzania wartości typu rzeczywistego, wskaż składowe struktury, które optymalnie pasują do tych danych

Jedną z wytycznych standardu WCAG 2.0 jest

Które z poniższych zdań najlepiej opisuje etap interpretacji kodu?

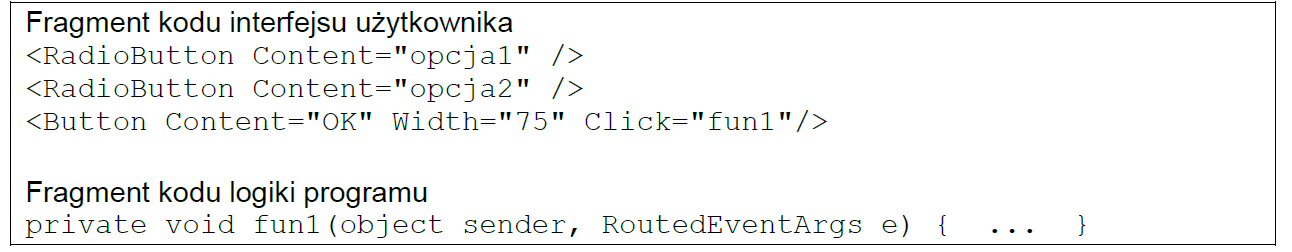

W przedstawionych fragmentach kodu zdefiniowano funkcję o nazwie fun1. W funkcji tej należy umieścić obsługę

Który z poniższych elementów jest typowym składnikiem diagramu Gantta?