Pytanie 1

Jakie jest wymagane minimalne natężenie światła w biurze na stanowisku pracy?

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Jakie jest wymagane minimalne natężenie światła w biurze na stanowisku pracy?

Jakie z przedstawionych rozwiązań może pomóc w unikaniu porażeń prądem w biurze?

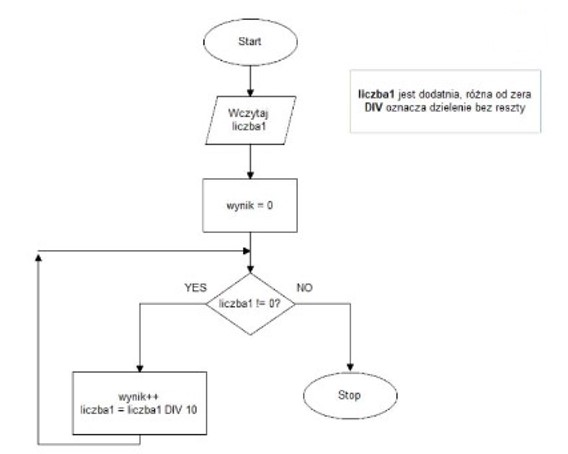

Jakie obliczenia można wykonać za pomocą poniższego algorytmu, który operuje na dodatnich liczbach całkowitych?

Który z wymienionych parametrów określa prędkość procesora?

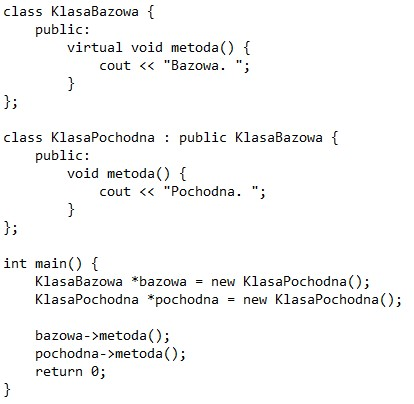

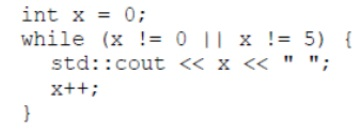

Jakie rezultaty pojawią się po uruchomieniu poniższego kodu napisanego w języku C++?

Zalecenia standardu WCAG 2.0 dotyczące percepcji koncentrują się na

Który z wymienionych mechanizmów pozwala na monitorowanie stanu użytkownika w trakcie sesji w aplikacji internetowej?

Która grupa typów zawiera wyłącznie typy złożone?

W celu wdrożenia w aplikacji internetowej mechanizmu zbierania danych statystycznych na komputerach użytkowników, można użyć

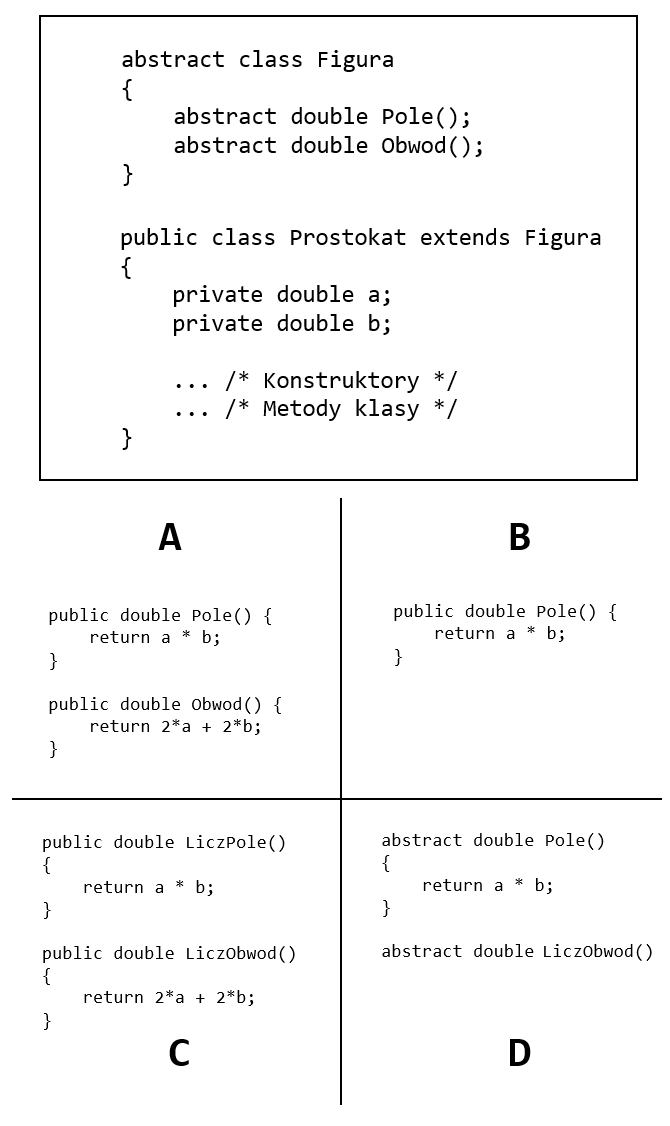

W zaprezentowanym kodzie stworzono abstrakcyjną klasę figura oraz klasę prostokąta, która dziedziczy po niej, zawierającą zdefiniowane pola i konstruktory. Wskaż minimalną wersję implementacji sekcji /* metody klasy */ dla klasy Prostokat:

Aby tworzyć aplikacje desktopowe w języku Java, można wybrać jedno z poniższych środowisk

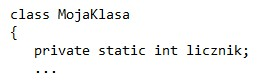

Z podanej definicji pola licznik można wywnioskować, iż

Jaką rolę odgrywa destruktor w definicji klasy?

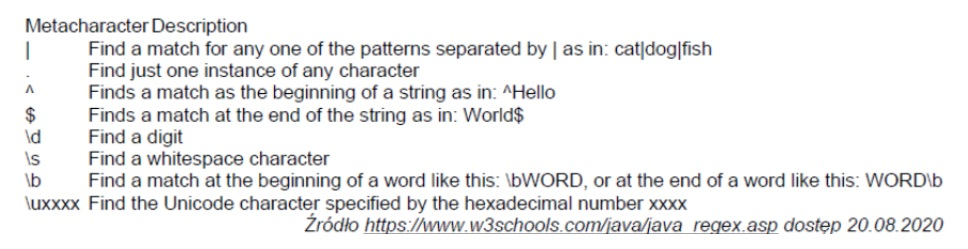

W przedstawionej ramce znajduje się fragment opisu metody compile języka Java wykorzystywanej w kontekście wyrażeń regularnych. Który symbol powinien być użyty, aby znaleźć dopasowanie na końcu tekstu?

Która zasada zwiększa bezpieczeństwo w sieci?

Jak najlepiej przełożyć oczekiwania klienta na dokumentację techniczną dla programistów?

Jaki modyfikator umożliwia dostęp do elementu klasy z każdego miejsca w kodzie?

Jaki model zarządzania projektami przewiduje, że wszystkie etapy są realizowane jeden po drugim, bez możliwości wrócenia do wcześniejszych faz?

Jaką właściwość ma sieć synchroniczna?

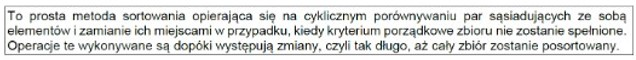

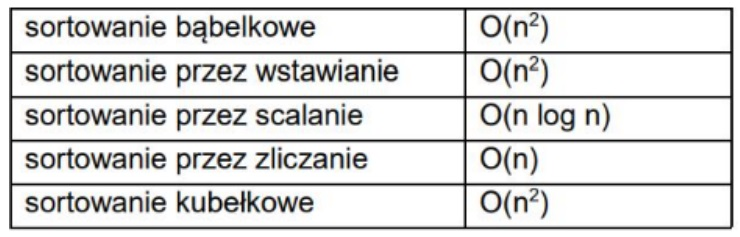

Dokumentacja, która została przedstawiona, dotyczy algorytmu sortowania

Który z poniższych metod najlepiej zabezpiecza dane karty płatniczej podczas zakupów online?

Jakie są kluczowe etapy realizacji projektu programistycznego?

W jakim języku został stworzony framework Angular?

Który z wymienionych mechanizmów umożliwia ograniczenie dostępu do wybranych sekcji aplikacji webowej?

Aplikacje webowe stworzone z użyciem frameworka Angular lub biblioteki React, działające na standardowych portach, można uruchomić na lokalnym serwerze, wpisując w przeglądarkę

Która z wymienionych topologii sieci wykazuje cechę, że wszystkie urządzenia są połączone jednym kablem?

Który framework jest powszechnie wykorzystywany do tworzenia aplikacji internetowych w języku Python?

Które z wymienionych sformułowań najlepiej definiuje oprogramowanie typu ransomware?

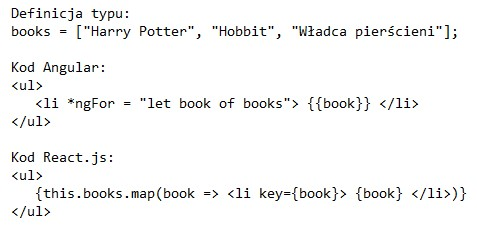

Na równoważnych pod względem funkcjonalnym listingach fragmentów aplikacji Angular oraz React.js utworzono listę punktowaną, która zawiera

Programista tworzy system zarządzania buforem drukowania dokumentów. Najnowsze zlecenie drukowania dodawane jest na koniec kolejki, a najstarsze z nich są przekazywane do drukarki. Jaką strukturę danych najłatwiej zastosować w tej sytuacji?

Jakie jest podstawowe działanie w ochronie miejsca zdarzenia?

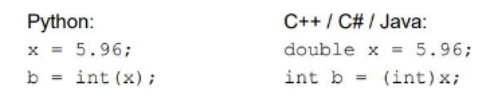

W przypadku przedstawionych kodów źródłowych, które są funkcjonalnie równoważne, wartość, która zostanie zapisana w zmiennej b po wykonaniu operacji, to

Z analizy złożoności obliczeniowej różnych algorytmów sortowania na dużych zbiorach danych (przekraczających 100 elementów) wynika, że najefektywniejszą metodą jest algorytm sortowania

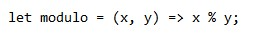

Fragment kodu w języku JavaScript to

Jakie zastosowanie ma język Swift w zakresie aplikacji mobilnych?

W sekcji, która odpowiada za obsługę wyjątku wygenerowanego przez aplikację, należy to zdefiniować

Który z wymienionych elementów stanowi przykład złożonego typu danych?

Które z wymienionych oznaczeń wskazuje na liniową złożoność algorytmu?

W zaprezentowanym fragmencie kodu występuje błąd logiczny. Na czym on polega?

Który z wymienionych typów stanowi przykład typu znakowego?