Pytanie 1

Jakie jest kluczowe działanie przy opracowywaniu zbiorów danych do rozwiązania problemu programistycznego?

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Jakie jest kluczowe działanie przy opracowywaniu zbiorów danych do rozwiązania problemu programistycznego?

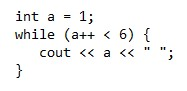

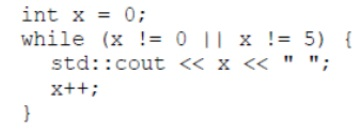

Po uruchomieniu podanego kodu w języku C++ w konsoli pojawi się ciąg liczb

Który z poniższych nie jest typem danych w języku JavaScript?

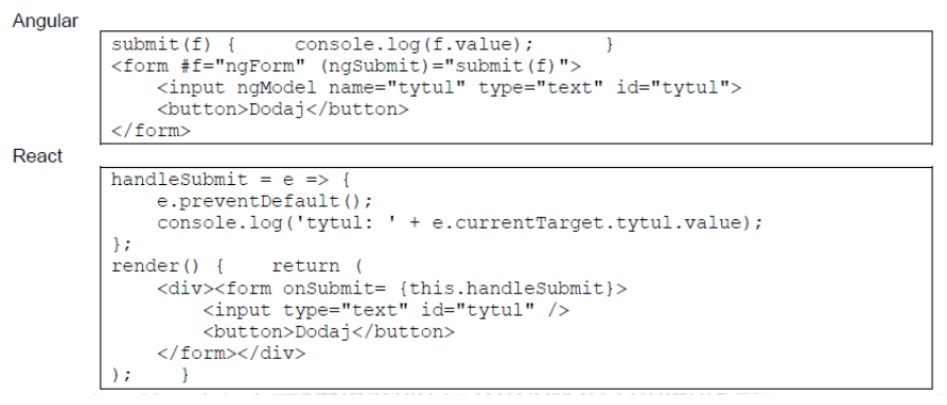

Przedstawiono funkcjonalnie równoważne fragmenty kodu aplikacji Angular oraz React.js.

Co to jest SQL injection?

Którą konwencję nazewnictwa najczęściej stosuje się w JavaScript?

Jednym z kroków przy publikacji aplikacji mobilnej w sklepie Google Play są testy Beta, które charakteryzują się tym, że są one

Jakie są typowe frameworki/biblioteki używane w aplikacjach webowych?

Które z wymienionych opcji wspiera osoby niewidome w korzystaniu z witryn internetowych?

Jaką funkcję pełnią okna dialogowe niemodalne?

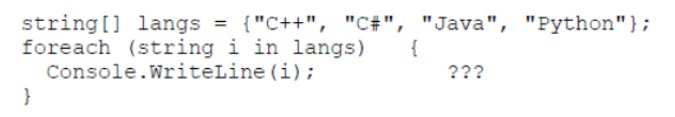

Wskaż poprawny komentarz jednoliniowy, który można dodać w linii 3 w miejscu znaków zapytania, aby był zgodny ze składnią i opisywał operację przeprowadzoną w tej linii?

Jakie elementy powinny być uwzględnione w dokumentacji testowej aplikacji?

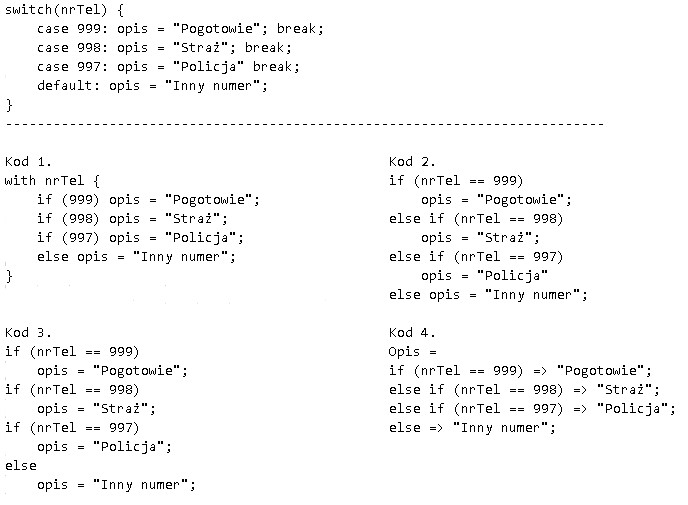

Wskaż kod, który jest funkcjonalnie równy zaprezentowanemu

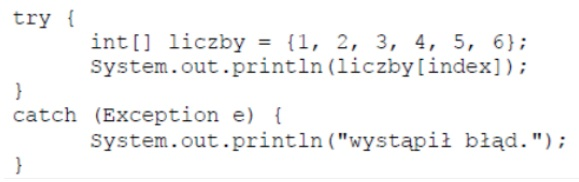

W przypadku przedstawionego fragmentu kodu Java, wyjątek zostanie zgłoszony, gdy wartość zmiennej index wyniesie:

Które z wymienionych działań, które są częścią procesu kreowania prostej galerii zdjęć w formie aplikacji mobilnej, powinno być realizowane przez zespół?

Który komponent systemu komputerowego zajmuje się transferem danych pomiędzy procesorem a pamięcią RAM?

Wskaż typy numeryczne o stałej precyzji

Co to jest Webpack?

Gdzie są przechowywane informacje w sytuacji korzystania z chmury obliczeniowej?

Która z poniższych technologii służy do tworzenia interfejsu użytkownika zarówno dla aplikacji webowych jak i mobilnych?

Które z poniższych nie jest algorytmem sortowania?

Termin ryzyko zawodowe odnosi się do

Która z wymienionych cech dotyczy klasy statycznej?

Który z wymienionych typów testów najlepiej ocenia odporność aplikacji na intensywne obciążenie?

Do zadań widoku w architekturze MVVM (Model_View-Viewmodel) należy

Jakie środowisko jest natywne do tworzenia aplikacji desktopowych w języku C#?

Który z wymienionych frameworków służy do budowy aplikacji webowych w C#?

Co to jest API w kontekście programowania?

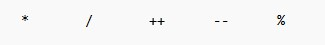

Zestaw operatorów, który został przedstawiony, należy do kategorii operatorów

Jedną z dolegliwości, która pojawia się u programistów w wyniku długotrwałego korzystania z myszki komputerowej lub klawiatury, objawiającą się bólami, drętwieniem oraz zaburzeniami czucia w obszarze 1-3 palca dłoni jest

Która biblioteka JavaScript jest najczęściej używana do tworzenia testowalnych funkcji asynchronicznych?

Co oznacza pojęcie 'hoisting' w JavaScript?

Jaka będzie zawartość zmiennej filteredItems po wykonaniu poniższego kodu?

| const items = [ { id: 1, name: 'phone', price: 500 }, { id: 2, name: 'laptop', price: 1000 }, { id: 3, name: 'tablet', price: 750 } ]; const filteredItems = items.filter(item => item.price > 600) .map(item => item.name); |

Który z wymienionych składników wchodzi w skład podstawowego wyposażenia środowiska IDE?

Które z poniższych stwierdzeń najlepiej charakteryzuje tablicę asocjacyjną?

W zaprezentowanym fragmencie kodu występuje błąd logiczny. Na czym on polega?

Jaki typ złośliwego oprogramowania funkcjonuje w tle, zbierając dane o wprowadzanych hasłach?

Jakie informacje mogą być zapisywane w cookies przeglądarki?

Który z poniższych przykładów stanowi aplikację mobilną wykorzystującą bazę danych?

Jaką kategorię własności intelektualnej reprezentują znaki towarowe?