Pytanie 1

Aby monitorować przesył danych w sieci komputerowej, należy wykorzystać program klasy

Wynik: 0/40 punktów (0,0%)

Wymagane minimum: 20 punktów (50%)

Aby monitorować przesył danych w sieci komputerowej, należy wykorzystać program klasy

Która z grup w systemie Windows Server ma najniższe uprawnienia?

W sieciach opartych na standardzie, jaką metodę dostępu do medium wykorzystuje CSMA/CA?

Technik serwisowy, po przeprowadzeniu testu na serwerze NetWare, otrzymał informację, że obiekt dysponuje prawem

Brak odpowiedzi na to pytanie.

Aby zminimalizować wpływ zakłóceń elektromagnetycznych na przesyłany sygnał w tworzonej sieci komputerowej, jakie rozwiązanie należy zastosować?

Brak odpowiedzi na to pytanie.

Zasadniczym sposobem zabezpieczenia danych przechowywanych na serwerze jest

Brak odpowiedzi na to pytanie.

Na zdjęciu pokazano złącza

Brak odpowiedzi na to pytanie.

Aplikacja komputerowa, która umożliwia zarządzanie plikami oraz folderami, to:

Brak odpowiedzi na to pytanie.

Jakie polecenie powinno się wykorzystać do zainstalowania pakietów Pythona w systemie Ubuntu z oficjalnego repozytorium?

Brak odpowiedzi na to pytanie.

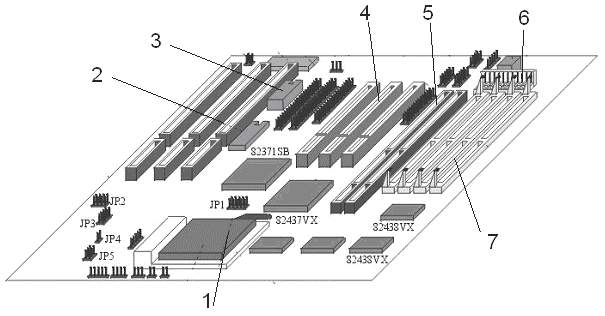

Na schemacie przedstawionej płyty głównej zasilanie powinno być podłączone do gniazda oznaczonego numerem

Brak odpowiedzi na to pytanie.

Tworzenie zaszyfrowanych połączeń pomiędzy hostami przez publiczną sieć Internet, wykorzystywane w rozwiązaniach VPN (Virtual Private Network), to

Brak odpowiedzi na to pytanie.

Wskaż komponent, który reguluje wartość napięcia pochodzącego z sieci elektrycznej, wykorzystując transformator do przeniesienia energii między dwoma obwodami elektrycznymi z zastosowaniem zjawiska indukcji magnetycznej?

Brak odpowiedzi na to pytanie.

Jaka jest binarna reprezentacja adresu IP 192.168.1.12?

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Linux pozwala na wyświetlenie oraz edytowanie tablicy trasowania pakietów sieciowych?

Brak odpowiedzi na to pytanie.

Na jakich portach brama sieciowa powinna umożliwiać ruch, aby klienci w sieci lokalnej mieli możliwość ściągania plików z serwera FTP?

Brak odpowiedzi na to pytanie.

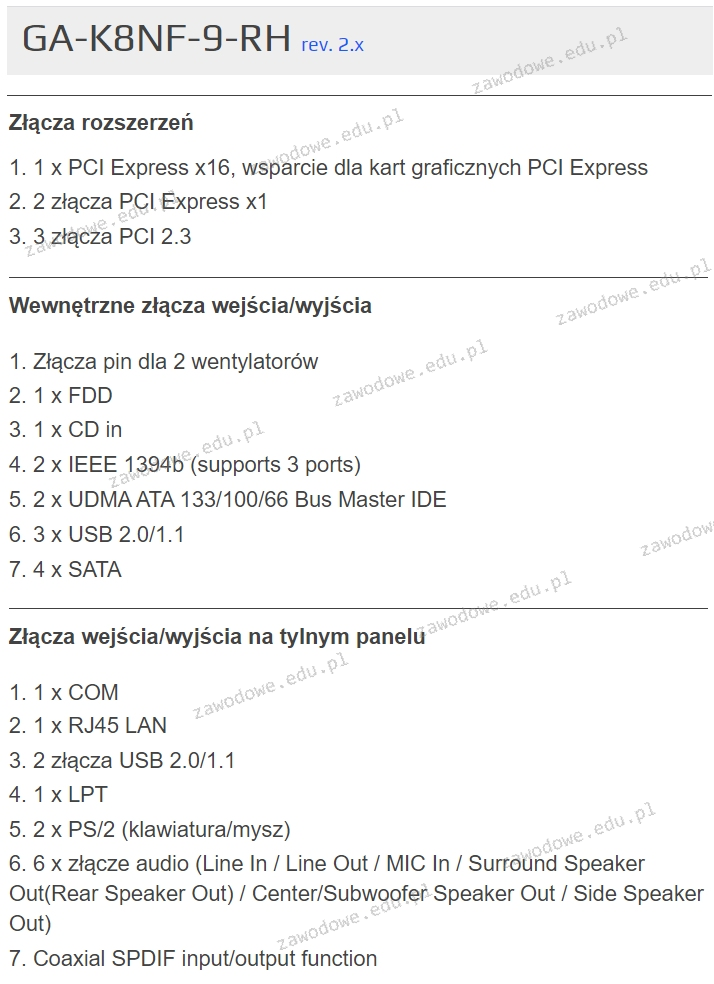

Na ilustracji ukazano fragment dokumentacji technicznej płyty głównej GA-K8NF-9-RH rev. 2.x. Z informacji wynika, że maksymalna liczba kart rozszerzeń, które można zainstalować (pomijając złącza USB), wynosi

Brak odpowiedzi na to pytanie.

Jak nazywa się zestaw usług internetowych dla systemów operacyjnych Microsoft Windows, który pozwala na działanie jako serwer FTP i serwer WWW?

Brak odpowiedzi na to pytanie.

Symbol graficzny zaprezentowany na rysunku oznacza opakowanie

Brak odpowiedzi na to pytanie.

Jaki protokół posługuje się portami 20 oraz 21?

Brak odpowiedzi na to pytanie.

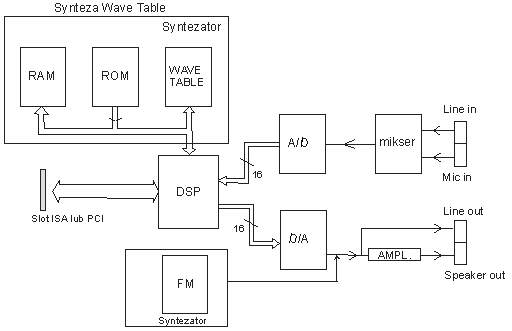

Na które wyjście powinniśmy podłączyć aktywne głośniki w karcie dźwiękowej, której schemat przedstawiony jest na rysunku?

Brak odpowiedzi na to pytanie.

Które z urządzeń nie powinno być serwisowane podczas korzystania z urządzeń antystatycznych?

Brak odpowiedzi na to pytanie.

Wskaź narzędzie przeznaczone do mocowania pojedynczych żył kabla miedzianego w złączach?

Brak odpowiedzi na to pytanie.

Jaki rodzaj kabla powinien być użyty do podłączenia komputera w miejscu, gdzie występują zakłócenia elektromagnetyczne?

Brak odpowiedzi na to pytanie.

Protokół, który konwertuje nazwy domen na adresy IP, to

Brak odpowiedzi na to pytanie.

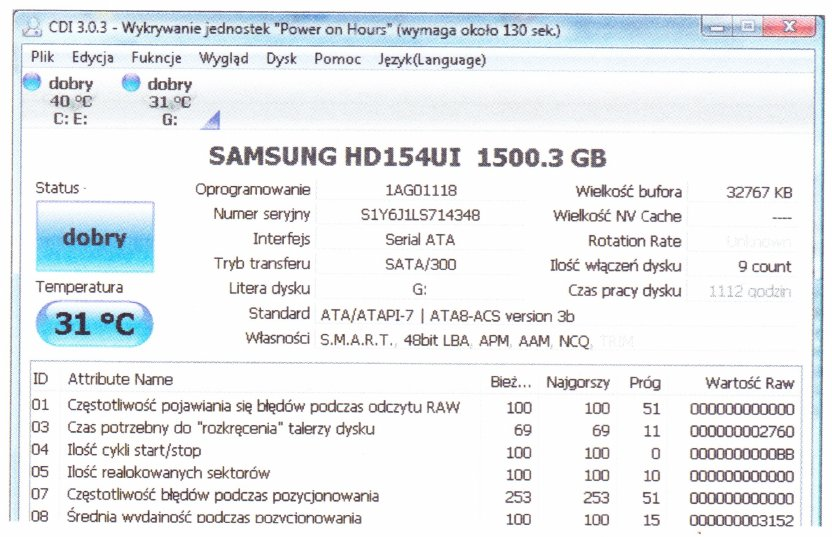

Na ilustracji zaprezentowano system monitorujący

Brak odpowiedzi na to pytanie.

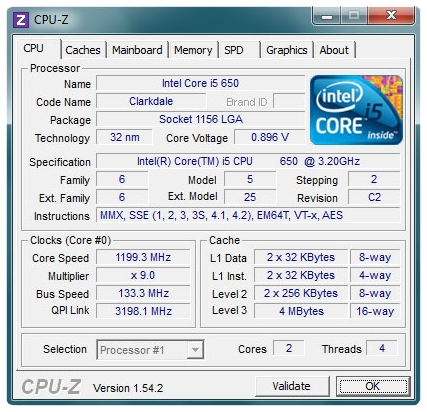

W dokumentacji technicznej procesora producent zamieścił wyniki analizy zrealizowanej przy użyciu programu CPU-Z. Z tych informacji wynika, że procesor dysponuje

Brak odpowiedzi na to pytanie.

Uruchomienie systemu Windows jest niemożliwe z powodu awarii oprogramowania. W celu przeprowadzenia jak najmniej inwazyjnej diagnostyki i usunięcia tej usterki, zaleca się

Brak odpowiedzi na to pytanie.

Na nowym urządzeniu komputerowym program antywirusowy powinien zostać zainstalowany

Brak odpowiedzi na to pytanie.

Powszechnie stosowana forma oprogramowania, która funkcjonuje na zasadzie "najpierw wypróbuj, a potem kup", to

Brak odpowiedzi na to pytanie.

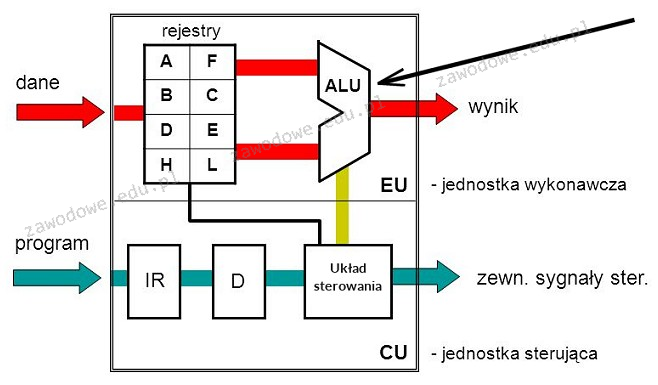

Na diagramie mikroprocesora blok wskazany strzałką pełni rolę

Brak odpowiedzi na to pytanie.

Jaki rodzaj kabla powinien być użyty do połączenia komputera w obszarze podlegającym wpływom zakłóceń elektromagnetycznych?

Brak odpowiedzi na to pytanie.

Jakiego typu wkrętak należy użyć do wypięcia dysku twardego mocowanego w laptopie za pomocą podanych śrub?

Brak odpowiedzi na to pytanie.

Najłatwiej zidentyfikować błędy systemu operacyjnego Windows wynikające z konfliktów sprzętowych, takich jak przydzielanie pamięci, przerwań IRQ oraz kanałów DMA, przy użyciu narzędzia

Brak odpowiedzi na to pytanie.

Jaki rodzaj fizycznej topologii w sieciach komputerowych jest pokazany na ilustracji?

Brak odpowiedzi na to pytanie.

Jaką liczbę komputerów można zaadresować w sieci z maską 255.255.255.224?

Brak odpowiedzi na to pytanie.

Jakie urządzenie powinno być użyte do segmentacji domeny rozgłoszeniowej?

Brak odpowiedzi na to pytanie.

Informacje ogólne dotyczące zdarzeń systemowych w systemie Linux są zapisywane w

Brak odpowiedzi na to pytanie.

Protokół ARP (Address Resolution Protocol) pozwala na przekształcanie logicznych adresów z warstwy sieciowej na fizyczne adresy z warstwy

Brak odpowiedzi na to pytanie.

Protokół kontrolny z rodziny TCP/IP, który odpowiada między innymi za identyfikację usterek w urządzeniach sieciowych, to

Brak odpowiedzi na to pytanie.

Aby podłączyć kabel w module Keystone, jakie narzędzie należy zastosować?

Brak odpowiedzi na to pytanie.