Pytanie 1

Aby system operacyjny mógł szybciej uzyskiwać dostęp do plików na dysku twardym, należy wykonać

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Aby system operacyjny mógł szybciej uzyskiwać dostęp do plików na dysku twardym, należy wykonać

Aby umożliwić transfer danych między siecią w pracowni a siecią ogólnoszkolną o innej adresacji IP, należy zastosować

W tabeli z ofertą usług komputerowych znajdują się poniższe informacje. Jaki będzie koszt dojazdu serwisanta do klienta, który mieszka poza miastem, w odległości 15 km od biura firmy?

Kiedy użytkownik wprowadza w wierszu poleceń komendę ping www.onet.pl, otrzymuje komunikat: "Żądanie polecenia ping nie może znaleźć hosta www.onet.pl. Sprawdź nazwę i ponów próbę." Natomiast po wpisaniu polecenia ping 213.180.141.140 (adres IP serwera www.onet.pl) użytkownik otrzymuje odpowiedź z serwera. Jakie mogą być przyczyny tego zjawiska?

Cechą charakterystyczną transmisji za pomocą interfejsu równoległego synchronicznego jest to, że

Osoba odpowiedzialna za zarządzanie siecią komputerową pragnie ustalić, jakie połączenia są aktualnie nawiązywane na komputerze z systemem operacyjnym Windows oraz które porty są wykorzystywane do nasłuchu. W tym celu powinna użyć polecenia

Która z usług umożliwia centralne zarządzanie identyfikacjami, uprawnieniami oraz zasobami w sieci?

Który standard Gigabit Ethernet pozwala na tworzenie segmentów sieci o długości 550 m lub 5000 m przy prędkości transmisji 1 Gb/s?

Przekształć liczbę dziesiętną 129(10) na reprezentację binarną.

Komputer A, który musi wysłać dane do komputera B znajdującego się w sieci z innym adresem IP, najpierw przekazuje pakiety do adresu IP

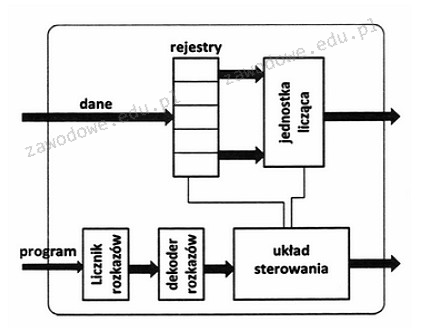

Na schemacie procesora rejestry mają za zadanie przechowywać adres do

Jakie polecenie w systemie Linux rozpoczyna weryfikację dysku oraz pozwala na usunięcie jego usterek?

Aby zrealizować alternatywę logiczną z negacją, konieczne jest zastosowanie funktora

Jakiego rodzaju plik należy stworzyć w systemie operacyjnym, aby zautomatyzować rutynowe działania, takie jak kopiowanie lub tworzenie plików oraz folderów?

Jakie urządzenie jest używane do łączenia lokalnej sieci bezprzewodowej z siecią kablową?

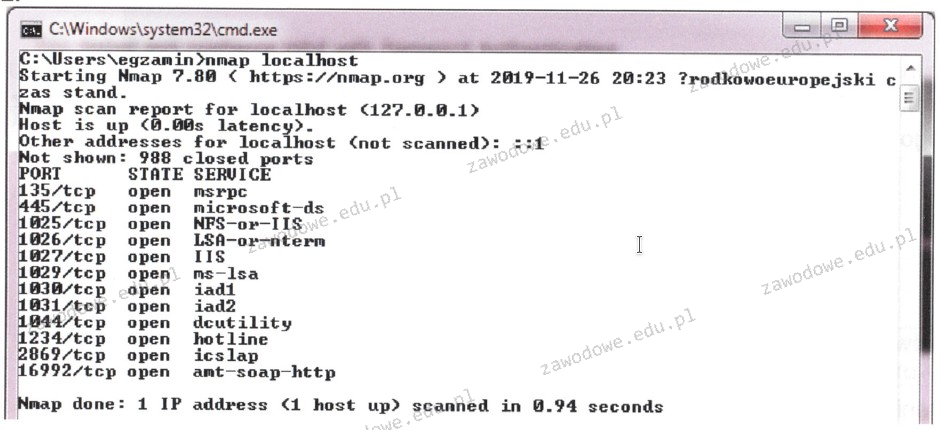

Narzędzie przedstawione do nadzorowania sieci LAN to

Zaprezentowane narzędzie jest wykorzystywane do

Adres projektowanej sieci należy do klasy C. Sieć została podzielona na 4 podsieci, z 62 urządzeniami w każdej z nich. Która z poniżej wymienionych masek jest adekwatna do tego zadania?

Jednym z rezultatów wykonania poniższego polecenia jest ```sudo passwd -n 1 -x 5 test```

Jakie informacje można uzyskać za pomocą polecenia uname -s w systemie Linux?

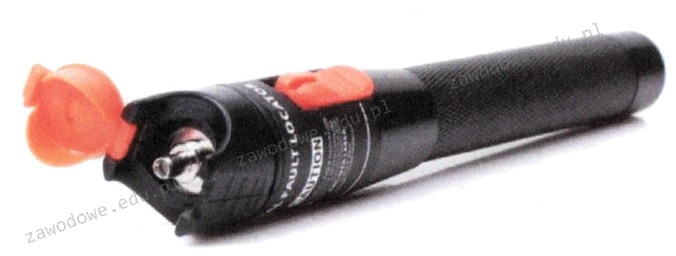

Na załączonym zdjęciu znajduje się

Urządzenie, które pozwala na połączenie hostów w jednej sieci z hostami w różnych sieciach, to

Który z elementów szafy krosowniczej został pokazany na ilustracji?

W systemie Ubuntu, które polecenie umożliwia bieżące monitorowanie działających procesów i aplikacji?

Które z kart sieciowych o podanych adresach MAC zostały wytworzone przez tego samego producenta?

Który z poniższych interfejsów komputerowych stosuje transmisję równoległą do przesyłania danych?

Jakie oprogramowanie nie jest przeznaczone do diagnozowania komponentów komputera?

Jaką maksymalną długość może mieć kabel miedziany UTP kategorii 5e łączący bezpośrednio dwa urządzenia w sieci, według standardu Fast Ethernet 100Base-TX?

Program w wierszu poleceń systemu Windows, który pozwala na konwersję tablicy partycji z GPT na MBR, to

Jakie zastosowanie ma oprogramowanie Microsoft Hyper-V?

Aby odzyskać dane z dysku, który został sformatowany, warto użyć programu typu

Sprzęt używany w sieciach komputerowych, posiadający dedykowane oprogramowanie do blokowania nieautoryzowanego dostępu do sieci, to

Jak nazywa się jednostka przeprowadzająca obliczenia stałoprzecinkowe?

Jakie rozwiązanie należy wdrożyć i prawidłowo ustawić, aby chronić lokalną sieć komputerową przed atakami typu Smurf pochodzącymi z Internetu?

Wynikiem wykonania komendy arp -a 192.168.1.1 w systemie MS Windows jest pokazanie

W systemie Linux komenda cd ~ pozwala na

Za co odpowiada protokół DNS?

Który port stosowany jest przez protokół FTP (File Transfer Protocol) do przesyłania danych?

Wykonanie na komputerze z systemem Windows poleceń ipconfig /release oraz ipconfig /renew umożliwia weryfikację, czy usługa w sieci działa poprawnie

W sytuacji, gdy nie ma możliwości uruchomienia programu BIOS Setup, jak przywrócić domyślne ustawienia płyty głównej?