Pytanie 1

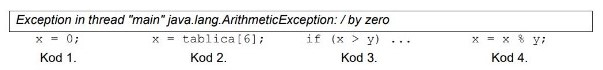

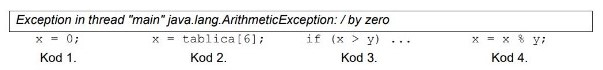

Jaki kod może być związany z treścią wygenerowaną w trakcie działania programu Java?

Wynik: 37/40 punktów (92,5%)

Wymagane minimum: 20 punktów (50%)

Jaki kod może być związany z treścią wygenerowaną w trakcie działania programu Java?

Jakie działania należy podjąć, aby uniknąć nieskończonej rekurencji w danej funkcji?

Jakie są główne różnice między środowiskiem RAD (Rapid Application Development) a klasycznymi IDE?

Jakie jest podstawowe zadanie firewalla w systemie komputerowym?

Jaki framework umożliwia tworzenie interaktywnych interfejsów użytkownika w języku TypeScript?

Jakie z wymienionych narzędzi jest szeroko stosowane do debugowania aplikacji internetowych?

Modyfikator dostępu, który znajduje się przed definicją metody Dodaj() w klasie Kalkulator, powoduje, że

Która z wymienionych bibliotek pozwala na obsługę zdarzeń związanych z myszą w aplikacjach desktopowych?

W jakim modelu Cyklu Życia Projektu Informatycznego znajduje się etap analizy ryzyka?

Zmienna o typie logicznym może mieć następujące wartości:

W języku C# szablon List umożliwia korzystanie z listy. Z definicji obiektu kolekcji wynika, że jego elementami mogą być:

W przedstawionych funkcjonalnie równoważnych kodach źródłowych po przeprowadzeniu operacji w zmiennej b zostanie zapisany wynik:

Jaką rolę odgrywa destruktor w definicji klasy?

Który z wymienionych algorytmów sortowania jest najskuteczniejszy w przypadku dużych zbiorów danych w przeważającej liczbie sytuacji?

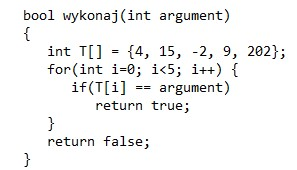

Kod funkcji "wykonaj()" przedstawiony powyżej weryfikuje, czy

Programista aplikacji mobilnych pragnie zmienić swoją ścieżkę kariery na Full-Stack Developera. Wskaż kurs, który powinien wybrać, żeby to osiągnąć?

Jakie informacje mogą być zapisywane w cookies przeglądarki?

Który z operatorów w języku C++ służy do pobierania adresu zmiennej?

Jaki jest wymagany sposób do realizacji algorytmu sortowania bąbelkowego na n-elementowej tablicy?

Wskaż typy numeryczne o stałej precyzji

Jakie jest wyjście działania kompilatora?

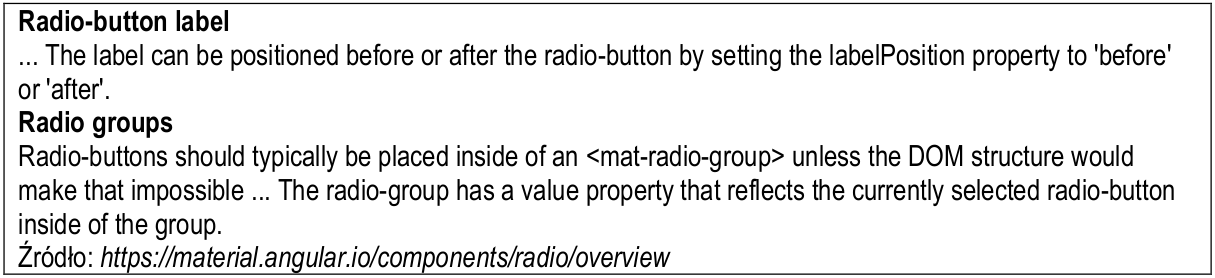

Która z właściwości przycisków typu Radio-button opisanych w przedstawionym fragmencie dokumentacji jest poprawna?

Który z wymienionych składników charakteryzuje się typowym wystąpieniem w diagramie Gantta?

Jakiego rodzaju zmiennej użyjesz w C++, aby przechować wartość "true"?

Które z wymienionych stwierdzeń najtrafniej charakteryzuje klasę bazową?

Jakie działania można podjąć, aby uniknąć pogorszenia wzroku podczas korzystania z komputera?

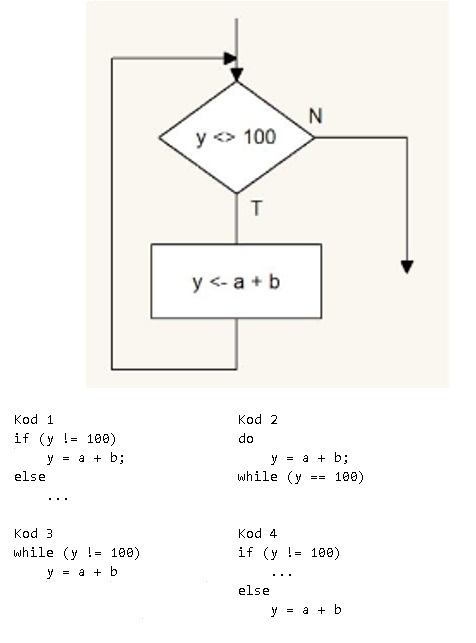

Który z poniższych kodów realizuje przedstawiony fragment algorytmu?

Jakie środowisko jest natywne do tworzenia aplikacji desktopowych w języku C#?

Jakie działania mogą przyczynić się do ochrony swojego cyfrowego wizerunku w sieci?

Jakie z wymienionych funkcji są typowe dla narzędzi służących do zarządzania projektami?

Jakie działanie związane z klasą abstrakcyjną jest niedozwolone?

Która z wymienionych właściwości odnosi się do klasy pochodnej?

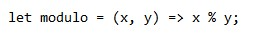

Fragment kodu w języku JavaScript to

W językach C++ bądź C# termin virtual można wykorzystywać w kontekście

Jakie oprogramowanie służy do monitorowania błędów oraz zarządzania projektami?

Jaką rolę pełni element statyczny w klasie?

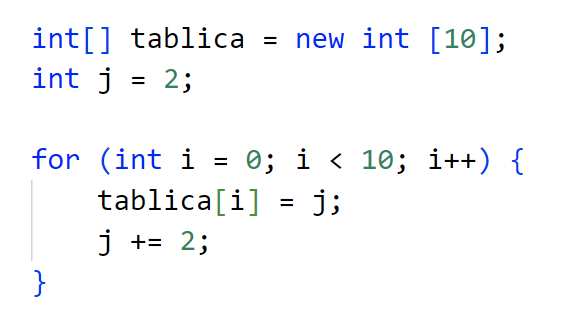

Zaproponowany fragment kodu w języku Java wypełnia tablicę elementami:

Który z wymienionych typów kolekcji pozwala na dostęp do ostatnio dodanego elementu w pierwszej kolejności?

Kiedy w programie występuje problem z działaniem, a programista musi zweryfikować wartości znajdujące się w zmiennych w momencie działania aplikacji, to w tym celu należy zastosować

Jaką właściwość ma sieć synchroniczna?