Pytanie 1

Chusteczki namoczone w płynie o działaniu antystatycznym są używane do czyszczenia

Wynik: 0/40 punktów (0,0%)

Wymagane minimum: 20 punktów (50%)

Chusteczki namoczone w płynie o działaniu antystatycznym są używane do czyszczenia

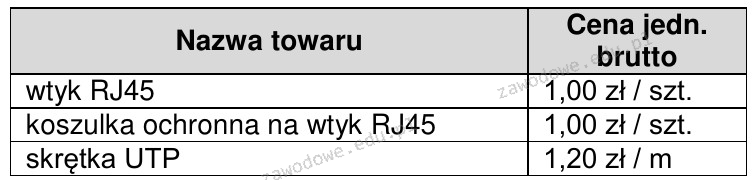

Jakie będą wydatki na materiały potrzebne do produkcji 20 kabli typu patchcord o długości 50 cm?

Aby móc zakładać konta użytkowników, komputerów oraz innych obiektów i centralnie gromadzić o nich informacje, należy zainstalować rolę na serwerze Windows

Brak odpowiedzi na to pytanie.

Jakie adresy mieszczą się w zakresie klasy C?

Brak odpowiedzi na to pytanie.

Jaki system plików powinien być wybrany przy instalacji systemu Linux?

Brak odpowiedzi na to pytanie.

Narzędzie, które chroni przed nieautoryzowanym dostępem do sieci lokalnej, to

Brak odpowiedzi na to pytanie.

Jakie będzie rezultatem dodawania liczb 10011012 i 110012 w systemie binarnym?

Brak odpowiedzi na to pytanie.

Jakie polecenie umożliwia śledzenie drogi datagramu IP do miejsca docelowego?

Brak odpowiedzi na to pytanie.

W celu zainstalowania serwera proxy w systemie Linux, należy wykorzystać oprogramowanie

Brak odpowiedzi na to pytanie.

Jakiego typu dane są przesyłane przez interfejs komputera osobistego, jak pokazano na ilustracji?

| Bit startu | Bit danych | Bit danych | Bit stopu | Bit startu | Bit danych | Bit startu | Bit danych | Bit danych | Bit stopu | Bit startu | Bit danych | Bit stopu |

Brak odpowiedzi na to pytanie.

Aby zidentyfikować, który program najbardziej obciąża CPU w systemie Windows, należy otworzyć program

Brak odpowiedzi na to pytanie.

Karta dźwiękowa, która pozwala na odtwarzanie plików w formacie MP3, powinna być zaopatrzona w układ

Brak odpowiedzi na to pytanie.

Który protokół umożliwia rozproszoną wymianę i ściąganie plików?

Brak odpowiedzi na to pytanie.

Polecenie dsadd służy do

Brak odpowiedzi na to pytanie.

Po dokonaniu eksportu klucza HKCU stworzona zostanie kopia rejestru zawierająca dane o konfiguracji

Brak odpowiedzi na to pytanie.

Jak nazywa się licencja w systemie Windows Server, która pozwala użytkownikom komputerów stacjonarnych na korzystanie z usług serwera?

Brak odpowiedzi na to pytanie.

Jak nazywa się topologia fizyczna, w której każdy węzeł łączy się bezpośrednio ze wszystkimi innymi węzłami?

Brak odpowiedzi na to pytanie.

Po włączeniu komputera na ekranie wyświetlił się komunikat "Non-system disk or disk error. Replace and strike any key when ready". Możliwą przyczyną tego może być

Brak odpowiedzi na to pytanie.

Cena wydruku jednej strony tekstu wynosi 95 gr, a koszt wykonania jednej płyty CD to 1,54 zł. Jakie wydatki poniesie firma, tworząc płytę z prezentacjami oraz poradnik liczący 120 stron?

Brak odpowiedzi na to pytanie.

Reprezentacja koloru RGB(255, 170, 129) odpowiada formatowi

Brak odpowiedzi na to pytanie.

Jakie urządzenie umożliwia testowanie strukturalnego okablowania światłowodowego?

Brak odpowiedzi na to pytanie.

Z jakiej puli adresowej usługa APIPA przypisuje adres IP dla komputera z systemem Windows, jeśli w sieci nie funkcjonuje serwer DHCP?

Brak odpowiedzi na to pytanie.

Serwis serwerowy, który pozwala na udostępnianie usług drukowania w systemie Linux oraz plików dla stacji roboczych Windows, to

Brak odpowiedzi na to pytanie.

Jakie zakresy częstotliwości określa klasa EA?

Brak odpowiedzi na to pytanie.

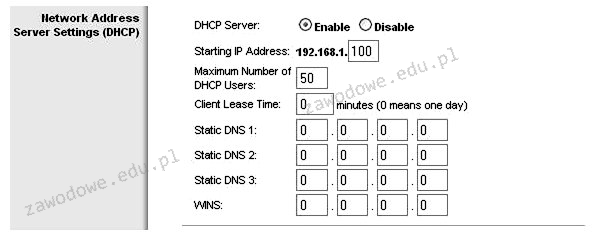

Ilustracja pokazuje panel ustawień bezprzewodowego urządzenia dostępowego, który umożliwia

Brak odpowiedzi na to pytanie.

W instrukcji obsługi karty dźwiękowej można znaleźć następujące dane: - częstotliwość próbkowania wynosząca 22 kHz, - rozdzielczość wynosząca 16 bitów. Jaką przybliżoną objętość będzie miało mono jednokanałowe nagranie dźwiękowe trwające 10 sekund?

Brak odpowiedzi na to pytanie.

Główny sposób zabezpieczania danych w sieciach komputerowych przed dostępem nieautoryzowanym to

Brak odpowiedzi na to pytanie.

Autor oprogramowania zamieszczonego powyżej udziela zgody na jego nieodpłatne wykorzystywanie wyłącznie w przypadku

Brak odpowiedzi na to pytanie.

Jaki typ złącza powinien być zastosowany w przewodzie UTP Cat 5e, aby połączyć komputer z siecią?

Brak odpowiedzi na to pytanie.

Shareware to typ licencji, która polega na

Brak odpowiedzi na to pytanie.

W architekturze sieci lokalnych opartej na modelu klient - serwer

Brak odpowiedzi na to pytanie.

Adres IP jest przypisywany przełącznikowi warstwy drugiej w celu

Brak odpowiedzi na to pytanie.

W dokumentacji dotyczącej karty dźwiękowej można znaleźć informację: częstotliwość próbkowania 22 kHz oraz rozdzielczość próbkowania 16 bitów. Jaka będzie przybliżona objętość pliku audio z 10-sekundowym nagraniem mono (jednokanałowym)?

Brak odpowiedzi na to pytanie.

Aby telefon VoIP działał poprawnie, należy skonfigurować adres

Brak odpowiedzi na to pytanie.

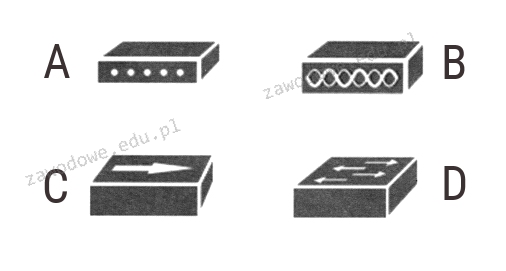

Który symbol reprezentuje przełącznik?

Brak odpowiedzi na to pytanie.

Który z parametrów należy użyć w poleceniu netstat, aby uzyskać statystyki interfejsu sieciowego dotyczące liczby przesłanych oraz odebranych bajtów i pakietów?

Brak odpowiedzi na to pytanie.

W sytuacji, gdy brakuje odpowiedniej ilości pamięci RAM do przeprowadzenia operacji, takiej jak uruchomienie aplikacji, system Windows pozwala na przeniesienie nieużywanych danych z pamięci RAM do pliku

Brak odpowiedzi na to pytanie.

Aby przywrócić dane, które zostały usunięte za pomocą kombinacji klawiszy Shift + Delete, co należy zrobić?

Brak odpowiedzi na to pytanie.

Jakim sposobem zapisuje się dane na nośnikach BD-R?

Brak odpowiedzi na to pytanie.

Jakie oprogramowanie jest zabronione do użytku na sprzęcie instytucji rządowych lub edukacyjnych?

Brak odpowiedzi na to pytanie.