Pytanie 1

Jakie kroki należy podjąć, aby skutecznie zabezpieczyć dane na komputerze?

Wynik: 13/40 punktów (32,5%)

Wymagane minimum: 20 punktów (50%)

Jakie kroki należy podjąć, aby skutecznie zabezpieczyć dane na komputerze?

Który z wymienionych parametrów dysku twardego ma największy wpływ na jego wydajność?

W jakim przypadku należy umieścić poszkodowanego w pozycji bocznej bezpiecznej?

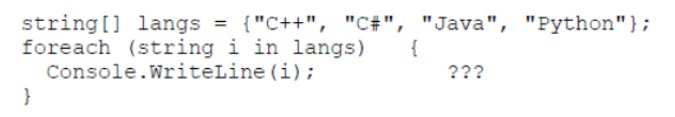

Wskaż poprawny komentarz jednoliniowy, który można dodać w linii 3 w miejscu znaków zapytania, aby był zgodny ze składnią i opisywał operację przeprowadzoną w tej linii?

Który aspekt projektu aplikacji jest kluczowy dla zabezpieczenia danych użytkowników?

Jaki jest wymagany sposób do realizacji algorytmu sortowania bąbelkowego na n-elementowej tablicy?

Które z poniższych zdań najlepiej określa funkcję zaprzyjaźnioną w ramach klasy?

Algorytm przedstawiony powyżej może zostać zaimplementowany w języku Java z wykorzystaniem instrukcji:

Do form komunikacji werbalnej zalicza się

Wykorzystanie typu DECIMAL w MySQL wymaga wcześniejszego określenia długości (liczby cyfr) przed oraz po przecinku. Jak należy to zapisać?

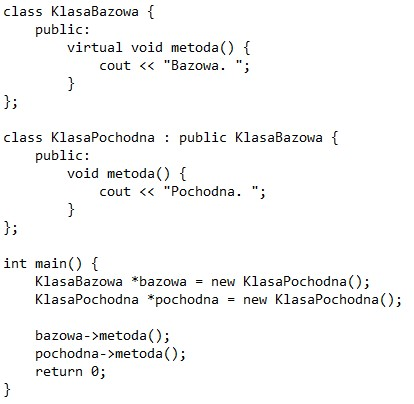

Jakie rezultaty pojawią się po uruchomieniu poniższego kodu napisanego w języku C++?

Jakie elementy powinny być uwzględnione w scenariuszu testów aplikacji?

Do stworzenia zbioru danych potrzebnego do uruchomienia algorytmu sortowania bąbelkowego tablicy, wymagane są przynajmniej następujące typy:

Który z wymienionych typów kolekcji pozwala na dostęp do ostatnio dodanego elementu w pierwszej kolejności?

Który rodzaj kolekcji pozwala na dostęp do elementów w porządku FIFO (First In First Out)?

Jakie jest przeznaczenie komentarzy w kodzie źródłowym programu?

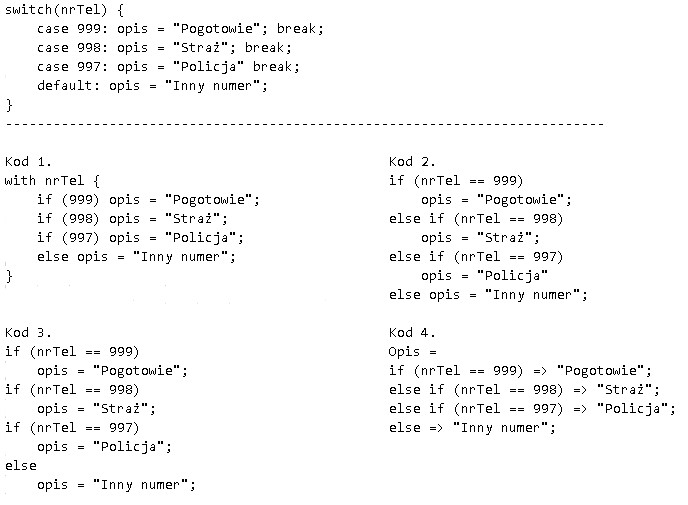

Wskaż kod, który jest funkcjonalnie równy zaprezentowanemu

Brak odpowiedzi na to pytanie.

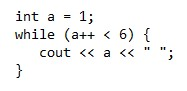

Po uruchomieniu podanego kodu w języku C++ w konsoli pojawi się ciąg liczb

Brak odpowiedzi na to pytanie.

Programista umieścił poniższą linię kodu w pliku HTML, aby

| <script src="jquery-3.5.1.min.js"></script> |

Brak odpowiedzi na to pytanie.

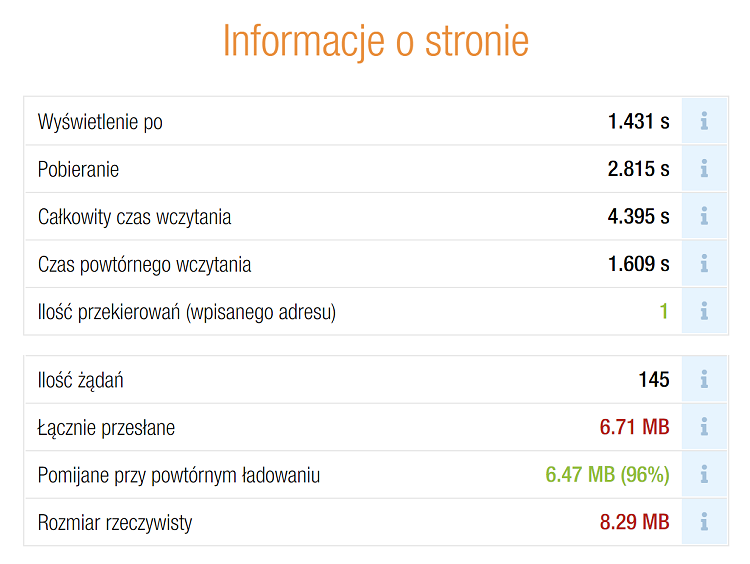

Zaprezentowany diagram ilustruje wyniki przeprowadzonych testów:

Brak odpowiedzi na to pytanie.

Który z poniższych przykładów stanowi aplikację mobilną wykorzystującą bazę danych?

Brak odpowiedzi na to pytanie.

Które z wymienionych działań, które są częścią procesu kreowania prostej galerii zdjęć w formie aplikacji mobilnej, powinno być realizowane przez zespół?

Brak odpowiedzi na to pytanie.

Wskaż odpowiedź, która używa parafrazowania jako metodę aktywnego słuchania, gdy klient mówi: "Interesuje mnie aplikacja, która działa szybko, niezależnie od tego, czy korzysta z niej kilku czy tysiąc użytkowników"?

Brak odpowiedzi na to pytanie.

W jednostce centralnej, za obliczenia na liczbach zmiennoprzecinkowych odpowiada

Brak odpowiedzi na to pytanie.

Jak określa się proces transferu danych z lokalnego komputera na serwer?

Brak odpowiedzi na to pytanie.

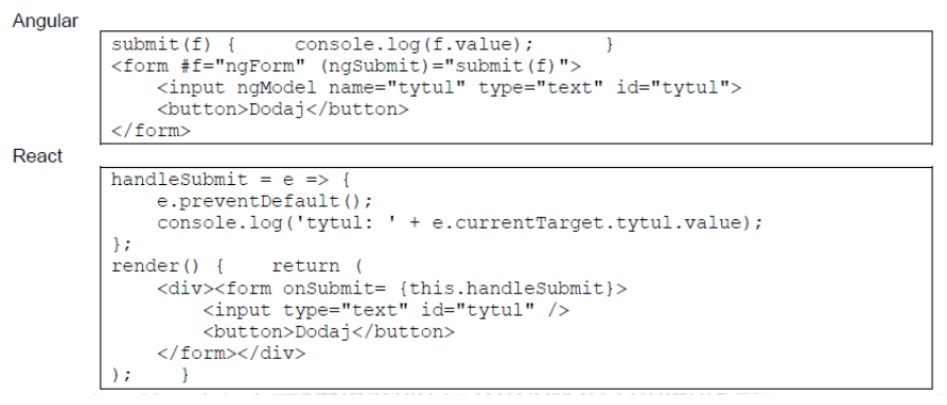

Przedstawiono funkcjonalnie równoważne fragmenty kodu aplikacji Angular oraz React.js.

Brak odpowiedzi na to pytanie.

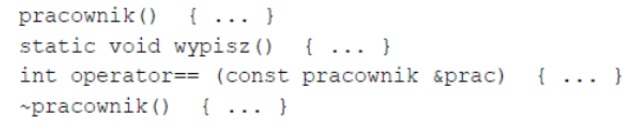

W klasie pracownik zdefiniowano opisane metody. Która z nich jest odpowiednia do dodania elementu diagnostycznego o treści: cout << "Obiekt został usunięty";

Brak odpowiedzi na to pytanie.

Wzorzec projektowy "Metoda szablonowa" (Template method) stosuje się do:

Brak odpowiedzi na to pytanie.

Który z frameworków bazuje na budowaniu komponentów przy użyciu języka JavaScript?

Brak odpowiedzi na to pytanie.

Która zasada zwiększa bezpieczeństwo w sieci?

Brak odpowiedzi na to pytanie.

Jakie elementy powinny być zawarte w instrukcji dla użytkownika danej aplikacji?

Brak odpowiedzi na to pytanie.

W zaprezentowanym wideo przedstawiono narzędzie do tworzenia interfejsu użytkownika, dla którego automatycznie generuje się

Brak odpowiedzi na to pytanie.

Jakie są różnice między typem łańcuchowym a typem znakowym?

Brak odpowiedzi na to pytanie.

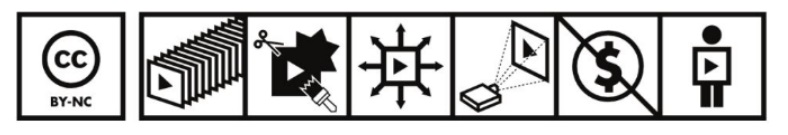

Zaprezentowane oznaczenie praw Creative Commons umożliwia bezpłatne wykorzystywanie utworu

Brak odpowiedzi na to pytanie.

W klasie o nazwie samochod przypisano atrybuty: marka, rocznik, parametry[]. Atrybuty te powinny zostać zdefiniowane jako

Brak odpowiedzi na to pytanie.

Podejście obiektowe w rozwiązywaniu problemów obejmuje między innymi:

Brak odpowiedzi na to pytanie.

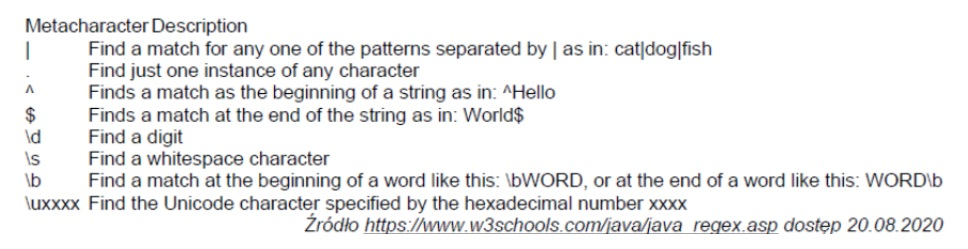

W przedstawionej ramce znajduje się fragment opisu metody compile języka Java wykorzystywanej w kontekście wyrażeń regularnych. Który symbol powinien być użyty, aby znaleźć dopasowanie na końcu tekstu?

Brak odpowiedzi na to pytanie.

Która z metod zarządzania projektami jest najbardziej odpowiednia, gdy w początkowej fazie projektu zakres nie jest w pełni określony, wymagania mogą zmieniać się podczas realizacji, a także mogą wystąpić nowe potrzeby?

Brak odpowiedzi na to pytanie.

Który z wymienionych algorytmów pracujących na tablicy jednowymiarowej ma złożoność obliczeniową O(n2)?

Brak odpowiedzi na to pytanie.

Jednym z elementów, które mają zostać zaimplementowane w aplikacji, jest możliwość cofnięcia ostatnich działań do 20 operacji wstecz (undo). Struktura danych, która jest odpowiednia do tego celu i pozwala na dostęp tylko do ostatnio dodanego elementu, to:

Brak odpowiedzi na to pytanie.