Pytanie 1

Usługa, umożliwiająca zdalną pracę na komputerze z systemem Windows z innego komputera z systemem Windows, który jest połączony z tą samą siecią lub z Internetem, to

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Usługa, umożliwiająca zdalną pracę na komputerze z systemem Windows z innego komputera z systemem Windows, który jest połączony z tą samą siecią lub z Internetem, to

W sieci komputerowej działającej pod systemem Linux do udostępniania drukarek można zastosować serwer

Jaką usługę obsługuje port 3389?

Litera S w protokole FTPS oznacza zabezpieczenie danych podczas ich przesyłania poprzez

Jakie jest rozwinięcie skrótu, który odnosi się do usług mających na celu m.in. nadawanie priorytetów przesyłanym pakietom oraz zarządzanie przepustowością w sieci?

Która z konfiguracji RAID opiera się na replikacji danych pomiędzy dwoma lub większą liczbą dysków fizycznych?

Według normy PN-EN 50174 maksymalny rozplot kabla UTP powinien wynosić nie więcej niż

Osoba pragnąca wydrukować dokumenty w oryginale oraz w trzech egzemplarzach na papierze samokopiującym powinna zainwestować w drukarkę

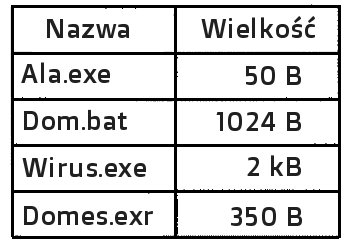

Jeżeli rozmiar jednostki alokacji wynosi 1024 bajty, to ile klastrów zajmą pliki umieszczone w tabeli na dysku?

Program w wierszu poleceń systemu Windows, który pozwala na konwersję tablicy partycji z GPT na MBR, to

Jaki pakiet powinien zostać zainstalowany na serwerze Linux, aby umożliwić stacjom roboczym z systemem Windows dostęp do plików i drukarek udostępnianych przez ten serwer?

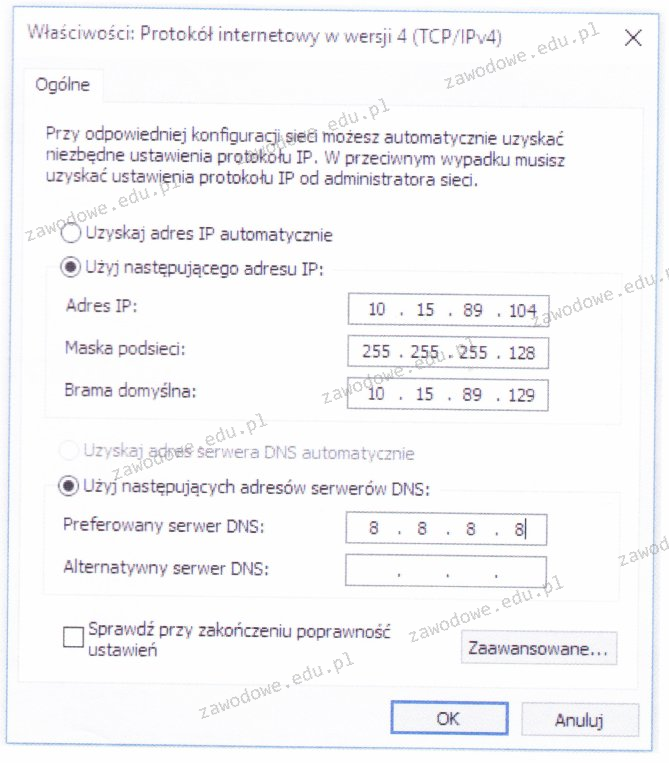

Schemat ilustruje ustawienia karty sieciowej dla urządzenia z adresem IP 10.15.89.104/25. Można z niego wywnioskować, że

W systemie działającym w trybie wielozadaniowości z wywłaszczeniem program, który zatrzymał się

Komputer prawdopodobnie jest zainfekowany wirusem typu boot. Jakie działanie umożliwi usunięcie wirusa w najbardziej nieinwazyjny sposób dla systemu operacyjnego?

Elementem eksploatacyjnym drukarki laserowej jest wszystko oprócz

Jakie urządzenie wykorzystuje się do pomiaru napięcia w zasilaczu?

Algorytm wykorzystywany do weryfikacji, czy ramka Ethernet jest wolna od błędów, to

Industry Standard Architecture to standard magistrali, który określa, że szerokość szyny danych wynosi:

Jaką liczbę punktów abonenckich (2 x RJ45) zgodnie z wytycznymi normy PN-EN 50167 powinno się zainstalować w biurze o powierzchni 49 m2?

Podstawowym zadaniem mechanizmu Plug and Play jest:

W systemie Linux do obserwacji działania sieci, urządzeń sieciowych oraz serwerów można zastosować aplikację

Protokół Datagramów Użytkownika (UDP) należy do kategorii

Urządzenie sieciowe, które łączy pięć komputerów w tej samej sieci, minimalizując ryzyko kolizji pakietów, to

Urządzenie używane do zestawienia 6 komputerów w sieci lokalnej to:

Wykonanie na komputerze z systemem Windows kolejno poleceń ```ipconfig /release``` oraz ```ipconfig /renew``` umożliwi zweryfikowanie, czy usługa w sieci funkcjonuje poprawnie

Jaki tryb funkcjonowania Access Pointa jest wykorzystywany do umożliwienia urządzeniom bezprzewodowym łączności z przewodową siecią LAN?

Do weryfikacji integralności systemu plików w środowisku Linux trzeba zastosować polecenie

W systemach operacyjnych z rodziny Windows odpowiednikiem programu fsck z systemu Linux jest aplikacja

Jakiego rodzaju wkręt powinno się zastosować do przymocowania napędu optycznego o szerokości 5,25" w obudowie, która wymaga użycia śrub do mocowania napędów?

Protokół transportowy bezpołączeniowy to

Który z protokołów jest wykorzystywany w telefonii VoIP?

RAMDAC konwerter przekształca sygnał

Który symbol przedstawia przełącznik?

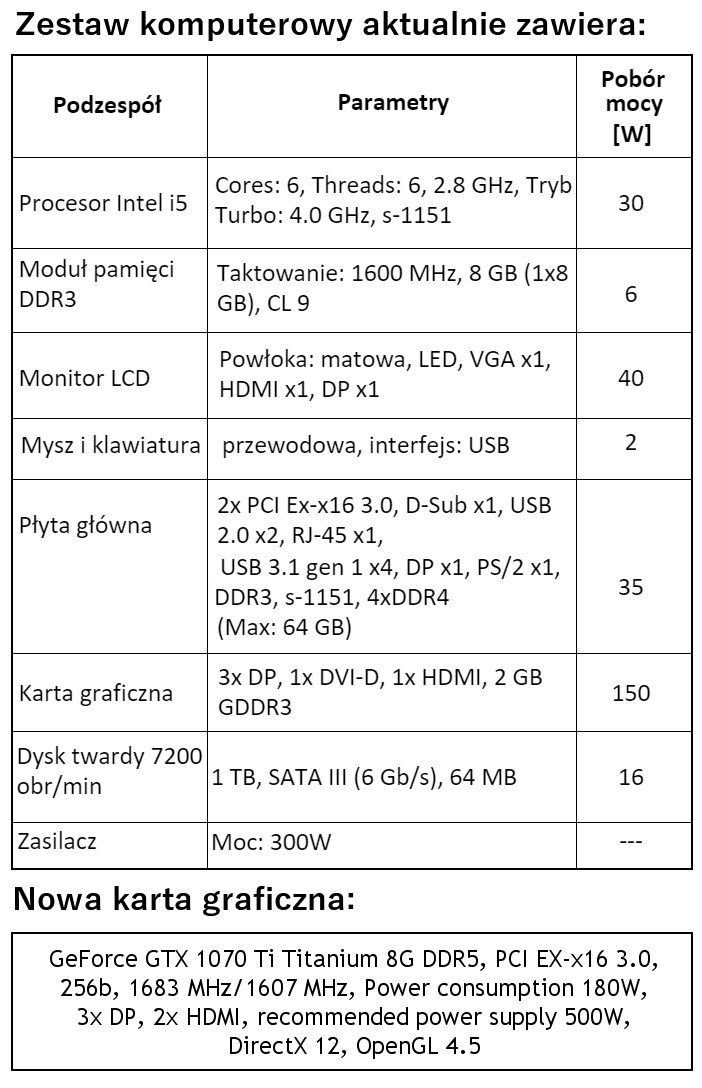

W zestawie komputerowym o parametrach wymienionych w tabeli konieczne jest zastąpienie karty graficznej nową, wskazaną w ramce. W związku z tym modernizacja tego komputera wymaga także wymiany

Aby w systemie Linux wykonać kopię zapasową określonych plików, należy wprowadzić w terminalu polecenie programu

Pamięć podręczna Intel Smart Cache, która znajduje się w procesorach wielordzeniowych, takich jak Intel Core Duo, to pamięć

Urządzenie, które pozwala na połączenie hostów w jednej sieci z hostami w różnych sieciach, to

Jakie oprogramowanie należy zainstalować, aby serwer Windows mógł obsługiwać usługi katalogowe?

Jakie urządzenie powinno być użyte do podłączenia komputerów, aby mogły działać w różnych domenach rozgłoszeniowych?

Dane dotyczące kont użytkowników w systemie Linux są przechowywane w pliku