Pytanie 1

Aby zablokować hasło dla użytkownika egzamin w systemie Linux, jakie polecenie należy zastosować?

Wynik: 16/40 punktów (40,0%)

Wymagane minimum: 20 punktów (50%)

Aby zablokować hasło dla użytkownika egzamin w systemie Linux, jakie polecenie należy zastosować?

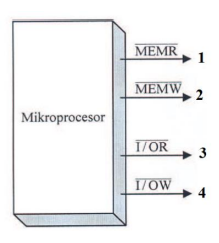

Sygnał kontrolny generowany przez procesor, umożliwiający zapis do urządzeń wejściowych i wyjściowych, został na diagramie oznaczony numerem

Czym dokonuje się przekształcenia kodu źródłowego w program do wykonania?

Cookie to plik

Aby poprawić niezawodność oraz efektywność przesyłania danych na serwerze, należy

Które z poniższych poleceń służy do naprawienia głównego rekordu rozruchowego dysku twardego w systemie Windows?

Narzędziem służącym do monitorowania efektywności oraz niezawodności w systemach Windows 7, Windows Server 2008 R2 i Windows Vista jest

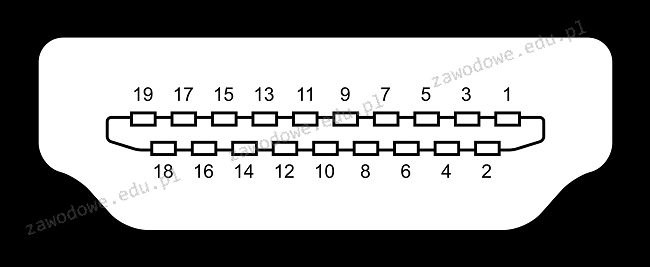

Zilustrowany na obrazku interfejs to

Po wykonaniu podanego polecenia w systemie Windows: ```net accounts /MINPWLEN:11``` liczba 11 zostanie przydzielona dla

Jeśli sieć 172.16.6.0/26 zostanie podzielona na dwie równe podsieci, to ile adresowalnych hostów będzie w każdej z nich?

Jaką maksymalną długość może mieć kabel miedziany UTP kategorii 5e łączący bezpośrednio dwa urządzenia w sieci, według standardu Fast Ethernet 100Base-TX?

Na stabilność wyświetlanego obrazu w monitorach CRT istotny wpływ ma

Jak nazywa się jednostka przeprowadzająca obliczenia stałoprzecinkowe?

ARP (Adress Resolution Protocol) to protokół, który pozwala na przekształcenie adresu IP na

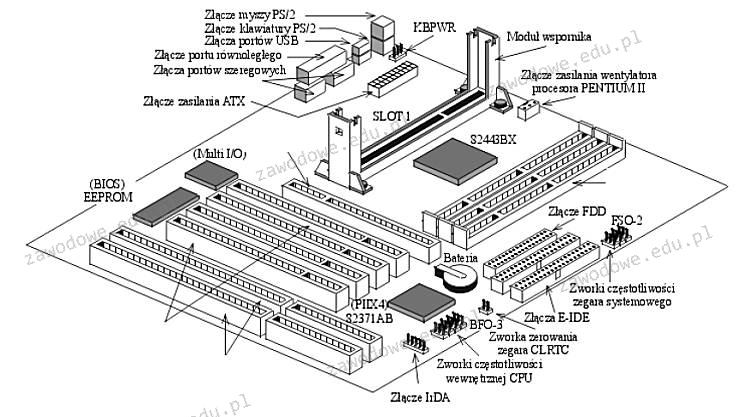

Jakie komponenty są obecne na zaprezentowanej płycie głównej?

Program iftop działający w systemie Linux ma na celu

Jak na diagramach sieciowych LAN oznaczane są punkty dystrybucyjne znajdujące się na różnych kondygnacjach budynku, zgodnie z normą PN-EN 50173?

Który z podanych elementów jest częścią mechanizmu drukarki igłowej?

Programem wiersza poleceń w systemie Windows, który umożliwia kompresję oraz dekompresję plików i folderów, jest aplikacja

Aby chronić urządzenia w sieci LAN przed przepięciami oraz różnicami potencjałów, które mogą się pojawić w trakcie burzy lub innych wyładowań atmosferycznych, należy zastosować

Przydzielaniem adresów IP w sieci zajmuje się serwer

Klawiatura QWERTY, która pozwala na wprowadzanie znaków typowych dla języka polskiego, nazywana jest także klawiaturą

W systemach Linux, aby wprowadzić nowe repozytorium, należy wykorzystać komendy

Jaką klasę reprezentuje adres IPv4 w postaci binarnej 00101000 11000000 00000000 00000001?

Aby zweryfikować w systemie Windows działanie nowo zainstalowanej drukarki, co należy zrobić?

Użytkownicy w sieciach bezprzewodowych mogą być uwierzytelniani zdalnie przy pomocy usługi

Jaką normę odnosi się do okablowania strukturalnego?

W skład sieci komputerowej wchodzą 3 komputery stacjonarne oraz drukarka sieciowa, połączone kablem UTP z routerem mającym 1 x WAN oraz 5 x LAN. Które z urządzeń sieciowych pozwoli na podłączenie dodatkowych dwóch komputerów do tej sieci za pomocą kabla UTP?

W systemie Linux komendą, która jednocześnie podnosi uprawnienia dla procesu uruchamianego z terminala, jest

Częścią zestawu komputerowego, która zajmuje się zarówno przetwarzaniem danych wejściowych, jak i wyjściowych, jest

Standardowe napięcie zasilające dla modułów pamięci RAM DDR4 wynosi

Jakie jest najbardziej typowe dla topologii gwiazdy?

Informacja tekstowa KB/Interface error, widoczna na wyświetlaczu komputera podczas BIOS POST od firmy AMI, wskazuje na problem

Czy bęben światłoczuły znajduje zastosowanie w drukarkach?

Element trwale zamontowany, w którym znajduje się zakończenie okablowania strukturalnego poziomego dla abonenta, to

Firma planuje stworzenie lokalnej sieci komputerowej, która będzie obejmować serwer, drukarkę oraz 10 stacji roboczych bez kart bezprzewodowych. Internet będzie udostępniany przez ruter z modemem ADSL i czterema portami LAN. Które z wymienionych elementów sieciowych jest konieczne, aby sieć mogła prawidłowo działać i uzyskać dostęp do Internetu?

Który standard Ethernet określa Gigabit Ethernet dla okablowania UTP?

Które z poniższych stwierdzeń NIE odnosi się do pamięci cache L1?

Który z zapisów adresu IPv4 z maską jest niepoprawny?

Granice domeny kolizyjnej nie są określane przez porty takich urządzeń jak