Pytanie 1

Sekwencja 172.16.0.1, która reprezentuje adres IP komputera, jest zapisana w systemie

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Sekwencja 172.16.0.1, która reprezentuje adres IP komputera, jest zapisana w systemie

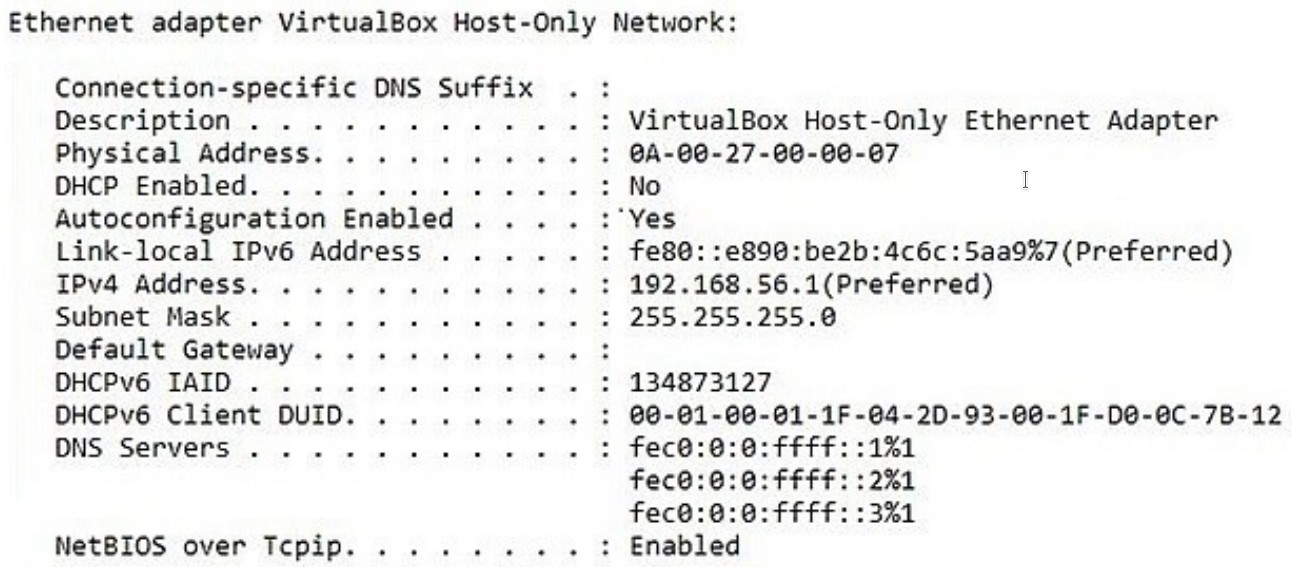

Na ilustracji przedstawiono ustawienie karty sieciowej, której adres MAC wynosi

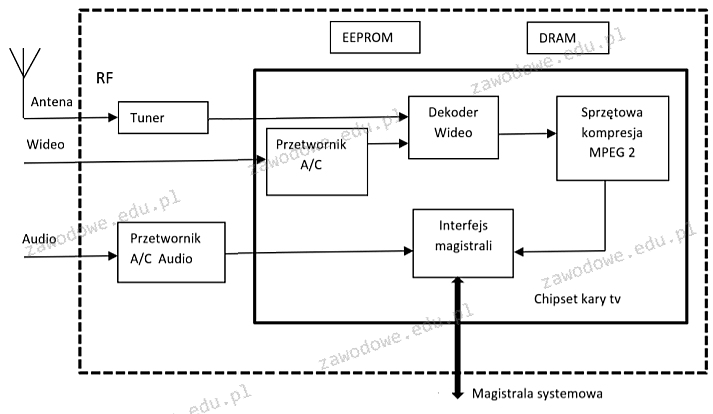

Na ilustracji zaprezentowano schemat blokowy karty

ile bajtów odpowiada jednemu terabajtowi?

Aby zweryfikować schemat połączeń kabla UTP Cat 5e w sieci lokalnej, należy zastosować

Funkcja diff w systemie Linux pozwala na

Przydzielanie przestrzeni dyskowej w systemach z rodziny Windows

Użycie którego z urządzeń może prowadzić do wzrostu liczby kolizji pakietów w sieci?

Zestaw komputerowy, który został przedstawiony, jest niepełny. Który z elementów nie został wymieniony w tabeli, a jest kluczowy dla prawidłowego funkcjonowania zestawu?

| Lp. | Nazwa podzespołu |

|---|---|

| 1. | Zalman Obudowa R1 Midi Tower bez PSU, USB 3.0 |

| 2. | Gigabyte GA-H110M-S2H, Realtek ALC887, DualDDR4-2133, SATA3, HDMI, DVI, D-Sub, LGA1151, mATX |

| 3. | Intel Core i5-6400, Quad Core, 2.70GHz, 6MB, LGA1151, 14nm, 65W, Intel HD Graphics, VGA, BOX |

| 4. | Patriot Signature DDR4 2x4GB 2133MHz |

| 5. | Seagate BarraCuda, 3.5", 1TB, SATA/600, 7200RPM, 64MB cache |

| 6. | LG SuperMulti SATA DVD+/-R24x,DVD+RW6x,DVD+R DL 8x, bare bulk (czarny) |

| 7. | Gembird Bezprzewodowy Zestaw Klawiatura i Mysz |

| 8. | Monitor Iiyama E2083HSD-B1 19.5inch, TN, HD+, DVI, głośniki |

| 9. | Microsoft OEM Win Home 10 64Bit Polish 1pk DVD |

Do wymiany uszkodzonych kondensatorów w karcie graficznej potrzebne jest

Która z wymienionych czynności konserwacyjnych związana jest wyłącznie z drukarką laserową?

Gdy użytkownik wpisuje w przeglądarkę internetową adres www.egzamin.pl, nie ma możliwości otwarcia strony WWW, natomiast wprowadzenie adresu 211.0.12.41 umożliwia dostęp do niej. Problem ten spowodowany jest brakiem skonfigurowanego serwera

Port AGP służy do łączenia

Wykonanie polecenia perfmon w terminalu systemu Windows spowoduje

W jakiej fizycznej topologii sieci komputerowej każdy węzeł ma łączność fizyczną z każdym innym węzłem w sieci?

Termin określający wyrównanie tekstu do prawego i lewego marginesu to

Aby mieć możliwość tworzenia kont użytkowników, komputerów oraz innych obiektów, a także centralnego przechowywania informacji o nich, konieczne jest zainstalowanie na serwerze Windows roli

Aby zrealizować aktualizację zainstalowanego systemu operacyjnego Linux Ubuntu, należy wykonać polecenie

Zjawisko, w którym pliki przechowywane na dysku twardym są zapisywane w klastrach, które nie sąsiadują ze sobą, określane jest mianem

Gniazdo LGA umieszczone na płycie głównej komputera stacjonarnego pozwala na zamontowanie procesora

Jak określamy atak na sieć komputerową, który polega na łapaniu pakietów przesyłanych w sieci?

Jakie narzędzie w systemie Windows Server umożliwia zarządzanie zasadami grupy?

W schemacie logicznym struktury okablowania, zgodnie z polską terminologią zawartą w normie PN-EN 50174, cechą kondygnacyjnego punktu dystrybucyjnego jest to, że

Według KNR (katalogu nakładów rzeczowych) montaż 4-parowego modułu RJ45 oraz złącza krawędziowego to 0,07 r-g, natomiast montaż gniazd abonenckich natynkowych wynosi 0,30 r-g. Jak wysoki będzie koszt robocizny za zamontowanie 10 pojedynczych gniazd natynkowych z modułami RJ45, jeśli wynagrodzenie godzinowe montera-instalatora wynosi 20,00 zł?

Adware to program komputerowy

Zapis #102816 oznacza reprezentację w systemie

Kabel typu skrętka, w którym każda para żył jest umieszczona w oddzielnym ekranie z folii, a wszystkie przewody znajdują się w jednym ekranie, ma oznaczenie

Jak nazywa się magistrala, która w komputerze łączy procesor z kontrolerem pamięci i składa się z szyny adresowej, szyny danych oraz linii sterujących?

Jak nazywa się złącze wykorzystywane w sieciach komputerowych, pokazane na zamieszczonym obrazie?

Brak odpowiedzi na to pytanie.

W skanerach z systemem CIS źródłem światła oświetlającym dokument jest

Brak odpowiedzi na to pytanie.

Aby zwiększyć wydajność komputera, można zainstalować procesor obsługujący technologię Hyper-Threading, która pozwala na

Brak odpowiedzi na to pytanie.

Jakie materiały eksploatacyjne wykorzystuje się w drukarce laserowej?

Brak odpowiedzi na to pytanie.

Który protokół należy do bezpołączeniowych protokołów warstwy transportowej?

Brak odpowiedzi na to pytanie.

Symbol umieszczony na obudowie komputera stacjonarnego wskazuje na ostrzeżenie dotyczące

Brak odpowiedzi na to pytanie.

Jakie zdanie charakteryzuje SSH Secure Shell?

Brak odpowiedzi na to pytanie.

Metoda zwana rytownictwem dotyczy zasady działania plotera

Brak odpowiedzi na to pytanie.

AES (ang. Advanced Encryption Standard) to standard szyfrowania, który?

Brak odpowiedzi na to pytanie.

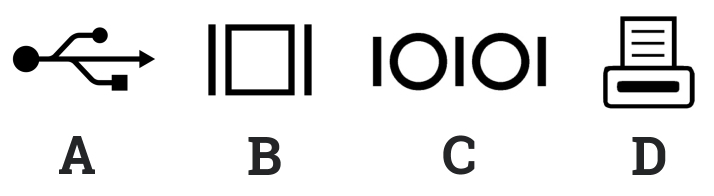

Wskaż ilustrację ilustrującą symbol stosowany do oznaczania portu równoległego LPT?

Brak odpowiedzi na to pytanie.

Jak nazywa się protokół, który pozwala na ściąganie wiadomości e-mail z serwera?

Brak odpowiedzi na to pytanie.

Gdy użytkownik zauważy, że ważne pliki zniknęły z dysku twardego, powinien

Brak odpowiedzi na to pytanie.