Pytanie 1

Adres MAC karty sieciowej w formacie binarnym to 00000000-00010100-10000101-10001011-01101011-10001010. Które z poniższych przedstawia ten adres w systemie heksadecymalnym?

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Adres MAC karty sieciowej w formacie binarnym to 00000000-00010100-10000101-10001011-01101011-10001010. Które z poniższych przedstawia ten adres w systemie heksadecymalnym?

Wskaż sygnał, który wskazuje na uszkodzenie karty graficznej w komputerze z BIOS POST od firmy AWARD?

Jaki sterownik drukarki jest uniwersalny dla różnych urządzeń oraz systemów operacyjnych i stanowi standard w branży poligraficznej?

W systemie Linux plik messages zawiera

Taśma drukarska stanowi kluczowy materiał eksploatacyjny w przypadku drukarki

W formacie plików NTFS, do zmiany nazwy pliku potrzebne jest uprawnienie

Które z poniższych urządzeń jest przykładem urządzenia peryferyjnego wejściowego?

Złośliwe oprogramowanie, które rejestruje klawisze naciskane przez użytkownika w systemie operacyjnym, to

Gdy użytkownik wpisuje w przeglądarkę internetową adres www.egzamin.pl, nie ma możliwości otwarcia strony WWW, natomiast wprowadzenie adresu 211.0.12.41 umożliwia dostęp do niej. Problem ten spowodowany jest brakiem skonfigurowanego serwera

Oprogramowanie komputerowe, które jest dostępne bezpłatnie i bez ograniczeń czasowych, jest dystrybuowane na podstawie licencji typu

Liczba 563 (8) w systemie szesnastkowym to

Jakie urządzenie sieciowe zostało zilustrowane na podanym rysunku?

Dysk twardy IDE wewnętrzny jest zasilany przez połączenie typu

Aby przekształcić zeskanowany obraz w tekst, należy użyć oprogramowania, które wykorzystuje metody

Ile bitów zawiera adres MAC karty sieciowej?

Użytkownik napotyka trudności przy uruchamianiu systemu Windows. W celu rozwiązania tego problemu, skorzystał z narzędzia System Image Recovery, które

Uszkodzenie czego może być przyczyną awarii klawiatury?

Pamięć Intel® Smart Cache, która jest wbudowana w procesory o wielu rdzeniach, takie jak Intel® Core TM Duo, to pamięć

W nagłówku ramki standardu IEEE 802.3, który należy do warstwy łącza danych, znajduje się

Grupa, w której uprawnienia przypisane członkom mogą dotyczyć tylko tej samej domeny, co nadrzędna grupa lokalna domeny, to grupa

Aby dezaktywować transmitowanie nazwy sieci Wi-Fi, należy w punkcie dostępowym wyłączyć opcję

Główny sposób zabezpieczania danych w sieciach komputerowych przed dostępem nieautoryzowanym to

Jakie narzędzie jest używane do diagnozowania łączności między hostami w systemie Windows?

Jakie polecenie w systemie Linux przyzna pełne uprawnienia wszystkim użytkownikom do zasobów?

Aby zwolnić adres IP przypisany do konkretnej karty sieciowej w systemie Windows, należy wykorzystać polecenie systemowe

Jaki adres IPv6 jest stosowany jako adres link-local w procesie autokonfiguracji urządzeń?

Aby zmierzyć tłumienie światłowodowego łącza w dwóch zakresach długości fal 1310 nm i 1550 nm, należy zastosować

Jakie polecenie w systemie Windows pozwala na wyświetlenie tabeli routingu hosta?

Do czego służy oprogramowanie Microsoft Hyper-V?

Jakie złącze powinna mieć karta graficzna, aby mogła być bezpośrednio podłączona do telewizora LCD, który ma tylko analogowe złącze do komputera?

Po przeprowadzeniu eksportu klucza HKCR zostanie utworzona kopia rejestru, zawierająca dane dotyczące konfiguracji

Użytkownik laptopa z systemem Windows 7 widzi dostępne sieci Wi-Fi przedstawione na rysunku. Przy konfiguracji połączenia z siecią Z1 musi określić dla tej sieci

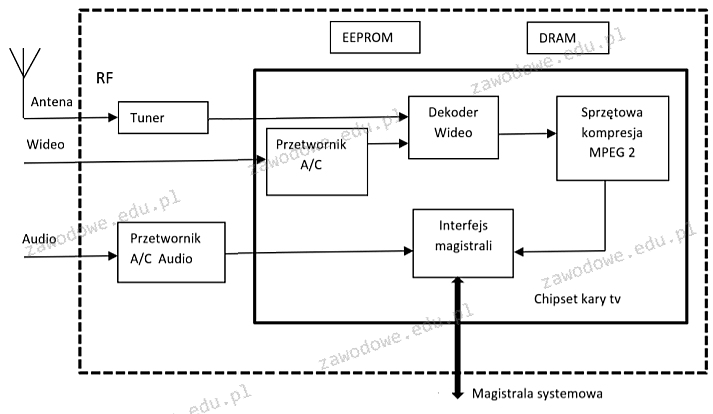

Na ilustracji zaprezentowano układ

Domyślnie w programie Eksplorator Windows przy użyciu klawisza F5 uruchamiana jest funkcja

Aby zweryfikować poprawność przebiegów oraz wartości napięć w układzie urządzenia elektronicznego, można zastosować

Jakie polecenie w systemie Linux umożliwia wyświetlenie listy zawartości katalogu?

Jakie polecenie w systemie Windows powinno zostać użyte, aby uzyskać wynik zbliżony do tego na załączonym obrazku?

TCP 192.168.0.14:57989 185.118.124.154:http ESTABLISHED TCP 192.168.0.14:57997 fra15s17-in-f8:http ESTABLISHED TCP 192.168.0.14:58010 fra15s11-in-f14:https TIME_WAIT TCP 192.168.0.14:58014 wk-in-f156:https ESTABLISHED TCP 192.168.0.14:58015 wk-in-f156:https TIME_WAIT TCP 192.168.0.14:58016 104.20.87.108:https ESTABLISHED TCP 192.168.0.14:58022 ip-2:http TIME_WAIT

Urządzenie peryferyjne, które jest kontrolowane przez komputer i służy do pracy z dużymi, płaskimi powierzchniami, a do produkcji druku odpornego na warunki atmosferyczne wykorzystuje farby na bazie rozpuszczalników, nosi nazwę ploter

Na ilustracji zaprezentowano schemat blokowy karty

Urządzenie sieciowe działające w trzeciej warstwie modelu ISO/OSI, obsługujące adresy IP, to