Pytanie 1

Korzystając z podanego urządzenia, możliwe jest przeprowadzenie analizy działania

Wynik: 16/40 punktów (40,0%)

Wymagane minimum: 20 punktów (50%)

Korzystając z podanego urządzenia, możliwe jest przeprowadzenie analizy działania

W sieci komputerowej działającej pod systemem Linux do udostępniania drukarek można zastosować serwer

Internet Relay Chat (IRC) to protokół wykorzystywany do

Użytkownicy należący do grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku w systemie operacyjnym Windows Server. Dysponują jedynie uprawnieniami do „Zarządzania dokumentami”. Co należy uczynić, aby wyeliminować opisany problem?

Ustawienia wszystkich kont użytkowników na komputerze znajdują się w gałęzi rejestru oznaczonej akronimem

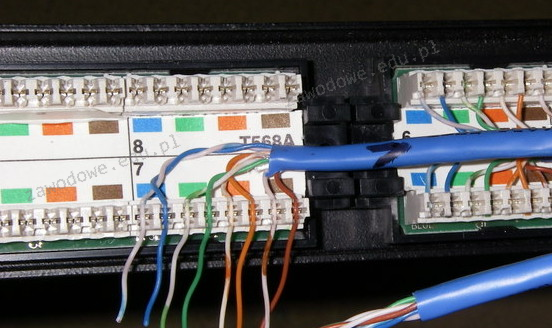

Na ilustracji widać patchpanel - panel krosowy kategorii 5E bez ekranowania, który posiada złącze szczelinowe typu LSA. Jakie narzędzie należy zastosować do wkładania kabli w te złącza?

W firmie konieczne jest regularne wykonywanie kopii zapasowych znacznych ilości danych, które znajdują się na serwerze, osiągających kilka set GB. Jakie urządzenie będzie najbardziej odpowiednie do realizacji tego zadania?

Przerywając działalność na komputerze, możemy szybko wrócić do pracy, wybierając w systemie Windows opcję:

Co oznacza standard 100Base-T?

W systemie dziesiętnym liczba 110011(2) przedstawia się jako

Jaki typ zabezpieczeń w sieciach WiFi oferuje najwyższy poziom ochrony?

Wskaż poprawną wersję maski podsieci?

W celu zrealizowania instalacji sieciowej na stacjach roboczych z systemem operacyjnym Windows, należy na serwerze zainstalować usługi

Jaką usługę należy aktywować w sieci, aby stacja robocza mogła automatycznie uzyskać adres IP?

Jakie elementy wchodzą w skład dokumentacji powykonawczej?

Skoro jedna jednostka alokacji to 1024 bajty, to ile klastrów zajmują pliki przedstawione w tabeli na dysku?

Program iftop działający w systemie Linux ma na celu

Płyta główna z gniazdem G2 będzie kompatybilna z procesorem

Termin określający zdolność do rozbudowy sieci to

Aby oczyścić zablokowane dysze kartridża drukarki atramentowej, co należy zrobić?

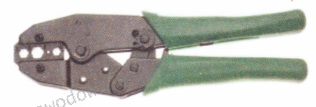

Do jakiego typu wtyków przeznaczona jest zaciskarka pokazana na ilustracji?

Jakie narzędzie w systemie Windows umożliwia kontrolę prób logowania do systemu?

W jednostce ALU do rejestru akumulatora wprowadzono liczbę dziesiętną 600. Jak wygląda jej reprezentacja w systemie binarnym?

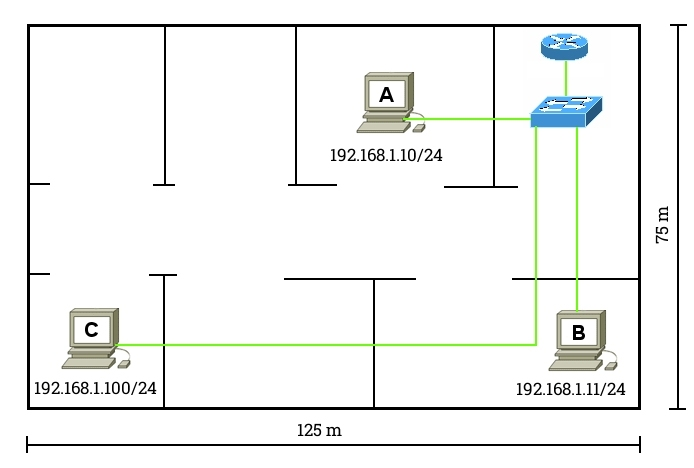

Na schemacie pokazano sieć LAN wykorzystującą okablowanie kategorii 6. Stacja robocza C nie może nawiązać połączenia z siecią. Jaki problem warstwy fizycznej może być przyczyną braku komunikacji?

Aby zminimalizować wpływ zakłóceń elektromagnetycznych na przesyłany sygnał w tworzonej sieci komputerowej, jakie rozwiązanie należy zastosować?

Która z anten cechuje się najwyższym zyskiem mocy i pozwala na nawiązanie łączności na dużą odległość?

Kontrola pasma (ang. bandwidth control) w switchu to funkcjonalność

Jaki protokół stosują komputery, aby informować router o zamiarze dołączenia do lub opuszczenia konkretnej grupy multicastowej?

W systemie Linux dane dotyczące okresu ważności hasła są przechowywane w pliku

Gdy chce się, aby jedynie wybrane urządzenia mogły uzyskiwać dostęp do sieci WiFi, należy w punkcie dostępowym

Jaką ochronę zapewnia program antyspyware?

Jakiego protokołu używa się do ściągania wiadomości e-mail z serwera pocztowego na komputer użytkownika?

Jakie medium transmisyjne nosi nazwę 100BaseTX i jaka jest maksymalna prędkość danych, która może być w nim osiągnięta?

Który adres IP jest zaliczany do klasy B?

Adresy IPv6 są reprezentowane jako liczby

W dokumentacji płyty głównej znajduje się informacja "Wsparcie dla S/PDIF Out". Co to oznacza w kontekście tej płyty głównej?

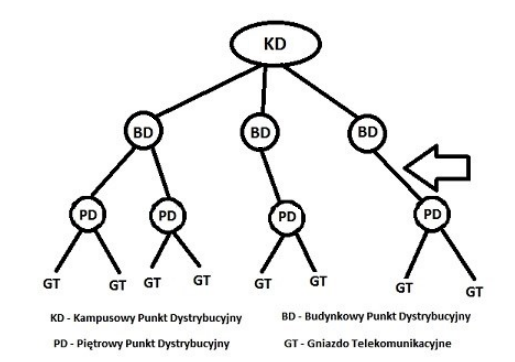

Strzałka na diagramie ilustrującym schemat systemu sieciowego według normy PN-EN 50173 wskazuje na rodzaj okablowania

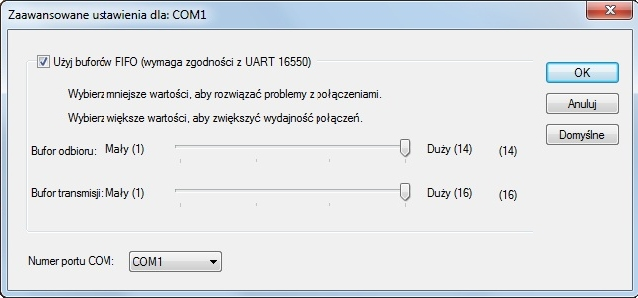

Ustawienia przedstawione na ilustracji odnoszą się do

W standardzie Ethernet 100Base-TX do przesyłania danych używane są żyły kabla UTP przypisane do pinów

Switch jako kluczowy komponent występuje w sieci o strukturze