Pytanie 1

Wskaż złącze, które nie jest stosowane w zasilaczach ATX?

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Wskaż złącze, które nie jest stosowane w zasilaczach ATX?

Jaka jest binarna reprezentacja adresu IP 192.168.1.12?

Urządzenie sieciowe, które umożliwia połączenie pięciu komputerów w tej samej sieci, eliminując kolizje pakietów, to

Wynikiem poprawnego pomnożenia dwóch liczb binarnych 111001102 oraz 000111102 jest wartość

W standardzie Ethernet 100BaseTX konieczne jest użycie kabli skręconych

Jakie narzędzie jest używane do diagnozowania łączności między hostami w systemie Windows?

Aby komputer stacjonarny mógł współdziałać z urządzeniami używającymi złącz pokazanych na ilustracji, konieczne jest wyposażenie go w interfejs

Topologia fizyczna, w której każdy węzeł łączy się z wszystkimi innymi węzłami, to topologia

Aby utworzyć obraz dysku twardego, można skorzystać z programu

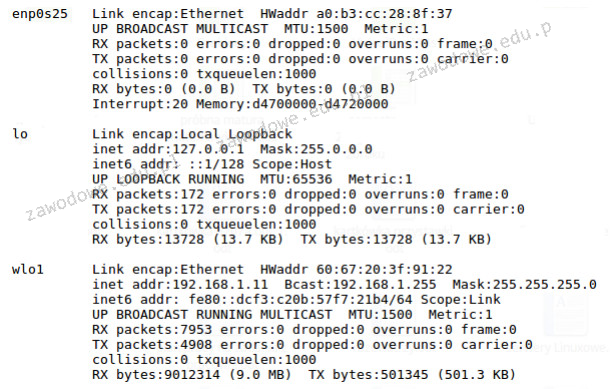

Jakie polecenie wykorzystano do analizy zaprezentowanej konfiguracji interfejsów sieciowych w systemie Linux?

Gdzie w dokumencie tekstowym Word umieszczony jest nagłówek oraz stopka?

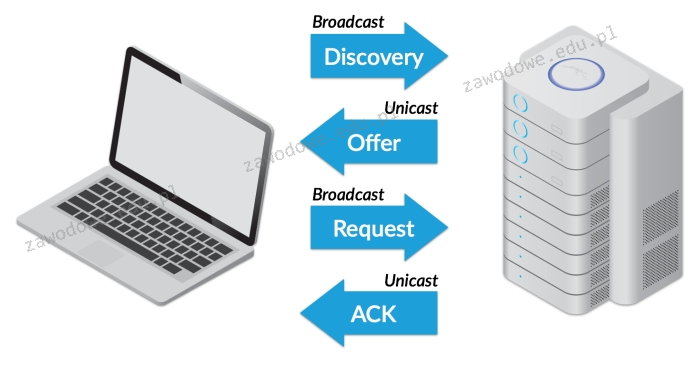

Którego protokołu działanie zostało zaprezentowane na diagramie?

Na ilustracji widoczna jest pamięć operacyjna

Podaj prefiks, który identyfikuje adresy globalne w protokole IPv6?

Jakie narzędzie jest używane w systemie Windows do przywracania właściwych wersji plików systemowych?

Jakie polecenie umożliwia uzyskanie danych dotyczących bieżących połączeń TCP oraz informacji o portach źródłowych i docelowych?

Ile punktów abonenckich (2 x RJ45) powinno być zainstalowanych w biurze o powierzchni 49 m2, zgodnie z normą PN-EN 50167?

Na rysunku można zobaczyć schemat topologii fizycznej, która jest kombinacją topologii

Jak wygląda konwencja zapisu ścieżki do udziału w sieci, zgodna z UNC (Universal Naming Convention)?

Aby podłączyć dysk z interfejsem SAS, konieczne jest użycie kabla przedstawionego na ilustracji

Możliwość odzyskania listy kontaktów z telefonu komórkowego działającego na systemie Android występuje, gdy użytkownik wcześniej przeprowadził synchronizację danych urządzenia z Google Drive przy użyciu

Zgłoszona awaria ekranu laptopa może być wynikiem

Protokół ARP (Address Resolution Protocol) służy do konwersji adresu IP na

Protokół ARP (Address Resolution Protocol) służy do konwersji adresu IP na

Oprogramowanie, które jest dodatkiem do systemu Windows i ma na celu ochronę przed oprogramowaniem szpiegującym oraz innymi niechcianymi elementami, to

Jakie urządzenie powinno być użyte do łączenia komputerów w strukturze gwiazdy?

Możliwą przyczyną usterki drukarki igłowej może być awaria

Jaką rolę pełni protokół DNS?

Kable łączące poziome punkty dystrybucyjne z centralnym punktem dystrybucyjnym określa się jako

W hierarchicznym modelu sieci komputery użytkowników stanowią część warstwy

Jakim modułem pamięci RAM, który jest zgodny z płytą główną GIGABYTE GA-X99-ULTRA GAMING/ X99/8xDDR4 2133, ECC, maksymalnie 128GB/ 4x PCI-E 16x/ RAID/ USB 3.1/ S-2011-V3/ATX, jest pamięć?

Aby wykonać ręczne ustawienie interfejsu sieciowego w systemie LINUX, należy użyć polecenia

Podczas przetwarzania pakietów danych w sieci, wartość pola TTL (ang. Time To Live) jest modyfikowana za każdym razem, gdy pakiet przechodzi przez ruter. Jaką wartość tego pola należy ustawić, aby ruter skasował pakiet?

Podczas uruchamiania komputera wyświetla się komunikat CMOS checksum error press F1 to continue press DEL to setup. Naciśnięcie klawisza DEL spowoduje

Funkcja systemu Windows Server, umożliwiająca zdalną instalację systemów operacyjnych na komputerach kontrolowanych przez serwer, to

Jak nazywa się interfejs wewnętrzny w komputerze?

Co wskazuje oznaczenie danego procesora?

Jaką cechę posiada przełącznik w sieci?

Port zgodny z standardem RS-232, działający w trybie asynchronicznym, to

Aby zweryfikować połączenia kabla U/UTP Cat. 5e w systemie okablowania strukturalnego, jakiego urządzenia należy użyć?