Pytanie 1

Które z poniższych twierdzeń nie odnosi się do pamięci cache L1?

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Które z poniższych twierdzeń nie odnosi się do pamięci cache L1?

Aby na Pasku zadań pojawiły się ikony z załączonego obrazu, trzeba w systemie Windows ustawić

W systemie Windows harmonogram zadań umożliwia przypisanie

Jakie pasmo częstotliwości definiuje klasa okablowania D?

Jaką funkcję pełni serwer FTP?

Jakie informacje można uzyskać za pomocą polecenia uname -s w systemie Linux?

Aby naprawić wskazaną awarię, należy

|

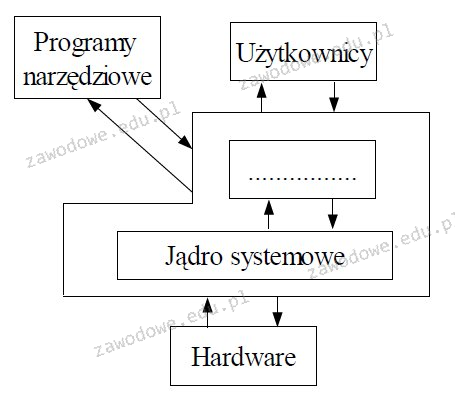

Jaki termin powinien zostać umieszczony w miejscu z kropkami na schemacie blokowym przedstawiającym strukturę systemu operacyjnego?

Jakie materiały są używane w kolorowej drukarce laserowej?

Co otrzymujemy po zsumowaniu liczb 33(8) oraz 71(8)?

Menadżer rozruchu, który umożliwia wybór systemu operacyjnego Linux do załadowania, to

Karta sieciowa w standardzie Fast Ethernet umożliwia przesył danych z maksymalną prędkością

DB-25 służy jako złącze

Jakie polecenie w systemie Windows powinno zostać użyte, aby uzyskać wynik zbliżony do tego na załączonym obrazku?

TCP 192.168.0.14:57989 185.118.124.154:http ESTABLISHED TCP 192.168.0.14:57997 fra15s17-in-f8:http ESTABLISHED TCP 192.168.0.14:58010 fra15s11-in-f14:https TIME_WAIT TCP 192.168.0.14:58014 wk-in-f156:https ESTABLISHED TCP 192.168.0.14:58015 wk-in-f156:https TIME_WAIT TCP 192.168.0.14:58016 104.20.87.108:https ESTABLISHED TCP 192.168.0.14:58022 ip-2:http TIME_WAIT

W schemacie logicznym okablowania strukturalnego, zgodnie z terminologią polską zawartą w normie PN-EN 50174, cechą kondygnacyjnego punktu dystrybucyjnego jest to, że

Jakie polecenie należy zastosować, aby zamontować pierwszą partycję logiczną dysku primary slave w systemie Linux?

Który z adresów protokołu IP w wersji 4 jest poprawny pod względem struktury?

Magistrala PCI-Express do przesyłania danych stosuje metodę komunikacyjną

Aby naprawić uszkodzony sektor rozruchowy dysku w systemie Windows 7, należy użyć polecenia

Jakie oznaczenie wskazuje adres witryny internetowej oraz przypisany do niej port?

W systemie Linux plik messages zawiera

Najszybszym sposobem na dodanie skrótu do konkretnego programu na pulpitach wszystkich użytkowników w domenie jest

W systemie Blu-ray nośnik przeznaczony do jednokrotnego zapisu jest oznaczany jako

Włączenie systemu Windows w trybie diagnostycznym umożliwia

Jakim interfejsem można uzyskać transmisję danych o maksymalnej przepustowości 6 Gb/s?

Jaka jest maska dla adresu IP 192.168.1.10/8?

Ile warstw zawiera model ISO/OSI?

Tryb działania portu równoległego, oparty na magistrali ISA, który umożliwia transfer danych do 2,4 MB/s, przeznaczony dla skanerów oraz urządzeń wielofunkcyjnych, to

Główną czynnością serwisową w drukarce igłowej jest zmiana pojemnika

Aby zarządzać aplikacjami i usługami uruchamianymi podczas startu systemu operacyjnego w Windows 7, należy skorzystać z programu

Na których urządzeniach do przechowywania danych uszkodzenia mechaniczne są najczęściej spotykane?

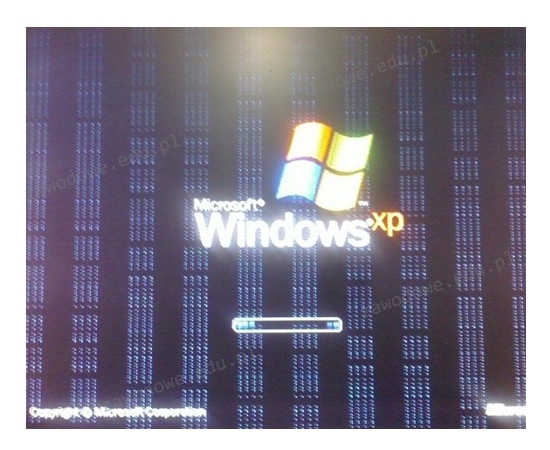

Usterka zaprezentowana na ilustracji, widoczna na monitorze, nie może być spowodowana przez

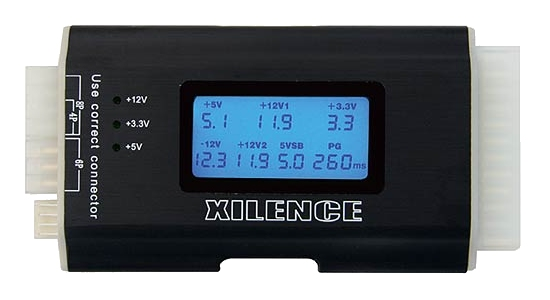

Przy użyciu urządzenia przedstawionego na ilustracji można sprawdzić działanie

Który protokół służy do wymiany danych o trasach oraz dostępności sieci pomiędzy routerami w ramach tego samego systemu autonomicznego?

Który z protokołów umożliwia szyfrowanie połączenia?

Jakie znaczenie ma skrót MBR w kontekście technologii komputerowej?

Do zainstalowania serwera proxy w systemie Linux, konieczne jest zainstalowanie aplikacji

Jakie polecenie w systemie Linux służy do przypisania adresu IP oraz maski podsieci dla interfejsu eth0?

Jaki jest maksymalny transfer danych napędu CD przy prędkości x42?

Gdy wykonanie polecenia ping 127.0.0.1 nie przynosi żadnej odpowiedzi, to