Pytanie 1

Zasilacz UPS o mocy rzeczywistej 480 W nie jest przeznaczony do podłączenia

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Zasilacz UPS o mocy rzeczywistej 480 W nie jest przeznaczony do podłączenia

Aby przekształcić serwer w kontroler domeny w systemach Windows Server, konieczne jest użycie komendy

Gdzie w dokumencie tekstowym Word umieszczony jest nagłówek oraz stopka?

Do obserwacji stanu urządzeń w sieci wykorzystywane jest oprogramowanie operujące na podstawie protokołu

Jak nazywa się magistrala, która w komputerze łączy procesor z kontrolerem pamięci i składa się z szyny adresowej, szyny danych oraz linii sterujących?

Jakie medium transmisyjne powinno być użyte do połączenia dwóch punktów dystrybucyjnych oddalonych o 600m?

Jakie polecenie w systemie Windows pozwala na zmianę zarówno nazwy pliku, jak i jego lokalizacji?

Jaki instrument jest wykorzystywany do sprawdzania zasilaczy komputerowych?

Aplikacja służąca jako dodatek do systemu Windows, mająca na celu ochronę przed oprogramowaniem szpiegującym oraz innymi niepożądanymi elementami, to

Wykonując polecenie ipconfig /flushdns, można przeprowadzić konserwację urządzenia sieciowego, która polega na

Na ilustracji widać

Jakie polecenie powinno zostać użyte, aby wyświetlić listę pokazanych plików?

Termin określający zdolność do rozbudowy sieci to

Które z wymienionych mediów nie jest odpowiednie do przesyłania danych teleinformatycznych?

Który z protokołów w systemach operacyjnych Linux jest używany w sieciach lokalnych?

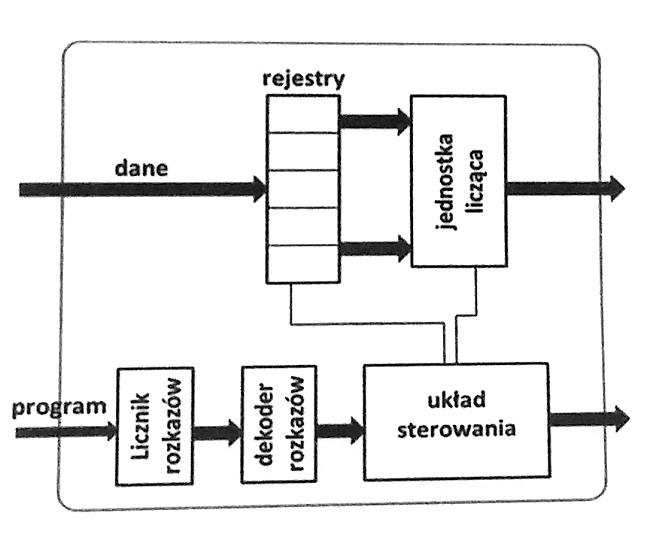

Rejestry przedstawione na diagramie procesora mają zadanie

Który z interfejsów umożliwia transfer danych zarówno w formacie cyfrowym, jak i analogowym pomiędzy komputerem a wyświetlaczem?

Jakie jest adres rozgłoszeniowy w podsieci o adresie IPv4 192.168.160.0/21?

Komputer jest podłączony do sieci Internet, a na jego pokładzie brak oprogramowania antywirusowego. Jak można sprawdzić, czy ten komputer jest zainfekowany wirusem, nie zmieniając ustawień systemowych?

Na dysku należy umieścić 100 tysięcy oddzielnych plików, z których każdy ma rozmiar 2570 bajtów. W takim przypadku, zapisane pliki będą zajmować najmniej miejsca na dysku z jednostką alokacji wynoszącą

Adres IP 192.168.2.0/24 podzielono na cztery różne podsieci. Jaką maskę mają te nowe podsieci?

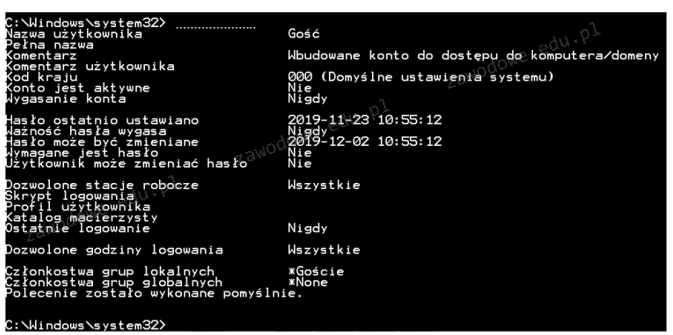

Jakie polecenie w systemie Windows należy wpisać w miejsce kropek, aby uzyskać dane przedstawione na załączonym obrazku?

Jaką usługę obsługuje port 3389?

W specyfikacji technicznej płyty głównej znajduje się zapis Supports up to Athlon XP 3000+ processor. Co to oznacza w kontekście obsługi procesorów przez tę płytę główną?

Jakie oznaczenie potwierdza oszczędność energii urządzenia?

Jak wygląda sekwencja w złączu RJ-45 według normy TIA/EIA-568 dla zakończenia typu T568B?

Program df pracujący w systemach z rodziny Linux pozwala na wyświetlenie

Rekord typu A w systemie DNS

Jakie urządzenie jest kluczowe do połączenia pięciu komputerów w sieci o topologii gwiazdy?

Która z anten charakteryzuje się najwyższym zyskiem energetycznym oraz pozwala na nawiązywanie połączeń na dużą odległość?

Czytnik w napędzie optycznym, który jest zanieczyszczony, należy oczyścić

Symbol graficzny przedstawiony na ilustracji oznacza jaką bramkę logiczną?

W systemie Linux komenda tty pozwala na

Program "VirtualPC", dostępny do pobrania z witryny Microsoft, jest przeznaczony do korzystania:

Który z podanych programów pozwoli na stworzenie technicznego rysunku ilustrującego plan instalacji logicznej sieci lokalnej w budynku?

Jaką klasę adresów IP reprezentuje publiczny adres 130.140.0.0?

Złącze IrDA służy do bezprzewodowej komunikacji i jest

Aby przesłać projekt wydruku bezpośrednio z komputera do drukarki 3D, której parametry są pokazane w tabeli, można zastosować złącze

| Technologia pracy | FDM (Fused Deposition Modeling) |

| Głowica drukująca | Podwójny ekstruder z unikalnym systemem unoszenia dyszy i wymiennymi modułami drukującymi (PrintCore) |

| Średnica filamentu | 2,85 mm |

| Platforma drukowania | Szklana, podgrzewana |

| Temperatura platformy | 20°C – 100°C |

| Temperatura dyszy | 180°C – 280°C |

| Łączność | WiFi, Ethernet, USB |

| Rozpoznawanie materiału | Skaner NFC |

Który z podanych adresów protokołu IPv4 jest adresem klasy D?

GRUB, LILO oraz NTLDR to: