Pytanie 1

Wskaż złącze, które nie jest obecne w zasilaczach ATX?

Wynik: 32/40 punktów (80,0%)

Wymagane minimum: 20 punktów (50%)

Wskaż złącze, które nie jest obecne w zasilaczach ATX?

Adres MAC (Medium Access Control Address) stanowi fizyczny identyfikator interfejsu sieciowego Ethernet w obrębie modelu OSI

Aby chronić konto użytkownika przed nieautoryzowanymi zmianami w systemie Windows 7, 8 lub 10, które wymagają uprawnień administratora, należy ustawić

Jakim wynikiem jest suma liczb binarnych 1001101 oraz 11001?

Jak nazywa się urządzenie wskazujące, które współpracuje z monitorami CRT i ma końcówkę z elementem światłoczułym, a jego dotknięcie ekranu monitora skutkuje przesłaniem sygnału do komputera, co umożliwia lokalizację kursora?

Urządzenie sieciowe funkcjonujące w trzeciej warstwie modelu ISO/OSI, posługujące się adresami IP, to

Jak skonfigurować czas wyczekiwania na wybór systemu w programie GRUB, zanim domyślny system operacyjny zostanie uruchomiony?

Liczbie 16 bitowej 0011110010101110 wyrażonej w systemie binarnym odpowiada w systemie szesnastkowym liczba

W architekturze ISO/OSI protokoły TCP oraz UDP funkcjonują w warstwie

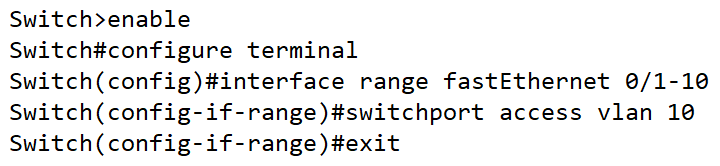

Zawarty w listingach kod zawiera instrukcje pozwalające na

Czym jest VOIP?

Usługa w systemie Windows Server, która umożliwia zdalną instalację systemów operacyjnych na komputerach zarządzanych przez serwer, to

Jaką usługę trzeba zainstalować na serwerze, aby umożliwić korzystanie z nazw domen?

Rozmiar pliku wynosi 2kB. Jaką wartość to reprezentuje?

Na jakich portach brama sieciowa powinna umożliwiać ruch, aby klienci w sieci lokalnej mieli możliwość ściągania plików z serwera FTP?

Jakie polecenie powinno być użyte do obserwacji lokalnych połączeń?

Aby wydobyć informacje znajdujące się w archiwum o nazwie dane.tar, osoba korzystająca z systemu Linux powinna zastosować komendę

Do konwersji kodu źródłowego na program wykonywalny używany jest

Partycja, na której zainstalowany jest system operacyjny, określana jest jako partycja

Przyczyną niekontrolowanego wypełnienia przestrzeni na dysku może być

Jakie jest tempo transferu danych dla napędu DVD przy prędkości x48?

Wykonanie polecenia net localgroup w systemie Windows spowoduje

W jakiej logicznej topologii funkcjonuje sieć Ethernet?

Bęben światłoczuły stanowi kluczowy element w funkcjonowaniu drukarki

Jakim systemem operacyjnym jest system czasu rzeczywistego?

Fast Ethernet to norma sieci przewodowej, która pozwala na przesył danych z maksymalną szybkością

Karta sieciowa w standardzie Fast Ethernet umożliwia przesył danych z maksymalną prędkością

Wynikiem wykonania komendy arp -a 192.168.1.1 w systemie MS Windows jest pokazanie

Rozmiar pliku wynosi 2 KiB. Co to oznacza?

Aby skonfigurować i dostosować środowisko graficzne GNOME w różnych dystrybucjach Linux, należy użyć programu

Jakie urządzenie można kontrolować pod kątem parametrów za pomocą S.M.A.R.T.?

Aplikacją systemu Windows, która umożliwia analizę wpływu różnych procesów i usług na wydajność CPU oraz oceny stopnia obciążenia pamięci i dysku, jest

W dokumentacji płyty głównej podano informację "wsparcie dla S/PDIF Out". Co to oznacza w kontekście tej płyty głównej?

Protokół kontrolny z rodziny TCP/IP, który odpowiada między innymi za identyfikację usterek w urządzeniach sieciowych, to

Jakie działanie nie przyczynia się do personalizacji systemu operacyjnego Windows?

Nie wykorzystuje się do zdalnego kierowania stacjami roboczymi

Jakie typy połączeń z Internetem mogą być współdzielone w sieci lokalnej?

Jakiego materiału używa się w drukarkach tekstylnych?

Protokół stosowany w sieciach komputerowych do zarządzania zdalnym terminalem w modelu klient-serwer, który nie gwarantuje bezpieczeństwa przekazywanych danych i funkcjonuje tylko w formacie tekstowym, to

Polecenie to zostało wydane przez Administratora systemu operacyjnego w trakcie ręcznej konfiguracji sieciowego interfejsu. Wynikiem wykonania tego polecenia jest ```netsh interface ip set address name="Glowna" static 151.10.10.2 255.255.0.0 151.10.0.1```