Pytanie 1

Który z wymienionych składników charakteryzuje się typowym wystąpieniem w diagramie Gantta?

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Który z wymienionych składników charakteryzuje się typowym wystąpieniem w diagramie Gantta?

Co należy zrobić w sytuacji silnego krwawienia z rany?

Modyfikator dostępu, który znajduje się przed definicją metody Dodaj() w klasie Kalkulator, powoduje, że

Jakie z wymienionych działań jest fundamentalne w modelu kaskadowym?

W jakiej okoliczności należy umieścić poszkodowanego w pozycji bezpiecznej?

Który z etapów umożliwia zwiększenie efektywności aplikacji przed jej wydaniem?

Jakie narzędzie jest najbardziej odpowiednie do identyfikacji błędów w trakcie działania programu?

Który z poniższych opisów najlepiej definiuje kompilator?

Co to jest WebSockets?

Podczas programowania kontrolki stepper przedstawionej na ilustracji w aplikacji mobilnej, należy zarządzać zmienną, która zawsze przechowuje jej bieżącą wartość. Jakie zdarzenie można wykorzystać do osiągnięcia tej funkcjonalności?

Która z poniższych nie jest zasadą czystego kodu (clean code)?

Modyfikator dostępu znajdujący się przed definicją metody Dodaj() w klasie Kalkulator sprawia, że:

Jakie z wymienionych narzędzi jest szeroko stosowane do debugowania aplikacji internetowych?

W jaki sposób definiuje się konstruktor kopiujący w ramach klasy?

Jaki typ złośliwego oprogramowania funkcjonuje w tle, zbierając dane o wprowadzanych hasłach?

Które narzędzie służy do tworzenia makiet interfejsu użytkownika (UI mockups)?

Jaki jest podstawowy okres ochrony autorskich praw majątkowych w krajach Unii Europejskiej?

Jakie kwestie związane z percepcją są uwzględnione w rekomendacjach standardu WCAG 2.0?

Jakie jest główne zadanie debuggera w środowisku programowania?

W jednostce centralnej, za obliczenia na liczbach zmiennoprzecinkowych odpowiada

Błędy w interpretacji kodu stworzonego za pomocą React.js lub Angular można wykryć dzięki

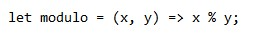

Fragment kodu w języku JavaScript to

W języku Python, jak nazywa się funkcja, która jest wykonywana automatycznie, gdy obiekt jest niszczony?

__del__ to metoda destruktora, która jest wywoływana, gdy obiekt jest niszczony. Jest to część procesu zarządzania pamięcią, gdzie interpreter Pythona automatycznie usuwa obiekty, które nie są już potrzebne, aby zwolnić pamięć. __del__ pozwala na wykonanie dodatkowych czynności przed ostatecznym usunięciem obiektu, takich jak zamknięcie plików czy połączeń sieciowych. Warto jednak pamiętać, że użycie __del__ nie jest zalecane do zarządzania zasobami, ponieważ może prowadzić do trudnych do zdiagnozowania błędów, szczególnie gdy obiekty są usuwane w nieprzewidywalnym momencie. Zamiast tego, lepiej jest używać menedżerów kontekstu (z instrukcją with), które zapewniają bardziej kontrolowane i bezpieczne zwalnianie zasobów. Przykładowo, otwierając plik za pomocą with open('plik.txt', 'r') as f:, masz pewność, że plik zostanie zamknięty poprawnie po zakończeniu bloku kodu, niezależnie od tego, czy wystąpił błąd.Jakie z wymienionych narzędzi służy do emulacji mobilnych urządzeń podczas developowania aplikacji?

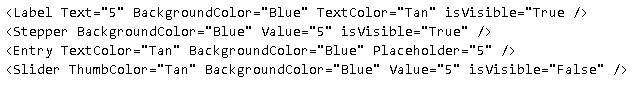

Podaj wspólną cechę wszystkich kontrolek umieszczonych w ramce

Wskaż algorytm sortowania, który nie jest stabilny?

Zasada programowania obiektowego, która polega na ukrywaniu elementów klasy tak, aby były one dostępne wyłącznie dla metod tej klasy lub funkcji zaprzyjaźnionych, to

Wskaź rodzaj testowania, które realizuje się w trakcie tworzenia kodu źródłowego?

Jaką wydajność posiada sieć, która przesyła 500 MB danych w czasie 10 sekund?

Jakie jest zastosowanie iteratora w zbiorach?

Jaką wartość jest w stanie przechować tablica jednowymiarowa?

Do stworzenia zbioru danych potrzebnego do uruchomienia algorytmu sortowania bąbelkowego tablicy, wymagane są przynajmniej następujące typy:

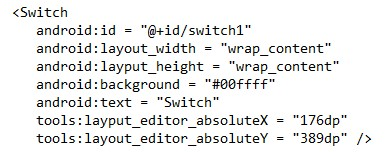

Kod przedstawiony w języku XML/XAML określa

Jakie aspekty powinny być brane pod uwagę przy tworzeniu zestawów danych?

Jakie jest zastosowanie języka XAML przy tworzeniu aplikacji desktopowych?

Które z poniższych jest podstawowym rodzajem testów używanych w testowaniu jednostkowym?

Jakie z wymienionych narzędzi służy do testowania aplikacji?

Jaką komendę w języku C++ używa się do wielokrotnego uruchamiania tego samego bloku kodu?

Jaka będzie wartość zmiennej x po wykonaniu poniższego kodu?

| let x = 0; for (let i = 0; i < 10; i++) { if (i % 2 === 0) continue; x += i; } |

Który z operatorów w Pythonie umożliwia sprawdzenie, czy dany element należy do listy?