Pytanie 1

W klasie o nazwie samochod przypisano atrybuty: marka, rocznik, parametry[]. Atrybuty te powinny zostać zdefiniowane jako

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

W klasie o nazwie samochod przypisano atrybuty: marka, rocznik, parametry[]. Atrybuty te powinny zostać zdefiniowane jako

Który z języków programowania jest powszechnie stosowany do tworzenia interfejsów użytkownika przy użyciu XAML?

Jakie informacje mogą być zapisywane w cookies przeglądarki?

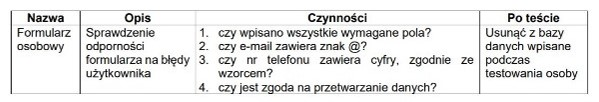

Jaki rodzaj testów można scharakteryzować przedstawionym opisem?

Do zadań widoku w architekturze MVVM (Model_View-Viewmodel) należy

Jak przedstawia się liczba dziesiętna 255 w systemie szesnastkowym?

Jakiego typu testy są stosowane do sprawdzania funkcjonalności prototypu interfejsu?

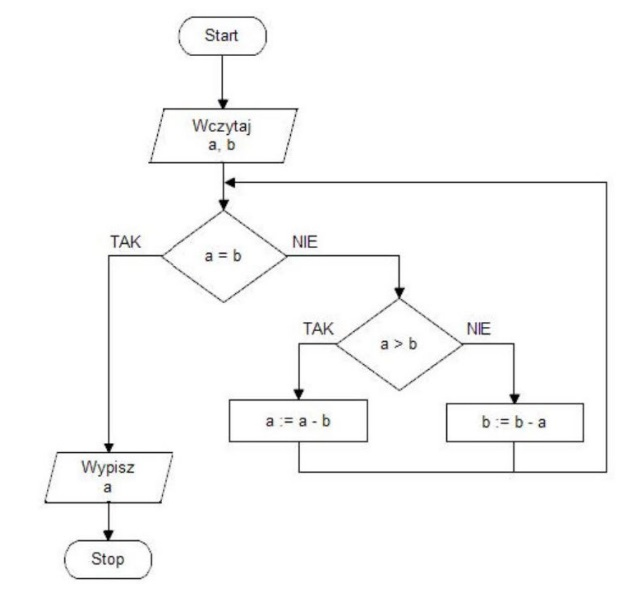

Algorytmu Euklidesa, przedstawionego na schemacie, należy użyć do obliczenia.

Który z operatorów w Pythonie umożliwia sprawdzenie, czy dany element należy do listy?

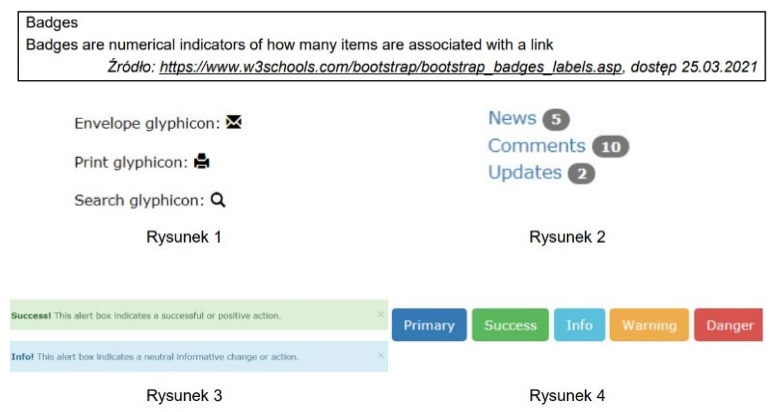

Na podstawie treści zawartej w ramce, określ, który z rysunków ilustruje element odpowiadający klasie Badge zdefiniowanej w bibliotece Bootstrap?

Jakie ma znaczenie "operacja wejścia" w kontekście programowania?

Jaki numer telefonu należy wybrać, aby skontaktować się z pogotowiem ratunkowym w Polsce?

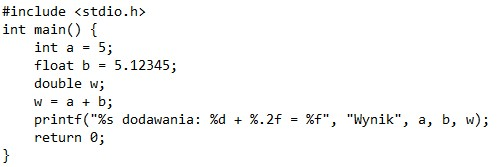

Po uruchomieniu podanego kodu w języku C++ na konsoli zobaczymy następujący tekst:

Który z frameworków pozwala na tworzenie aplikacji z graficznym interfejsem użytkownika oraz obsługą wydarzeń?

Który z wymienionych elementów można zdefiniować jako psychofizyczny?

Jakie rozwiązanie jest najbardziej odpowiednie przy projektowaniu aplikacji, która ma funkcjonować na różnych systemach operacyjnych?

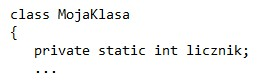

Z podanej definicji pola licznik można wywnioskować, iż

Jaką jednostkę zaleca się stosować przy projektowaniu interfejsu aplikacji?

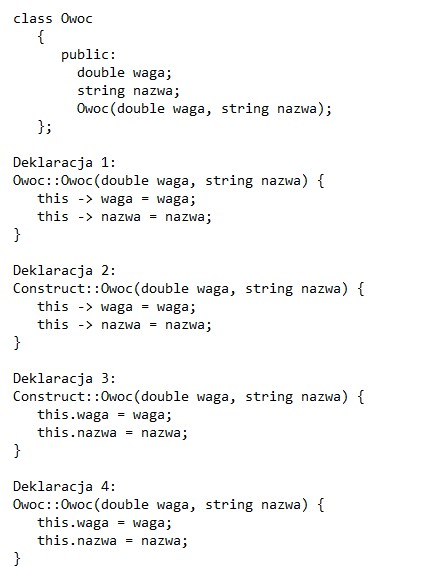

Definicja konstruktora dla zaprezentowanej klasy w języku C++ może być sformułowana jak w

Jaką wartość jest w stanie przechować tablica jednowymiarowa?

Które z poniżej wymienionych afirmacji najtrafniej charakteryzuje proces interpretacji kodu?

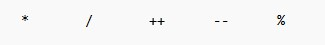

Zestaw operatorów, który został przedstawiony, należy do kategorii operatorów

W jakim przypadku należy umieścić poszkodowanego w pozycji bocznej bezpiecznej?

Która z wymienionych topologii sieci wykazuje cechę, że wszystkie urządzenia są połączone jednym kablem?

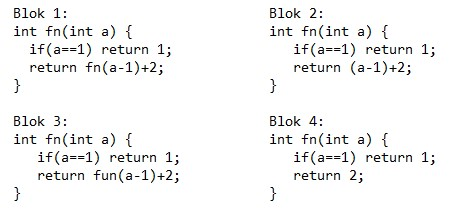

Który fragment kodu ilustruje zastosowanie rekurencji?

Która z funkcji powinna zostać zrealizowana w warstwie back-end aplikacji webowej?

Jakie działanie wykonuje polecenie "git pull"?

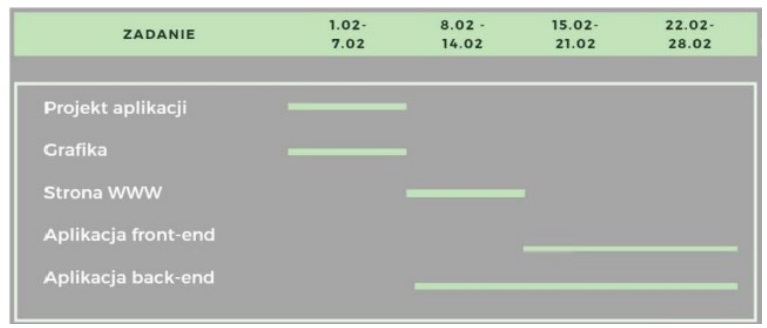

Diagram Gantta, który został zaprezentowany, odnosi się do projektu IT. Przyjmując, że każdy członek zespołu posiada odpowiednie kompetencje do realizacji każdego z zadań, a każde zadanie może być przypisane tylko jednej osobie, która poświęca na nie pełen dzień pracy, to minimalna liczba osób w zespole wynosi

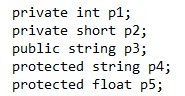

Zaprezentowany kod zawiera pola danej klasy. Które pole (pola) mogą być osiągnięte z poziomu głównego programu poprzez odwołanie się w formie nazwaObiektu.nazwaPola?

Zamieszczony fragment kodu w Android Studio wdraża metodę nasłuchującą dla obsługi zdarzenia:

Jakie funkcje realizuje polecenie "git clone"?

Jaki jest kluczowy zamysł wzorca "Kompozyt" (Composite)?

Które z wymienionych narzędzi najlepiej chroni dane na urządzeniach mobilnych?

Które z wymienionych praw autorskich nie wygasa po pewnym czasie?

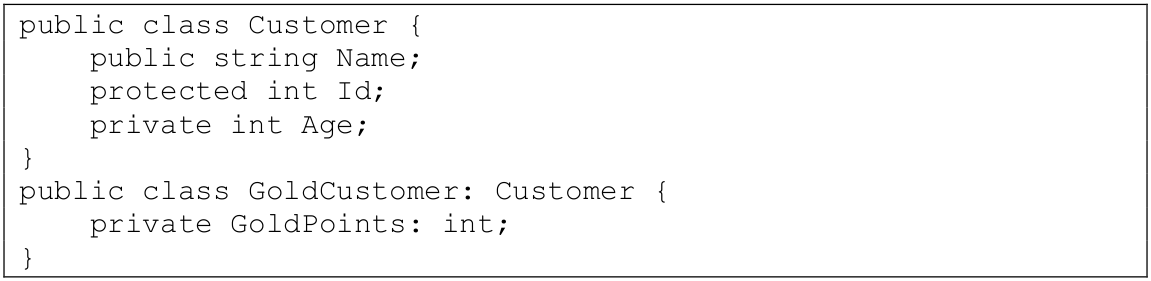

W metodach klasy GoldCustomer dostępne są tylko pola

Który z wymienionych poniżej typów danych stanowi przykład typu stałoprzecinkowego?

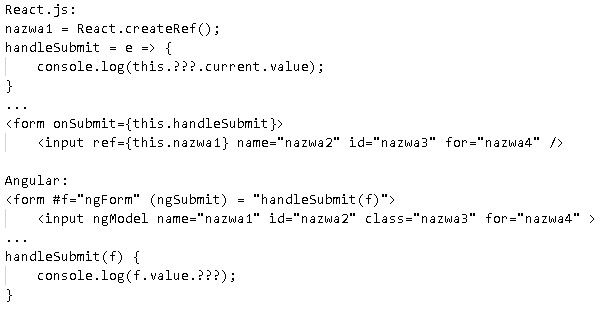

Wykorzystując React.js oraz Angular, stworzono funkcjonalnie równoważne kody źródłowe. Aby móc w metodzie handleSubmit pokazać zawartość kontrolki input w miejscu oznaczonym ???, należy odwołać się do atrybutu o nazwie

Jakie są różnice między dialogiem modalnym a niemodalnym?

Algorytm wyszukiwania sekwencyjnego z wykorzystaniem wartownika opiera się na założeniu, że

Jakie jest główne zadanie ochrony danych osobowych?