Pytanie 1

W systemie Linux komenda ifconfig odnosi się do

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

W systemie Linux komenda ifconfig odnosi się do

Które z kont nie jest wbudowanym kontem w systemie Windows XP?

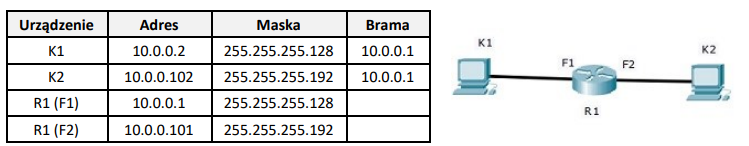

Komputery K1 i K2 nie są w stanie nawiązać komunikacji. Adresy urządzeń zostały przedstawione w tabeli. Co należy zmienić, aby przywrócić połączenie w sieci?

Polecenie df w systemie Linux umożliwia

Aby zablokować oraz usunąć złośliwe oprogramowanie, takie jak exploity, robaki i trojany, konieczne jest zainstalowanie oprogramowania

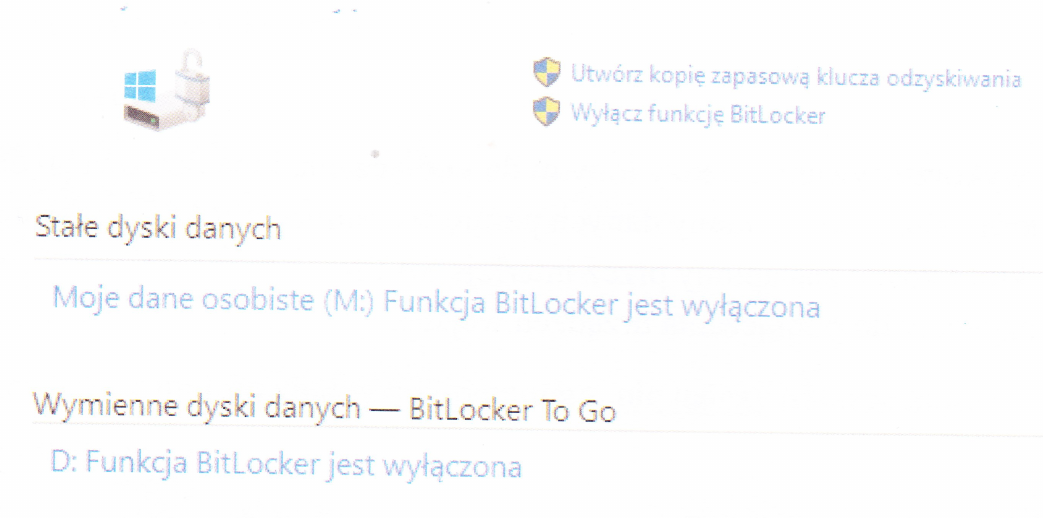

Wbudowane narzędzie dostępne w systemach Windows w edycji Enterprise lub Ultimate jest przeznaczone do

Co się stanie, jeśli w systemie operacyjnym komputera zainstalowany zostanie program określany jako Trojan?

Według normy PN-EN 50174 maksymalna długość trasy kabla poziomego kategorii 6 pomiędzy punktem abonenckim a punktem rozdzielczym w panelu krosowym wynosi

Komenda msconfig uruchamia w systemie Windows:

Interfejs SATA 2 (3 Gb/s) gwarantuje prędkość transferu

Skrót MAN odnosi się do rodzaju sieci

Czym są programy GRUB, LILO, NTLDR?

Osoba pragnąca jednocześnie drukować dokumenty w wersji oryginalnej oraz trzech kopiach na papierze samokopiującym, powinna nabyć drukarkę

W systemie Windows, gdzie należy ustalić wymagania dotyczące złożoności hasła?

Podczas konserwacji i czyszczenia drukarki laserowej, która jest odłączona od zasilania, pracownik serwisu komputerowego może zastosować jako środek ochrony indywidualnej

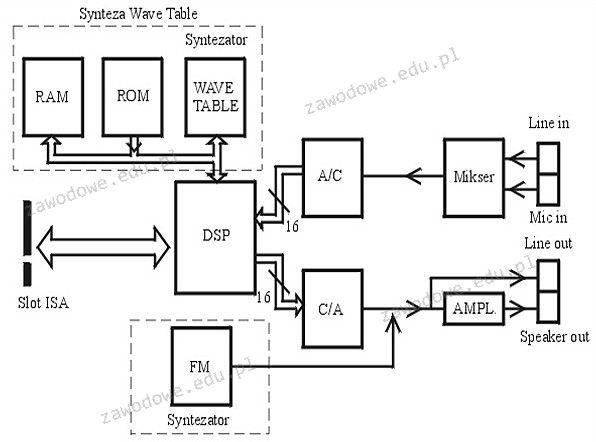

Na ilustracji zaprezentowano schemat działania

Czym jest MFT w systemie plików NTFS?

W modelu RGB, kolor w systemie szesnastkowym przedstawia się w ten sposób: ABCDEF. Wartość natężenia koloru niebieskiego w tym zapisie odpowiada liczbie dziesiętnej

Jakim portem domyślnie odbywa się przesyłanie poleceń (command) serwera FTP?

Jakie polecenie w systemie Windows służy do monitorowania bieżących połączeń sieciowych?

Jakiego rekordu DNS należy użyć w strefie wyszukiwania do przodu, aby powiązać nazwę domeny DNS z adresem IP?

Jakie polecenie w systemie Linux umożliwia wyświetlenie identyfikatora użytkownika?

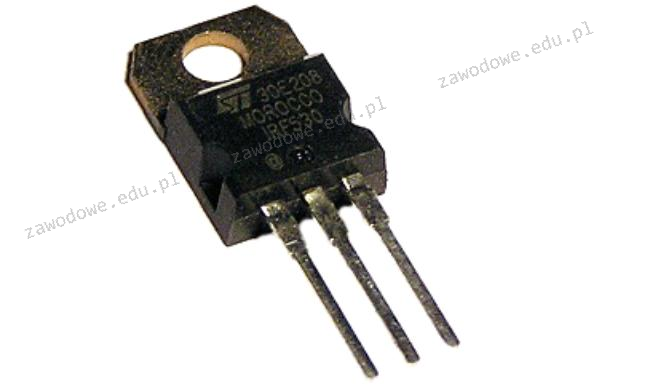

Element elektroniczny przedstawiony na ilustracji to

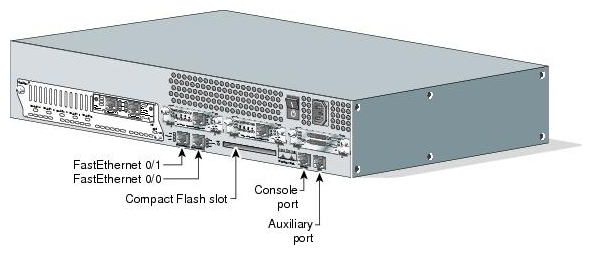

Urządzenie sieciowe, które widoczna jest na ilustracji, to

Urządzenie pokazane na ilustracji ma na celu

Jaką kwotę trzeba będzie zapłacić za wymianę karty graficznej w komputerze, jeśli koszt karty wynosi 250 zł, czas wymiany to 80 minut, a cena za każdą rozpoczętą roboczogodzinę to 50 zł?

Zamieszczony poniżej diagram ilustruje zasadę działania skanera

Która z ról w systemie Windows Server umożliwia m.in. zdalną, bezpieczną i uproszczoną instalację systemów operacyjnych Windows na komputerach w sieci?

W bezprzewodowej sieci firmowej aktywowano usługę, która zajmuje się tłumaczeniem nazw mnemonicznych. Co to za usługa?

DB-25 służy jako złącze

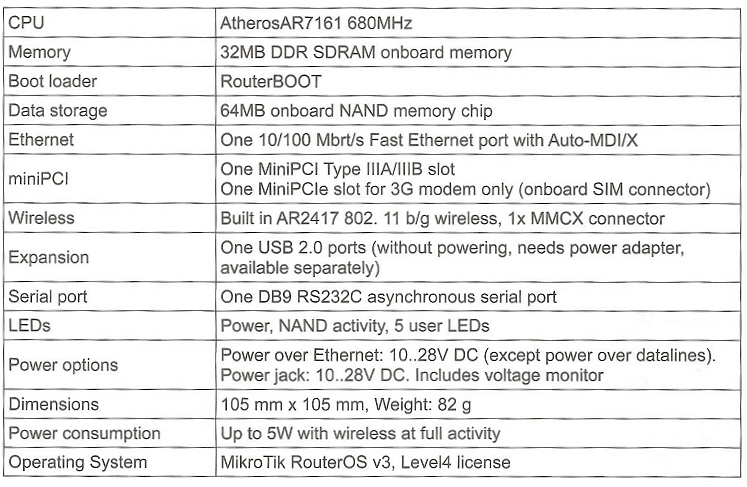

Podane dane katalogowe odnoszą się do routera z wbudowaną pamięcią masową

Podczas realizacji projektu sieci LAN zastosowano medium transmisyjne zgodne ze standardem Ethernet 1000Base-T. Które z poniższych stwierdzeń jest prawdziwe?

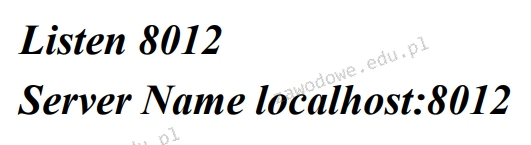

Fragment pliku httpd.conf serwera Apache przedstawia się jak na diagramie. W celu zweryfikowania prawidłowego funkcjonowania strony WWW na serwerze, należy wprowadzić w przeglądarkę

Wskaż rysunek ilustrujący symbol używany do oznaczania portu równoległego LPT?

W systemie Linux plik posiada uprawnienia ustawione na 541. Właściciel ma możliwość pliku

Oprogramowanie OEM (Original Equipment Manufacturer) jest przypisane do

Które stwierdzenie odnoszące się do ruterów jest prawdziwe?

Jakiego typu wkrętak należy użyć do wypięcia dysku twardego mocowanego w laptopie za pomocą podanych śrub?

Wartość liczby BACA w systemie heksadecymalnym to liczba

W celu ochrony lokalnej sieci komputerowej przed atakami typu Smurf pochodzącymi z Internetu, należy zainstalować oraz właściwie skonfigurować