Pytanie 1

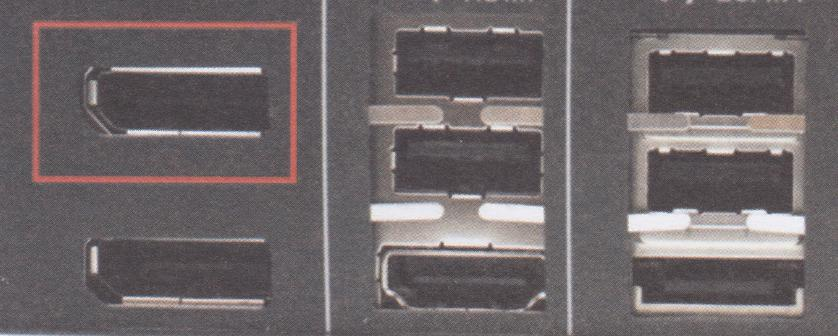

Na ilustracji, złącze monitora zaznaczone czerwoną ramką, będzie kompatybilne z płytą główną, która ma interfejs

Wynik: 7/40 punktów (17,5%)

Wymagane minimum: 20 punktów (50%)

Na ilustracji, złącze monitora zaznaczone czerwoną ramką, będzie kompatybilne z płytą główną, która ma interfejs

Zjawisko, w którym pliki przechowywane na dysku twardym są zapisywane w klastrach, które nie sąsiadują ze sobą, określane jest mianem

Gniazdo LGA umieszczone na płycie głównej komputera stacjonarnego pozwala na zamontowanie procesora

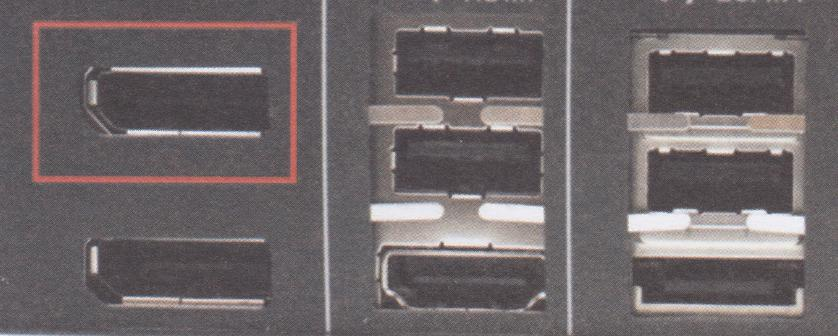

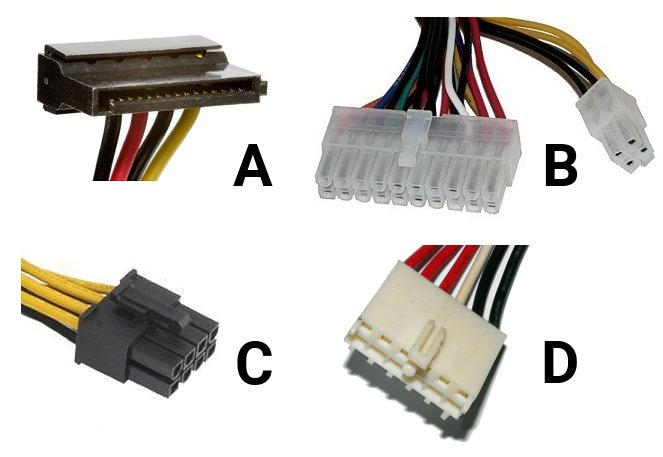

Wskaż rodzaj wtyczki zasilającej, którą należy podłączyć do napędu optycznego podczas montażu komputera.

Aby zwiększyć lub zmniejszyć wielkość ikony na pulpicie, należy obracać kółkiem myszy, trzymając jednocześnie klawisz:

Aby zmierzyć tłumienie światłowodowego łącza w dwóch zakresach długości fal 1310 nm i 1550 nm, należy zastosować

Interfejs HDMI w komputerze umożliwia transfer sygnału

Jakie protokoły są właściwe dla warstwy internetowej w modelu TCP/IP?

Jakie urządzenie NIE powinno być serwisowane podczas korzystania z urządzeń antystatycznych?

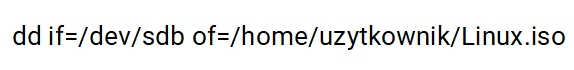

Program o nazwie dd, którego przykład użycia przedstawiono w systemie Linux, umożliwia

Najskuteczniejszym sposobem na dodanie skrótu do konkretnego programu na pulpitach wszystkich użytkowników w domenie jest

W interfejsie graficznym systemów Ubuntu lub SuSE Linux, aby zainstalować aktualizacje programów systemowych, można zastosować aplikacje

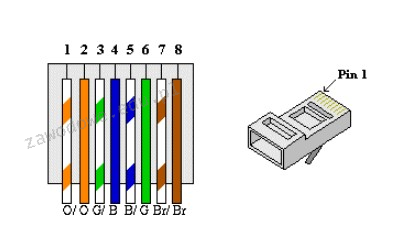

Na rysunku przedstawiono schemat ethernetowego połączenia niekrosowanych, ośmiopinowych złączy 8P8C. Jaką nazwę nosi ten schemat?

Ile maksymalnie hostów można przydzielić w sieci o masce 255.255.255.192?

Brak odpowiedzi na to pytanie.

W systemie Linux komenda ps wyświetli

Brak odpowiedzi na to pytanie.

Administrator dostrzegł, że w sieci LAN występuje znaczna ilość kolizji. Jakie urządzenie powinien zainstalować, aby podzielić sieć lokalną na mniejsze domeny kolizji?

Brak odpowiedzi na to pytanie.

Pamięć, która działa jako pośrednik pomiędzy pamięcią operacyjną a procesorem o dużej prędkości, to

Brak odpowiedzi na to pytanie.

W systemie Linux polecenie touch ma na celu

Brak odpowiedzi na to pytanie.

Aby zatrzymać wykonywanie programu zapisanego w pliku wsadowym Windows do momentu naciśnięcia dowolnego klawisza, należy zastosować komendę

Brak odpowiedzi na to pytanie.

W dokumentacji płyty głównej znajduje się informacja "Wsparcie dla S/PDIF Out". Co to oznacza w kontekście tej płyty głównej?

Brak odpowiedzi na to pytanie.

Jakie polecenie jest używane do ustawienia konfiguracji interfejsu sieciowego w systemie Linux?

Brak odpowiedzi na to pytanie.

Jakie urządzenie pełni rolę wskaźnika?

Brak odpowiedzi na to pytanie.

Która z możliwości konfiguracji ustawień dla użytkownika z ograniczonymi uprawnieniami w systemie Windows jest oferowana przez przystawkę secpol?

Brak odpowiedzi na to pytanie.

Użycie skrętki kategorii 6 (CAT 6) o długości 20 metrów w sieci LAN wskazuje na jej maksymalną przepustowość wynoszącą

Brak odpowiedzi na to pytanie.

Moc zasilacza wynosi 450 W, co oznacza, że

Brak odpowiedzi na to pytanie.

Który adres IPv4 odpowiada adresowi IPv6 ::1?

Brak odpowiedzi na to pytanie.

Jakie rozwiązanie techniczne pozwala na transmisję danych z szybkością 1 Gb/s z zastosowaniem światłowodu?

Brak odpowiedzi na to pytanie.

Użycie skrętki kategorii 6 (CAT 6) o długości 20 metrów w sieci LAN oznacza jej maksymalną przepustowość wynoszącą

Brak odpowiedzi na to pytanie.

Gdy chce się, aby jedynie wybrane urządzenia mogły uzyskiwać dostęp do sieci WiFi, należy w punkcie dostępowym

Brak odpowiedzi na to pytanie.

Na stabilność obrazu w monitorach CRT istotny wpływ ma

Brak odpowiedzi na to pytanie.

Wartość liczby BACA w systemie heksadecymalnym to liczba

Brak odpowiedzi na to pytanie.

Norma PN-EN 50173 rekomenduje montaż przynajmniej

Brak odpowiedzi na to pytanie.

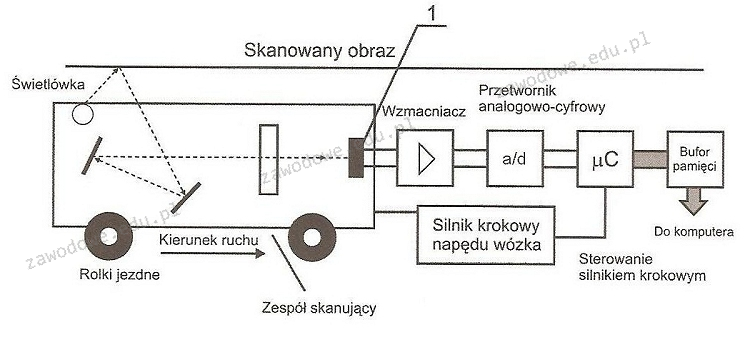

Diody LED RGB pełnią funkcję źródła światła w skanerach

Brak odpowiedzi na to pytanie.

Na diagramie działania skanera, element oznaczony numerem 1 odpowiada za

Brak odpowiedzi na to pytanie.

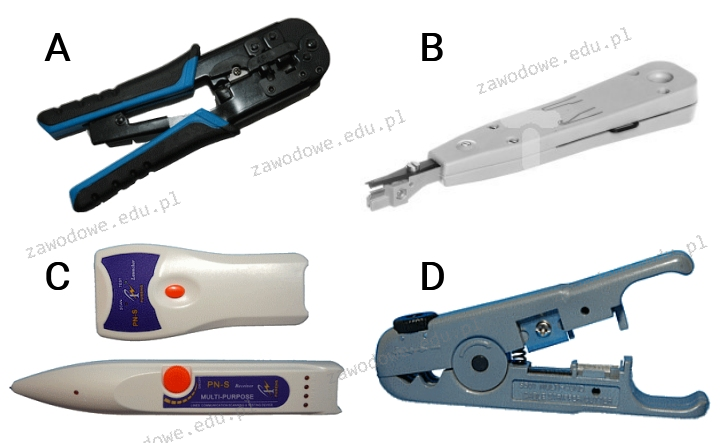

Jakie urządzenie jest używane do mocowania pojedynczych żył kabla miedzianego w złączach?

Brak odpowiedzi na to pytanie.

Aby zweryfikować mapę połączeń kabla UTP Cat 5e w sieci lokalnej, konieczne jest wykorzystanie

Brak odpowiedzi na to pytanie.

Ile par przewodów miedzianej skrętki kategorii 5e jest używanych do transmisji danych w standardzie sieci Ethernet 100Base-TX?

Brak odpowiedzi na to pytanie.

Jakie funkcje realizuje system informatyczny?Kursy informatyczne

Brak odpowiedzi na to pytanie.

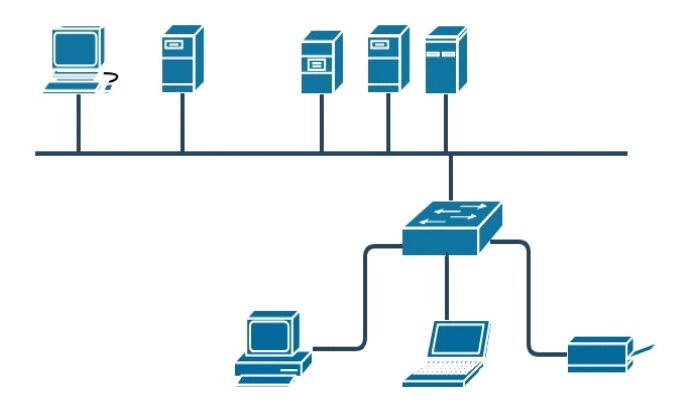

Ilustracja pokazuje schemat fizycznej topologii będącej kombinacją topologii

Brak odpowiedzi na to pytanie.

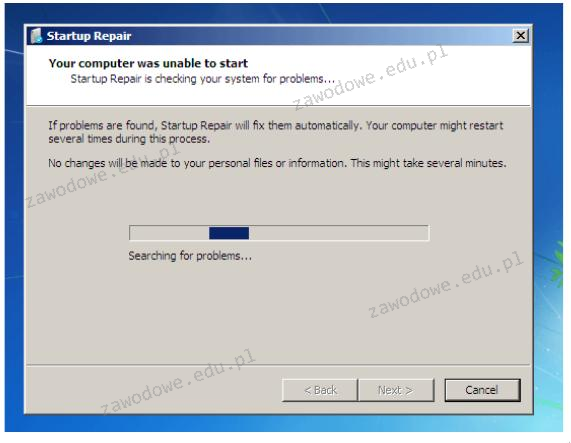

Komunikat, który pojawia się po uruchomieniu narzędzia do naprawy systemu Windows, może sugerować

Brak odpowiedzi na to pytanie.