Pytanie 1

Jakie polecenie w systemie Linux pozwala na zweryfikowanie adresu IP przypisanego do interfejsu sieciowego?

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Jakie polecenie w systemie Linux pozwala na zweryfikowanie adresu IP przypisanego do interfejsu sieciowego?

Które z poniższych poleceń w systemie Linux NIE pozwala na przeprowadzenie testów diagnostycznych sprzętu komputerowego?

Najlepszym sposobem na zabezpieczenie domowej sieci Wi-Fi jest

Algorytm wykorzystywany do weryfikacji, czy ramka Ethernet jest wolna od błędów, to

Proces aktualizacji systemów operacyjnych ma na celu przede wszystkim

Przerywając działalność na komputerze, możemy szybko wrócić do pracy, wybierając w systemie Windows opcję:

Aby podłączyć kartę sieciową przedstawioną na rysunku do laptopa, urządzenie musi być wyposażone w odpowiednie gniazdo

Symbol zaprezentowany powyżej, używany w dokumentacji technicznej, wskazuje na

Ustawa z dnia 14 grudnia 2012 roku dotycząca odpadów zobowiązuje

Jaka jest maksymalna liczba hostów, które można przypisać w sieci o adresie IP klasy B?

Jakie urządzenie peryferyjne komputera służy do wycinania, drukowania oraz frezowania?

Urządzenie używane do zestawienia 6 komputerów w sieci lokalnej to:

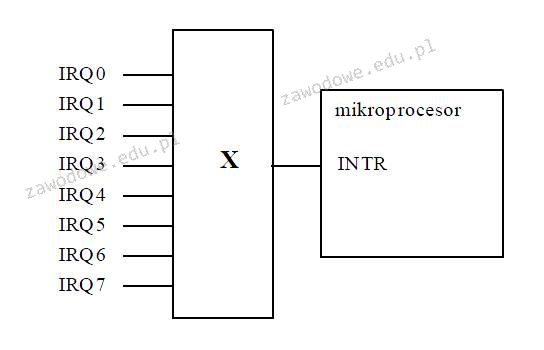

Na podstawie nazw sygnałów sterujących zidentyfikuj funkcję komponentu komputera oznaczonego na schemacie symbolem X?

Na rysunku ukazany jest diagram blokowy zasilacza

Jakie polecenie diagnostyczne powinno się użyć, aby uzyskać informacje na temat tego, czy miejsce docelowe odpowiada oraz po jakim czasie nastąpiła odpowiedź?

Który instrument służy do pomiaru długości oraz tłumienności przewodów miedzianych?

Rozmiar pliku wynosi 2 KiB. Co to oznacza?

Jaką szerokość ma magistrala pamięci DDR SDRAM?

Na przedstawionym rysunku zaprezentowane jest złącze

Jakie narzędzie jest używane do zarządzania alokacjami dyskowymi w systemach Windows 7 i Windows 8?

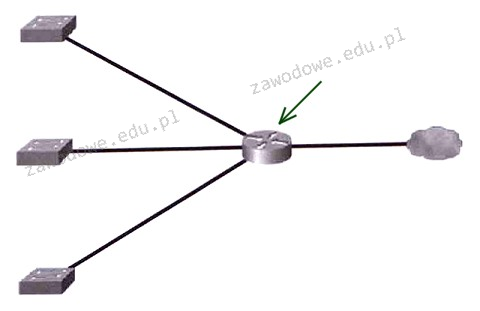

Jaki symbol urządzenia jest pokazany przez strzałkę na rysunku?

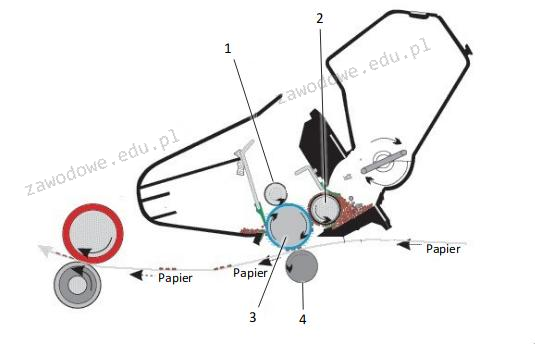

Na stronie wydrukowanej przez drukarkę laserową występują jaśniejsze i ciemniejsze fragmenty. W celu usunięcia problemów z jakością oraz nieciągłościami w wydruku, należy

W systemie działającym w trybie wielozadaniowości z wywłaszczeniem program, który zatrzymał się

Jaką pamięć RAM można użyć z płytą główną GIGABYTE GA-X99-ULTRA GAMING/ X99/ 8x DDR4 2133, ECC, obsługującą maksymalnie 128GB, 4x PCI-E 16x, RAID, USB 3.1, S-2011-V3/ATX?

Użycie skrętki kategorii 6 (CAT 6) o długości 20 metrów w sieci LAN oznacza jej maksymalną przepustowość wynoszącą

Wskaż błędny podział dysku MBR na partycje?

Jakie kolory wchodzą w skład trybu CMYK?

Podczas wyłączania systemu operacyjnego na monitorze pojawił się błąd, znany jako bluescreen 0x000000F3 Bug Check 0xF3 DISORDERLY_SHUTDOWN - nieudane zamykanie systemu, spowodowane niewystarczającą ilością pamięci. Co ten błąd może oznaczać?

Firma zamierza zrealizować budowę lokalnej sieci komputerowej, która będzie zawierać serwer, drukarkę oraz 10 stacji roboczych, które nie mają kart bezprzewodowych. Połączenie z Internetem umożliwia ruter z wbudowanym modemem ADSL oraz czterema portami LAN. Które z poniższych urządzeń sieciowych jest konieczne, aby sieć działała prawidłowo i miała dostęp do Internetu?

Zgodnie z wytycznymi dotyczącymi karty graficznej, jej możliwości pracy z systemem AGP 2X/4X pozwalają na

Jakie polecenie należy zastosować, aby zamontować pierwszą partycję logiczną dysku primary slave w systemie Linux?

W systemie Linux, jakie polecenie służy do zmiany hasła użytkownika?

passwd w systemie Linux jest podstawowym narzędziem do zmiany hasła użytkownika. Działa ono zarówno dla aktualnie zalogowanego użytkownika, jak i dla innych użytkowników, jeżeli mamy odpowiednie uprawnienia (zazwyczaj poprzez konto root). Gdy użytkownik wpisze passwd, system poprosi o nowe hasło i jego potwierdzenie. Ważne jest, by hasło było mocne, co oznacza, że powinno zawierać kombinację liter, cyfr oraz znaków specjalnych. Dobre praktyki branżowe zalecają regularną zmianę haseł, aby zwiększyć bezpieczeństwo systemu. Polecenie passwd jest integralną częścią systemów uniksowych i jest dostępne w większości dystrybucji Linuxa. Może być używane także w skryptach do automatyzacji administracji systemem. Moim zdaniem, znajomość tego polecenia jest kluczowa dla każdego administratora systemu, ponieważ hasła są podstawą bezpieczeństwa w sieci komputerowej.Jaką minimalną ilość pamięci RAM powinien mieć komputer, aby zainstalować 32-bitowy system operacyjny Windows 7 i móc efektywnie korzystać z trybu graficznego?

Jaka jest równoważna forma 232 bajtów?

Na schemacie ilustrującym konstrukcję drukarki, w której toner jest nierównomiernie dostarczany do bębna, należy wskazać wałek magnetyczny oznaczony numerem

NOWY, GOTOWY, OCZEKUJĄCY oraz AKTYWNY to

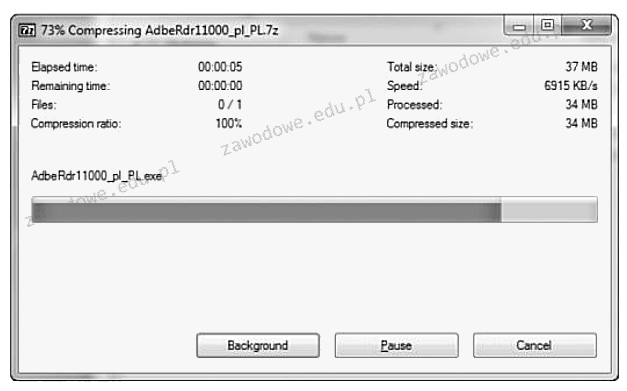

Na dołączonym obrazku pokazano działanie

W systemie Linux można uzyskać kopię danych przy użyciu komendy

Główną metodą ochrony sieci komputerowej przed zagrożeniem z zewnątrz jest zastosowanie

Bęben światłoczuły stanowi kluczowy element w funkcjonowaniu drukarki