Pytanie 1

Jaki program powinien zostać zainstalowany na serwerze internetowym opartym na Linuxie, aby umożliwić korzystanie z baz danych?

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Jaki program powinien zostać zainstalowany na serwerze internetowym opartym na Linuxie, aby umożliwić korzystanie z baz danych?

W serwerach warto wykorzystywać dyski, które obsługują tryb Hot plugging, ponieważ

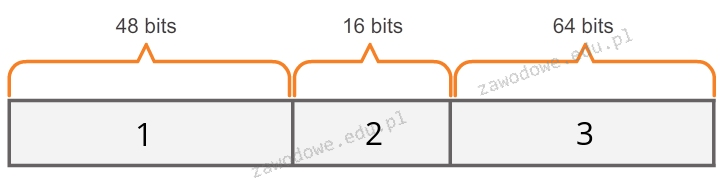

W adresacji IPv6 standardowy podział długości dla adresu sieci oraz identyfikatora hosta wynosi odpowiednio

Użytkownik planuje instalację 32-bitowego systemu operacyjnego Windows 7. Jaka jest minimalna ilość pamięci RAM, którą powinien mieć komputer, aby system mógł działać w trybie graficznym?

Jakie liczby należy wprowadzić na klawiaturze telefonu podłączonego do bramki VoIP po wcześniejszym wpisaniu *** w celu ustawienia adresu bramy domyślnej sieci?

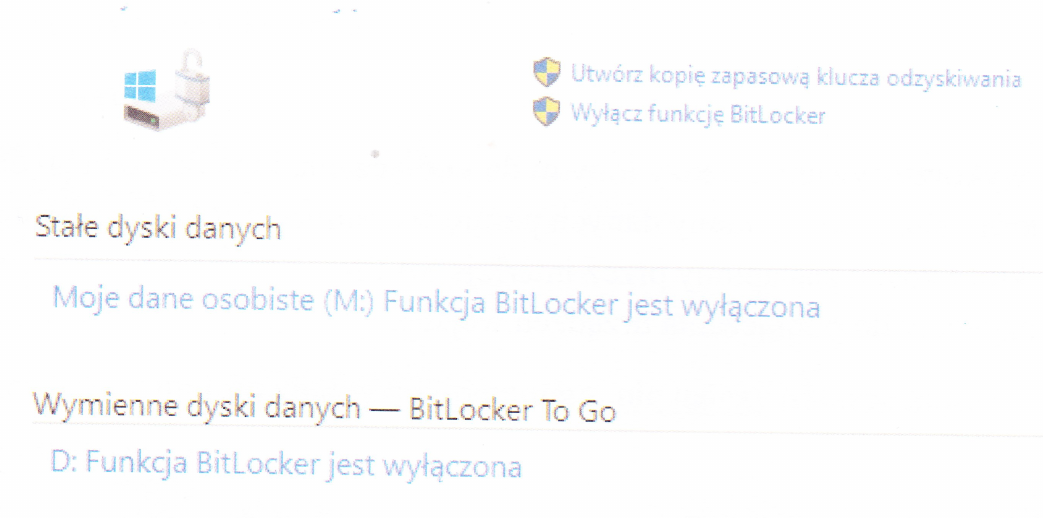

Wbudowane narzędzie dostępne w systemach Windows w edycji Enterprise lub Ultimate jest przeznaczone do

Który z materiałów eksploatacyjnych nie jest stosowany w ploterach?

Gdy komputer się uruchamia, na ekranie wyświetla się komunikat "CMOS checksum error press F1 to continue press DEL to setup". Naciśnięcie klawisza DEL spowoduje

Która operacja może skutkować nieodwracalną utratą danych w przypadku awarii systemu plików?

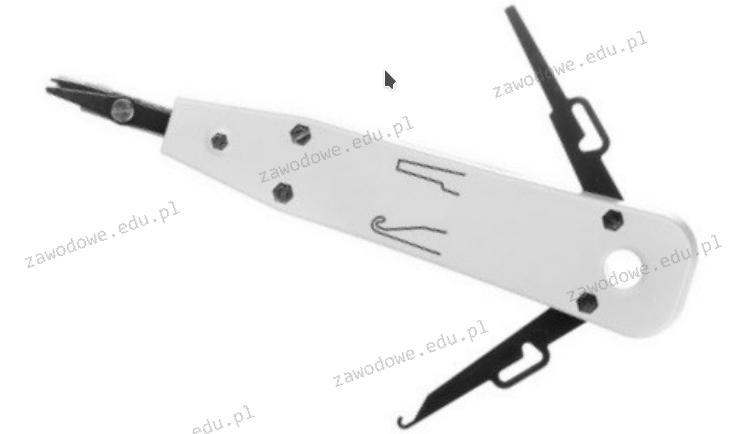

Urządzenie pokazane na ilustracji służy do

W systemie Linux narzędzie, które umożliwia śledzenie trasy pakietów od źródła do celu, pokazując procentowe straty oraz opóźnienia, to

Jaką sekwencję mają elementy adresu globalnego IPv6 typu unicast ukazanym na diagramie?

Po skompresowaniu adresu 2001:0012:0000:0000:0AAA:0000:0000:000B w protokole IPv6 otrzymujemy formę

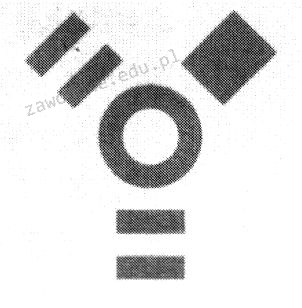

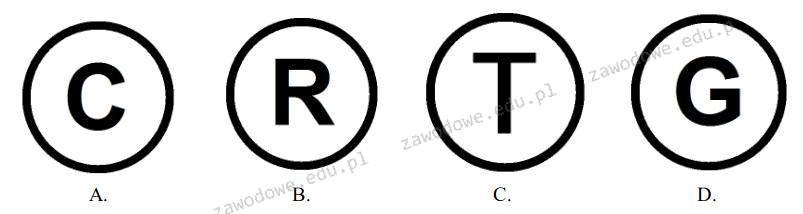

Graficzny symbol odnosi się do standardów sprzętowych

Co oznacza standard 100Base-T?

Za przypisanie czasu procesora do wyznaczonych zadań odpowiada

Jak wygląda sekwencja w złączu RJ-45 według normy TIA/EIA-568 dla zakończenia typu T568B?

Instalacja serwera stron www w rodzinie systemów Windows Server jest możliwa dzięki roli

Komputer jest połączony z siecią Internetową i nie posiada zainstalowanego oprogramowania antywirusowego. Jak można sprawdzić, czy ten komputer jest zainfekowany wirusem, nie wchodząc w ustawienia systemowe?

Aby wykonać ręczne ustawienie interfejsu sieciowego w systemie LINUX, należy użyć polecenia

W systemach Microsoft Windows komenda netstat -a pokazuje

Tryb działania portu równoległego, oparty na magistrali ISA, pozwalający na transfer danych do 2.4 MB/s, przeznaczony dla skanerów i urządzeń wielofunkcyjnych, to

Partycja w systemie Linux, która tymczasowo przechowuje dane w przypadku niedoboru pamięci RAM, to

Jakie polecenie w systemie Linux służy do przypisania adresu IP oraz maski podsieci dla interfejsu eth0?

W celu zrealizowania instalacji sieciowej na stacjach roboczych z systemem operacyjnym Windows, należy na serwerze zainstalować usługi

Jakie działanie może skutkować nieodwracalną utratą danych w przypadku awarii systemu plików?

Który z poniższych systemów operacyjnych jest systemem typu open-source?

Układ cyfrowy wykonujący operację logiczną koniunkcji opiera się na bramce logicznej

Jak określa się typ licencji, który pozwala na pełne korzystanie z programu, lecz można go uruchomić tylko przez ograniczoną, niewielką liczbę razy od momentu instalacji?

Złącze SC powinno być zainstalowane na przewodzie

Diody LED RGB pełnią funkcję źródła światła w skanerach

Jakiego rodzaju złącze powinna mieć płyta główna, aby użytkownik był w stanie zainstalować kartę graficzną przedstawioną na rysunku?

Proporcja ładunku zgromadzonego na przewodniku do potencjału tego przewodnika definiuje jego

Menedżer usług IIS (Internet Information Services) w systemie Windows stanowi graficzny interfejs do konfiguracji serwera

Zastosowanie symulacji stanów logicznych w obwodach cyfrowych pozwala na

Złącze o rozmiarze ferruli 1,25 to jakie?

W której warstwie modelu ISO/OSI odbywa się segmentacja danych, komunikacja w trybie połączeniowym z użyciem protokołu TCP oraz komunikacja w trybie bezpołączeniowym z zastosowaniem UDP?

Granice dla obszaru kolizyjnego nie są określane przez porty urządzeń takich jak

Który symbol wskazuje na zastrzeżenie praw autorskich?

Wskaż błędny sposób podziału dysku MBR na partycje