Pytanie 1

Menedżer urządzeń w systemie Windows umożliwia identyfikację

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Menedżer urządzeń w systemie Windows umożliwia identyfikację

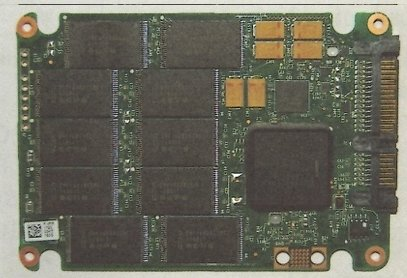

Element systemu komputerowego przedstawiony na ilustracji to

Aby uruchomić monitor wydajności oraz niezawodności w systemie Windows, należy skorzystać z przystawki

Jakie urządzenie powinno być użyte do połączenia komputerów w układzie gwiazdowym?

Pamięć RAM ukazana na grafice jest instalowana w płycie głównej z gniazdem

W usłudze Active Directory, konfigurację składającą się z jednej lub więcej domen, które dzielą wspólny schemat i globalny wykaz, nazywamy

Jaki tryb funkcjonowania Access Pointa jest wykorzystywany do umożliwienia urządzeniom bezprzewodowym łączności z przewodową siecią LAN?

Jakie jest standardowe połączenie między skanerem a aplikacją graficzną?

Jeśli rozdzielczość myszy wynosi 200dpi, a monitor ma rozdzielczość Full HD, to aby przesunąć kursor wzdłuż ekranu, należy przesuń mysz o

Industry Standard Architecture to standard magistrali, który określa, że szerokość szyny danych wynosi:

W systemach operacyjnych Windows system plików pozwala na ograniczenie dostępu użytkowników do określonych katalogów, plików czy dysków

W jednostce ALU do rejestru akumulatora wprowadzono liczbę dziesiętną 600. Jak wygląda jej reprezentacja w systemie binarnym?

Symbol umieszczony na obudowie komputera stacjonarnego informuje o zagrożeniu przed

W modelu RGB, kolor w systemie szesnastkowym przedstawia się w ten sposób: ABCDEF. Wartość natężenia koloru niebieskiego w tym zapisie odpowiada liczbie dziesiętnej

Aby zrealizować sieć komputerową w pomieszczeniu zastosowano 25 metrów skrętki UTP, 5 gniazd RJ45 oraz odpowiednią ilość wtyków RJ45 niezbędnych do stworzenia 5 kabli połączeniowych typu patchcord. Jaki jest całkowity koszt użytych materiałów do budowy sieci? Ceny jednostkowe stosowanych materiałów można znaleźć w tabeli.

W nowoczesnych ekranach dotykowych działanie ekranu jest zapewniane przez mechanizm, który wykrywa zmianę

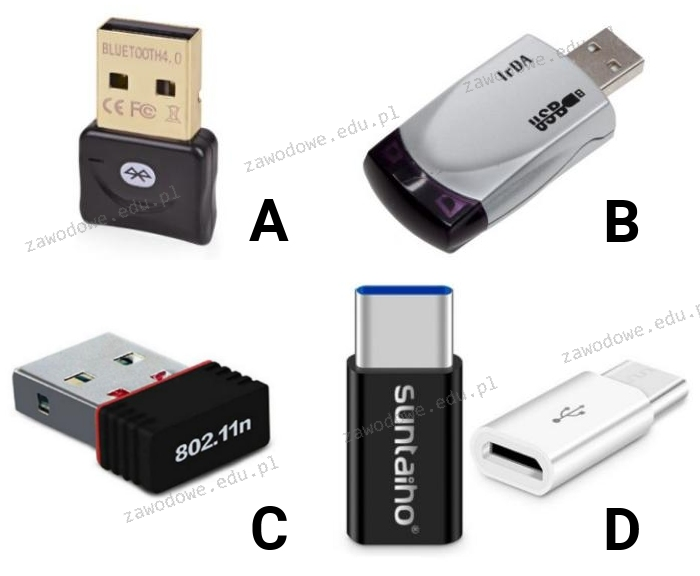

Jakie urządzenie powinno być użyte do podłączenia urządzenia peryferyjnego, które posiada bezprzewodowy interfejs do komunikacji wykorzystujący fale świetlne w podczerwieni, z laptopem, który nie jest w niego wyposażony, ale dysponuje interfejsem USB?

Brak informacji o parzystości liczby lub o znaku wyniku operacji w ALU może sugerować problemy z funkcjonowaniem

Który z adresów IPv4 jest odpowiedni do ustawienia interfejsu serwera DNS zarejestrowanego w lokalnych domenach?

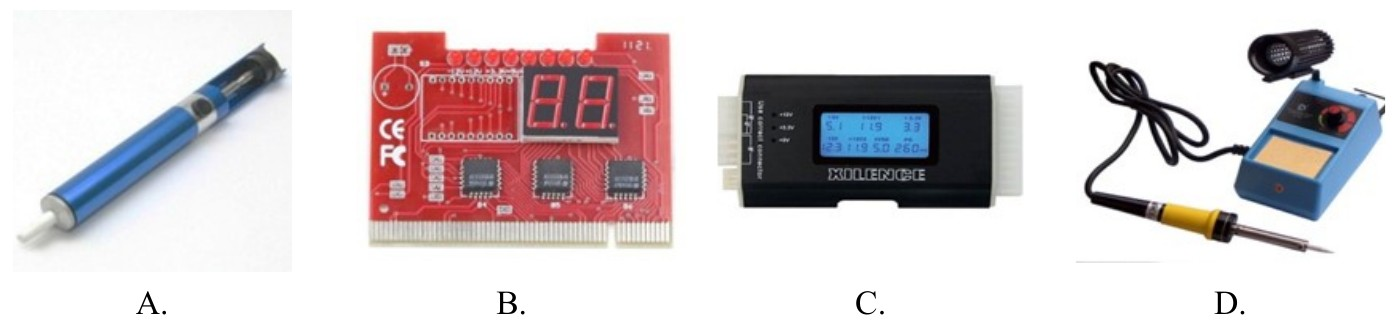

Jakie narzędzie powinno być użyte do zbadania wyników testu POST dla modułów na płycie głównej?

Tworzenie obrazu dysku ma na celu

Jakie stwierdzenie o routerach jest poprawne?

Który procesor będzie działał z płytą główną o zaprezentowanej specyfikacji?

Jak wygląda maska dla adresu IP 92.168.1.10/8?

Jakiemu zapisowi w systemie heksadecymalnym odpowiada binarny zapis adresu komórki pamięci 0111 1100 1111 0110?

Co oznacza zapis 192.168.1/24 w kontekście maski podsieci?

Wykonanie polecenia net localgroup w systemie Windows skutkuje

Adres IP 192.168.2.0/24 podzielono na cztery różne podsieci. Jaką maskę mają te nowe podsieci?

Jaki rodzaj dysków jest podłączany do złącza IDE na płycie głównej komputera?

Wydanie w systemie Windows komendy ```ATTRIB -S +H TEST.TXT``` spowoduje

Jakie urządzenie sieciowe reprezentuje ten symbol graficzny?

Która z grup w systemie Windows Server ma najniższe uprawnienia?

Podczas monitorowania aktywności sieciowej zauważono, że na adres serwera przesyłano tysiące zapytań DNS w każdej sekundzie z różnych adresów IP, co doprowadziło do zawieszenia systemu operacyjnego. Przyczyną tego był atak typu

Jaką maskę trzeba zastosować, aby podzielić sieć z adresem 192.168.1.0 na 4 podsieci?

Ile bitów zawiera adres MAC karty sieciowej?

Do czynności konserwacyjnych związanych z użytkowaniem skanera płaskiego należy

Jaki pakiet powinien zostać zainstalowany na serwerze Linux, aby umożliwić stacjom roboczym z systemem Windows dostęp do plików i drukarek udostępnianych przez ten serwer?

Jaką ochronę zapewnia program antyspyware?

Jakie medium transmisyjne stosują myszki bluetooth do łączności z komputerem?

Na wydrukach uzyskanych z drukarki laserowej można zauważyć pasma wzdłużne oraz powtarzające się defekty. Jedną z możliwych przyczyn niskiej jakości druku jest wada