Pytanie 1

Jakie działanie wykonuje polecenie "git pull"?

Wynik: 38/40 punktów (95,0%)

Wymagane minimum: 20 punktów (50%)

Jakie działanie wykonuje polecenie "git pull"?

Aby tworzyć aplikacje desktopowe w języku Java, można wybrać jedno z poniższych środowisk

Jaka jest podstawowa funkcja narzędzia do zarządzania projektami?

Jaki jest podstawowy cel przystosowania aplikacji do publikacji w sklepie mobilnym?

W standardzie dokumentacji testów oprogramowania IEEE 829-1998 opisany jest dokument, który zawiera dane o tym, jakie przypadki testowe były wykorzystane, przez kogo i czy zakończyły się sukcesem. Co to jest?

Jakie znaczenie ma krajowa normalizacja dla produktów i usług?

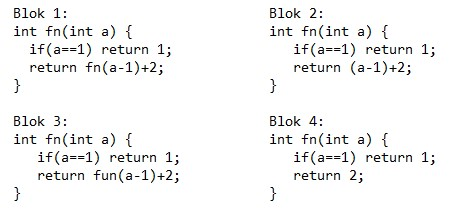

Który fragment kodu ilustruje zastosowanie rekurencji?

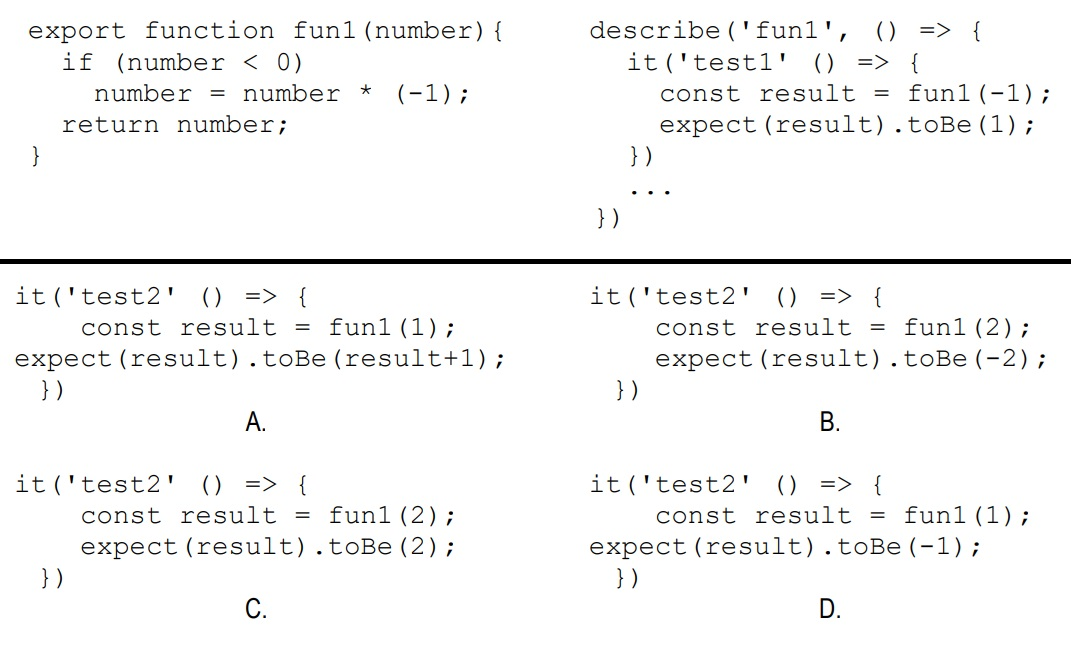

Przedstawione kody zawierają realizację funkcji oraz jeden zdefiniowany test automatyczny, który weryfikuje działanie funkcji w przypadku, gdy argumentem jest liczba ujemna. W miejscu kropek trzeba dodać drugi test, który sprawdzi funkcjonalność funkcji, kiedy argumentem jest liczba dodatnia. Który z poniższych kodów jest odpowiedni do tego testu?

Jakie wartości może przyjąć zmienna typu boolean?

Z jakiej kolekcji powinno się korzystać, aby przechowywać informacje związane z elementem interfejsu użytkownika w taki sposób, aby ten element był informowany przez kolekcję o dodaniu, usunięciu lub zmianie jej zawartości?

Który z wymienionych aktów prawnych odnosi się do ochrony danych osobowych w krajach Unii Europejskiej?

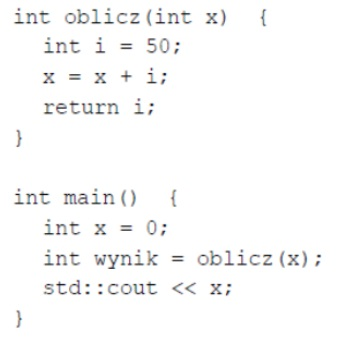

Dlaczego w wyniku działania tego kodu w języku C++ na ekranie pojawiła się wartość O zamiast 50?

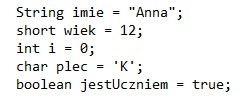

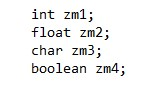

Podana deklaracja zmiennych w języku JAVA zawiera

Jedną z zasad standardu WCAG 2.0 jest

W środowisku IDE przeznaczonym do tworzenia aplikacji okienkowych zdefiniowano okno Form1. Aby wprowadzić zmiany w ustawieniach, w kolejności: tytuł okna na górnym pasku, standardowy kursor na strzałkę oraz kolor tła okna, należy dostosować następujące pola w oknie Properties:

W zamieszczonym fragmencie kodu Java wskaż nazwę zmiennej, która może przechować wartość 'T'

Jak oddziaływanie monotonnego środowiska pracy może wpłynąć na organizm człowieka?

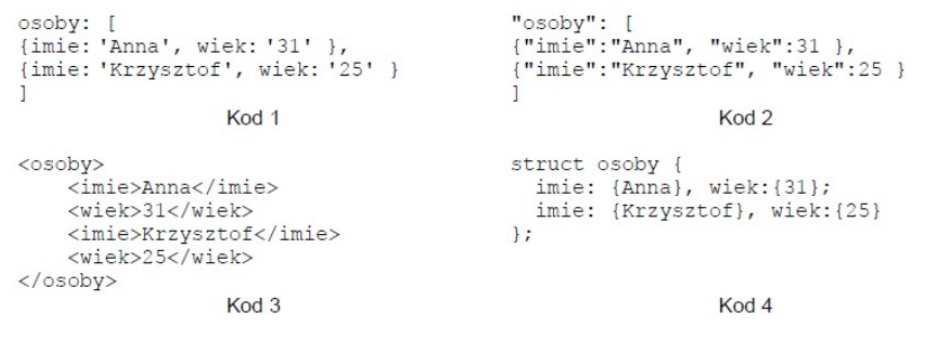

Wskaż poprawny pod względem składniowym kod dla formatu JSON, który jest używany do wymiany danych między backendem a frontendem aplikacji.

Jakie z wymienionych narzędzi jest szeroko stosowane do debugowania aplikacji internetowych?

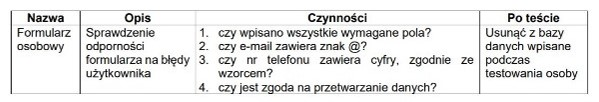

Jaki rodzaj testów można scharakteryzować przedstawionym opisem?

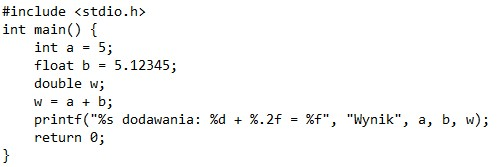

Po uruchomieniu podanego kodu w języku C++ na konsoli zobaczymy następujący tekst:

Jakie jest przeznaczenie komentarzy w kodzie źródłowym programu?

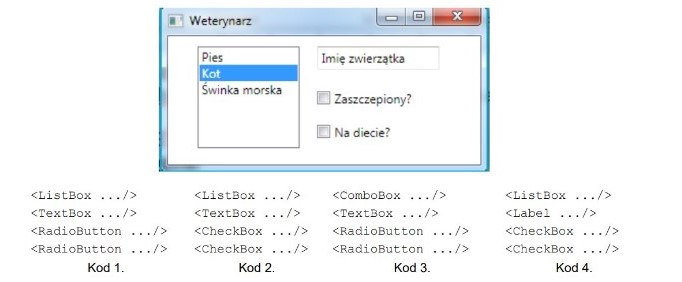

Wskaż uproszczoną wersję kodu XAML dla elementów w pokazanym oknie dialogowym?

Który z protokołów w modelu TCP/IP odpowiada za pewne przesyłanie danych?

W jaki sposób można ograniczyć problemy społeczne wynikające z nadmiernego używania internetu?

Jakie metody pozwalają na przesłanie danych z serwera do aplikacji front-end?

Na jakim etapie cyklu życia projektu tworzony jest szczegółowy opis wymagań funkcjonalnych oraz niefunkcjonalnych?

Który aspekt projektu aplikacji jest kluczowy dla zabezpieczenia danych użytkowników?

Które z wymienionych stwierdzeń najtrafniej charakteryzuje WPF?

Jakie jest oznaczenie normy międzynarodowej?

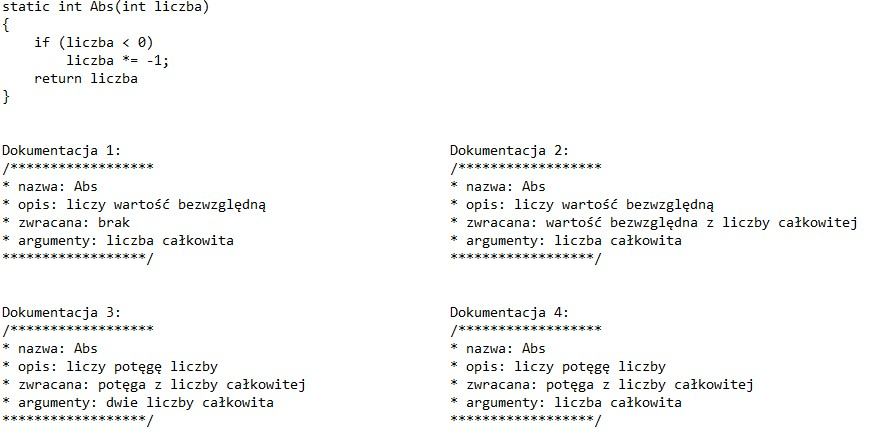

Która z dokumentacji funkcji odpowiada przedstawionemu kodowi źródłowemu?

Jaką strukturę danych można zrealizować, korzystając jedynie z wymienionych poniżej metod:

Zapis w języku C# przedstawia definicję klasy Car, która:

Jakie znaczenie ma określenie "klasa zaprzyjaźniona" w kontekście programowania obiektowego?

W jakiej sytuacji wykorzystanie stosu będzie korzystniejsze niż lista podczas projektowania zestawu danych?

Który z poniższych problemów jest najczęściej rozwiązywany z zastosowaniem algorytmu rekurencyjnego?

Który z wymienionych poniżej przykładów ilustruje użycie systemu informatycznego w działalności gospodarczej?

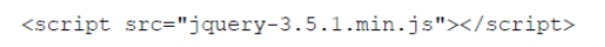

Programista umieścił poniższą linię kodu w pliku HTML, aby

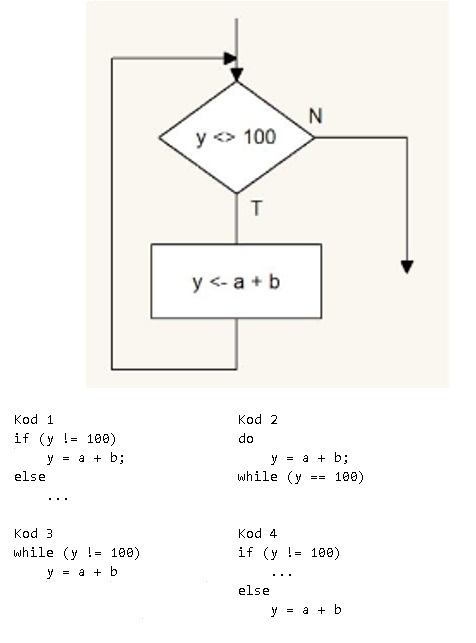

Który z poniższych kodów realizuje przedstawiony fragment algorytmu?

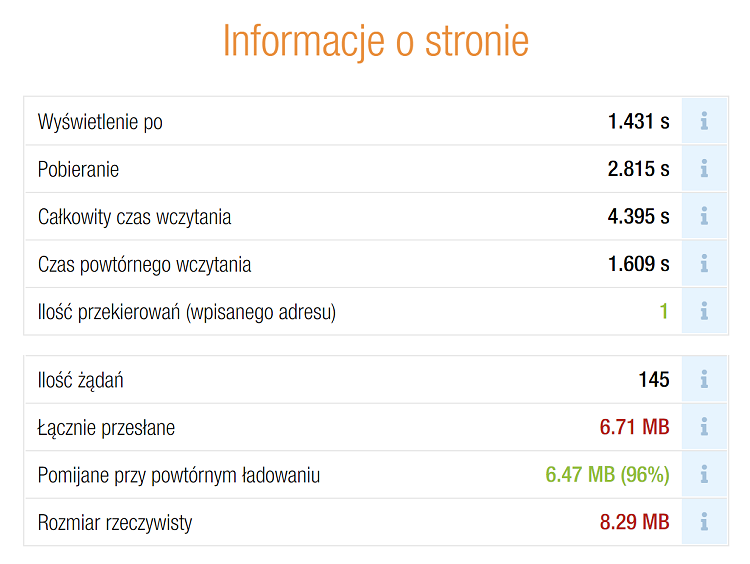

Zaprezentowany diagram ilustruje wyniki przeprowadzonych testów: