Pytanie 1

Tusz żelowy wykorzystywany jest w drukarkach

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Tusz żelowy wykorzystywany jest w drukarkach

Komputer, którego serwis ma być wykonany u klienta, nie odpowiada na naciśnięcie przycisku POWER. Jakie powinno być pierwsze zadanie w planie działań związanych z identyfikacją i naprawą tej awarii?

SuperPi to aplikacja używana do testowania

Algorytm wykorzystywany do weryfikacji, czy ramka Ethernet jest wolna od błędów, to

W jakim modelu płyty głównej można zainstalować procesor o wymienionych specyfikacjach?

| Intel Core i7-4790 3,6 GHz 8MB cache s. 1150 Box |

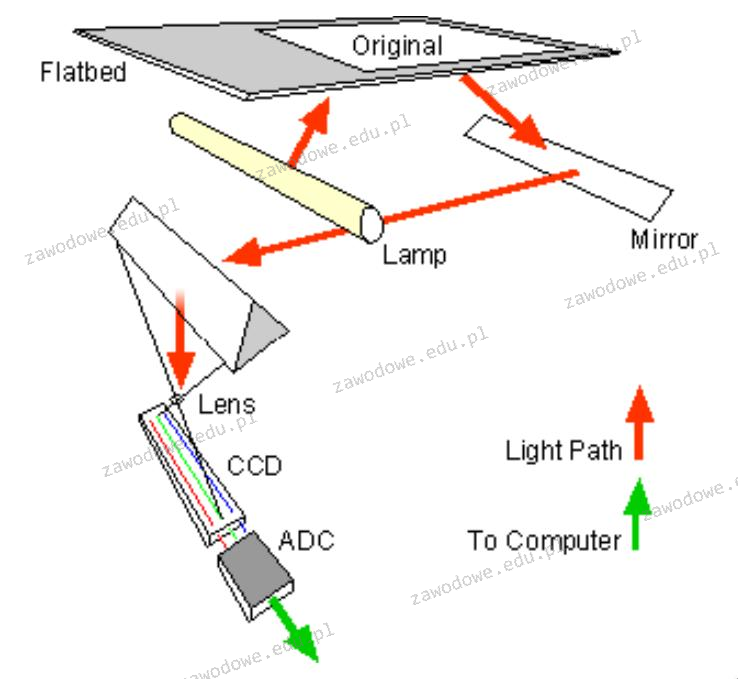

W systemie operacyjnym wystąpił problem z sterownikiem TWAIN, co może wpływać na nieprawidłowe działanie

Jak wygląda sekwencja w złączu RJ-45 według normy TIA/EIA-568 dla zakończenia typu T568B?

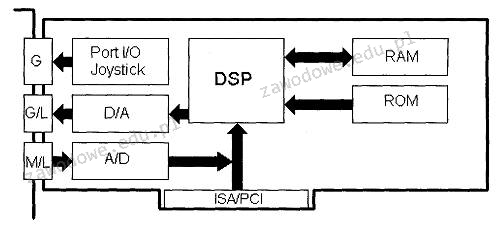

Element funkcjonalny opisany jako DSP w załączonym diagramie blokowym to

Funkcja systemu operacyjnego, która umożliwia jednoczesne uruchamianie wielu aplikacji w trybie podziału czasu, z tym że realizacja tego podziału odbywa się przez same aplikacje, nosi nazwę

Komunikat biosu POST od firmy Award o treści "Display switch is set incorrectly" sugeruje

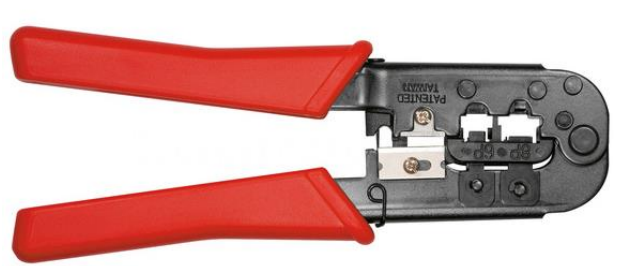

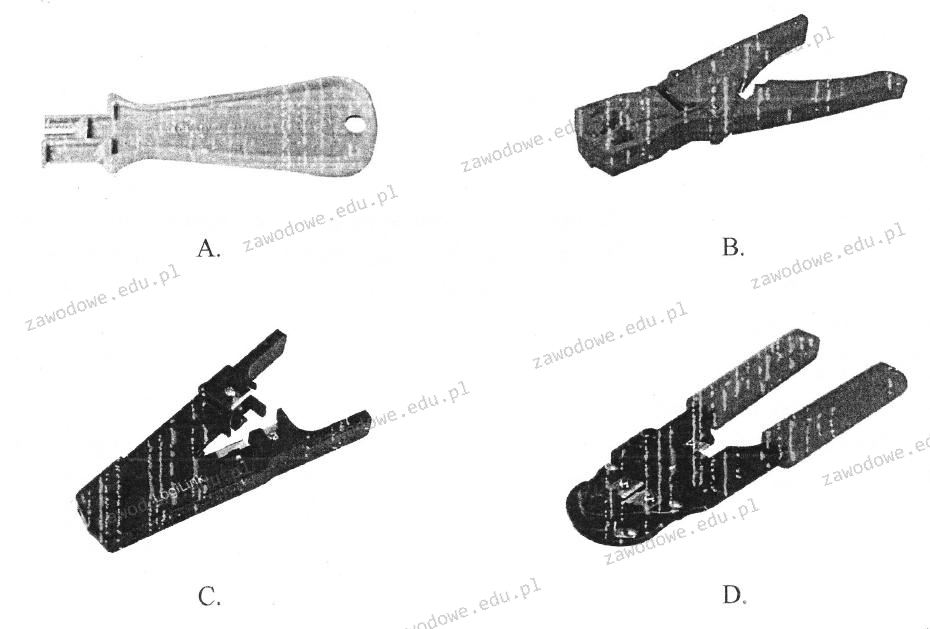

Jakie kable powinny być używane z narzędziem pokazanym na fotografii?

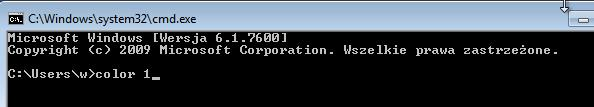

W systemie Windows zastosowanie przedstawionego polecenia spowoduje chwilową zmianę koloru

Czym jest kopia różnicowa?

W systemie dziesiętnym liczba 110011(2) przedstawia się jako

Które polecenie w systemie Linux służy do zakończenia procesu?

Które z metod szyfrowania wykorzystywanych w sieciach bezprzewodowych jest najsłabiej zabezpieczone przed łamaniem haseł?

Aby zabezpieczyć system przed oprogramowaniem o zdolności do samoreplikacji, należy zainstalować

Aby zapobiec uszkodzeniu sprzętu podczas modernizacji laptopa, która obejmuje wymianę modułów pamięci RAM, należy

W systemie Linux prawa dostępu do katalogu są ustawione w formacie rwx--x--x. Jaką liczbę odpowiadają tę konfigurację praw?

Kabel typu skrętka, w którym każda para żył jest umieszczona w oddzielnym ekranie z folii, a wszystkie przewody znajdują się w jednym ekranie, ma oznaczenie

Jakiej funkcji powinno się użyć, aby utworzyć kopię zapasową rejestru systemowego w programie regedit?

Jakie urządzenie sieciowe funkcjonuje w warstwie fizycznej modelu ISO/OSI, transmitując sygnał z jednego portu do wszystkich pozostałych portów?

W systemie operacyjnym pojawił się problem z driverem TWAIN, który może uniemożliwiać prawidłowe funkcjonowanie

W systemie oktalnym liczba heksadecymalna 1E2F16 ma zapis w postaci

W jakiej topologii fizycznej sieci każde urządzenie ma dokładnie dwa połączenia, jedno z najbliższymi sąsiadami, a dane są przesyłane z jednego komputera do kolejnego w formie pętli?

Czym jest skrót MAN w kontekście sieci?

Ile par przewodów w standardzie 100Base-TX jest używanych do przesyłania danych w obie strony?

Który komponent mikroprocesora odpowiada m.in. za odczytywanie instrukcji z pamięci oraz generowanie sygnałów kontrolnych?

Jak nazywa się zestaw usług internetowych dla systemów operacyjnych z rodziny Microsoft Windows, który umożliwia działanie jako serwer FTP oraz serwer WWW?

W lokalnej sieci udostępniono folder o nazwie egzamin jako udział specjalny, który znajduje się na komputerze oznaczonym jako SERWER_2 w głównym katalogu dysku C:. Jakie powinno być wyrażenie dostępu do katalogu egzamin, gdzie znajduje się folder główny dla konta użytkownika o danym loginie?

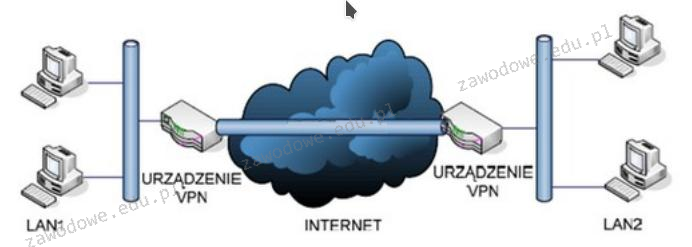

Schemat ilustruje zasadę funkcjonowania sieci VPN o nazwie

Katalog Nakładów Rzeczowych w projektowaniu sieci służy do

Aby zapewnić bezpieczną komunikację terminalową z serwerem, powinno się skorzystać z połączenia z użyciem protokołu

Do efektywnego zrealizowania macierzy RAID 1 wymagane jest minimum

Jakie polecenie umożliwia śledzenie drogi datagramu IP do miejsca docelowego?

Jaki instrument jest używany do usuwania izolacji?

Aby komputery mogły udostępniać dane w sieci, NIE powinny mieć tych samych

Ilustrowany schemat obrazuje zasadę funkcjonowania

Który z poniższych protokołów jest wykorzystywany do uzyskiwania dynamicznych adresów IP?

W topologii fizycznej w kształcie gwiazdy, wszystkie urządzenia działające w sieci są