Pytanie 1

Który z podanych algorytmów operujących na jednowymiarowej tablicy posiada złożoność obliczeniową O(n2)?

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Który z podanych algorytmów operujących na jednowymiarowej tablicy posiada złożoność obliczeniową O(n2)?

Która zasada zwiększa bezpieczeństwo w sieci?

Który algorytm sortowania opiera się na metodzie "dziel i zwyciężaj"?

Jakie cechy powinien posiadać skuteczny negocjator?

Jak wygląda kod uzupełnienia do dwóch dla liczby -5 w formacie binarnym przy użyciu 8 bitów?

Jedną z dolegliwości, która pojawia się u programistów w wyniku długotrwałego korzystania z myszki komputerowej lub klawiatury, objawiającą się bólem, drętwieniem oraz zaburzeniami czucia w rejonie 1-3 palca ręki jest

Jakie jest podstawowe zadanie wykorzystania frameworka Node.js w aplikacjach internetowych?

Jaki jest podstawowy okres ochrony autorskich praw majątkowych w krajach Unii Europejskiej?

Na ilustracji pokazany jest fragment diagramu blokowego pewnego algorytmu. Ile razy warunek n<7 będzie badany?

W jaki sposób można zmniejszyć liczbę danych zbieranych przez aplikacje mobilne?

Jakie oprogramowanie służy do monitorowania błędów oraz zarządzania projektami?

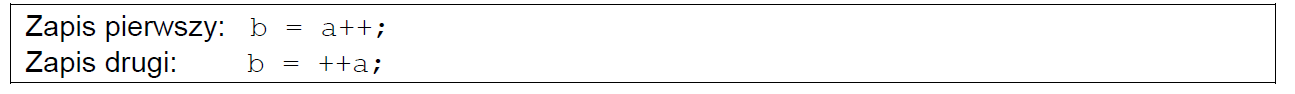

Wykorzystując jeden z dwóch zaprezentowanych sposobów inkrementacji w językach z rodziny C lub Java, można zauważyć, że

Jaką wartość dziesiętną reprezentuje liczba binarna 1010?

Metoda przeszukiwania w uporządkowanych tablicach, która polega na podzieleniu tablicy na kilka części i wykonywaniu wyszukiwania liniowego tylko w tej części, gdzie może znajdować się poszukiwany element, w języku angielskim jest określana jako

Który system informatyczny powinien być zastosowany do zarządzania sprzedażą w e-sklepie?

Co to jest dokumentacja instruktażowa programu?

Który z poniższych przypadków stanowi test niefunkcjonalny?

Jaką strukturę danych stosuje się w algorytmie BFS (przeszukiwanie wszerz)?

Kod zaprezentowany w filmie w języku C++ nie przechodzi kompilacji. Co należy zmodyfikować w tym kodzie, aby kompilacja odbyła się bez błędów?

Które z wymienionych działań zwiększa bezpieczeństwo transakcji online?

Która z wymienionych zasad jest istotna dla bezpiecznego użytkowania portali społecznościowych?

Jaki jest kluczowy zamysł wzorca "Kompozyt" (Composite)?

W jakiej okoliczności należy umieścić poszkodowanego w pozycji bezpiecznej?

Jakie rozwiązanie jest najbardziej odpowiednie przy projektowaniu aplikacji, która ma funkcjonować na różnych systemach operacyjnych?

Po wykonaniu podanego kodu na konsoli wyświetli się liczba

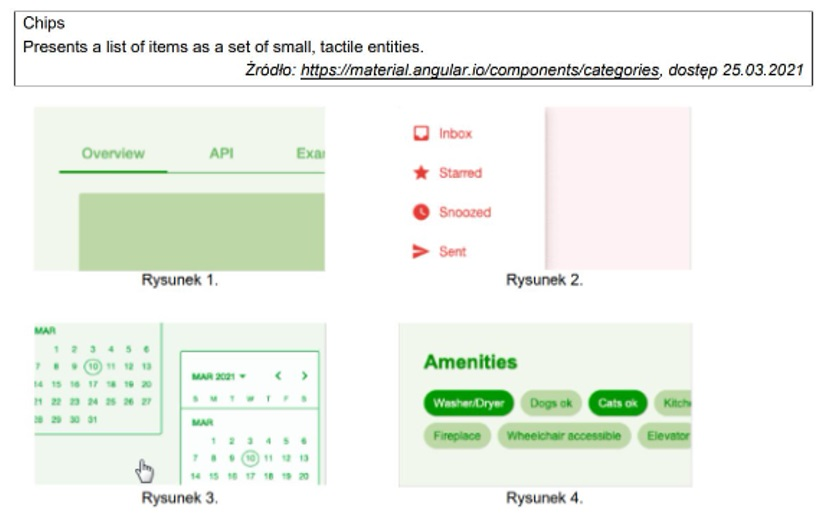

Na podstawie definicji zamieszczonej w ramce, wskaż, który z rysunków ilustruje komponent Chip zdefiniowany w bibliotece Angular Material?

Jakie informacje można uzyskać na temat metod w klasie Point?

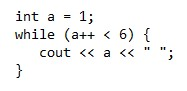

Po uruchomieniu podanego kodu w języku C++ w konsoli pojawi się ciąg liczb

Który komponent systemu komputerowego zajmuje się transferem danych pomiędzy procesorem a pamięcią RAM?

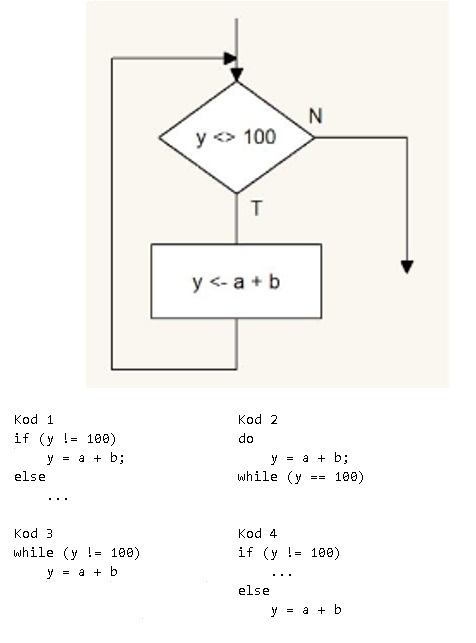

Który z poniższych kodów realizuje przedstawiony fragment algorytmu?

Która z metod zarządzania projektami jest najbardziej odpowiednia, gdy w początkowej fazie projektu zakres nie jest w pełni określony, wymagania mogą zmieniać się podczas realizacji, a także mogą wystąpić nowe potrzeby?

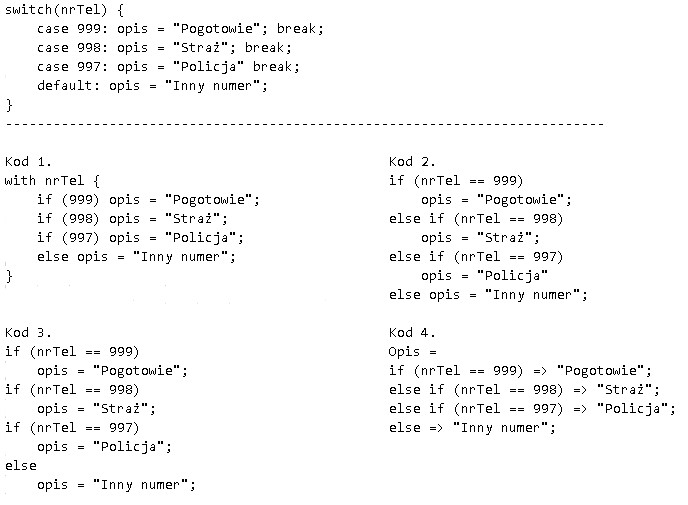

Wskaż kod, który jest funkcjonalnie równy zaprezentowanemu

Jakie znaczenie ma pojęcie "debugowanie" w kontekście programowania?

Która z wymienionych topologii sieci wykazuje cechę, że wszystkie urządzenia są połączone jednym kablem?

Programem służącym do monitorowania błędów oraz organizacji projektów jest:

Jakie jest przeznaczenie dokumentacji wdrożeniowej?

Jakie z wymienionych narzędzi służy do emulacji mobilnych urządzeń podczas developowania aplikacji?

Która z wymienionych kart graficznych oferuje lepszą wydajność w grach komputerowych?

Które z wymienionych stwierdzeń najtrafniej charakteryzuje WPF?

Jaki typ pamięci RAM powinno się wybrać do efektywnego komputera do gier?