Pytanie 1

Jakie jest zadanie interpretera?

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Jakie jest zadanie interpretera?

Jakie ma znaczenie operator "==" w języku C++?

Jakie informacje zawiera dokumentacja realizacji projektu?

Które z wymienionych stanowi przykład zagrożenia fizycznego w miejscu pracy?

Który aspekt projektu aplikacji jest kluczowy dla zabezpieczenia danych użytkowników?

Co należy do zadań interpretera?

Który z przedstawionych poniżej przykładów ilustruje prawidłową deklarację zmiennej typu całkowitego w języku C++?

Jaki numer telefonu należy wybrać, aby skontaktować się z pogotowiem ratunkowym w Polsce?

Jaką cechą odznacza się framework w porównaniu do biblioteki?

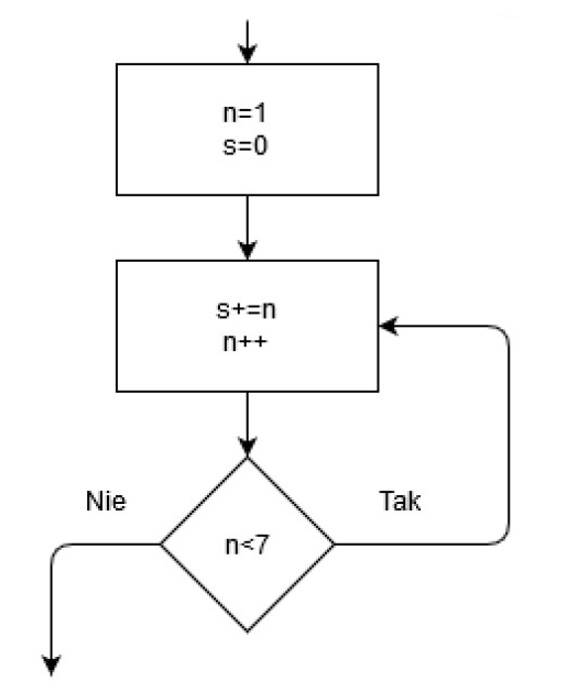

Na schemacie widoczny jest fragment diagramu blokowego pewnego algorytmu. Ile razy zostanie zweryfikowany warunek n<7?

Aby tworzyć aplikacje desktopowe w języku Java, można wybrać jedno z poniższych środowisk

Jednym z elementów, które mają zostać zaimplementowane w aplikacji, jest możliwość cofnięcia ostatnich działań do 20 operacji wstecz (undo). Struktura danych, która jest odpowiednia do tego celu i pozwala na dostęp tylko do ostatnio dodanego elementu, to:

Teoria wyznaczania celów definiuje właściwie sformułowany cel jako SMART, od pierwszych liter słów: specyficzny, Mierzalny, Ambitny, Realny oraz Terminowy. Wskaź, który cel wymaga wysiłku i stanowi wyzwanie dla pracownika?

W jaki sposób definiuje się konstruktor kopiujący w ramach klasy?

Który z wymienionych elementów stanowi przykład zbiorowej ochrony?

W dwóch przypadkach opisano mechanizm znany jako Binding. Jego celem jest

Jaki rodzaj ataku hakerskiego polega na bombardowaniu serwera ogromną ilością żądań, co prowadzi do jego przeciążenia?

Wynik dodawania liczb binarnych 1101 i 1001 to

Wskaż algorytm sortowania, który nie jest stabilny?

Programista może wykorzystać framework Angular do realizacji aplikacji

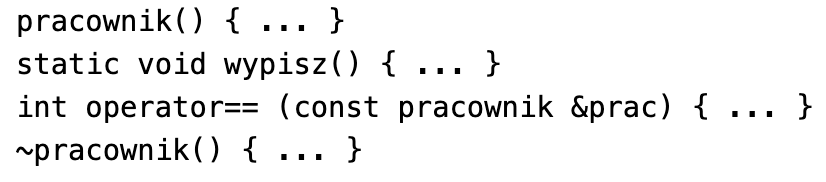

W obrębie klasy pracownik zdefiniowano przedstawione metody. Którą z nich można zgodnie z jej funkcją rozszerzyć o element diagnostyczny o treści: cout << "Obiekt został usunięty";

Jakie są różnice między konstruktorem a zwykłą metodą w klasie?

Algorytm przedstawiony powyżej może zostać zaimplementowany w języku Java z wykorzystaniem instrukcji:

Jedną z zasad standardu WCAG 2.0 jest

Jakie jest przeznaczenie dokumentacji wdrożeniowej?

Jaki z wymienionych komponentów jest kluczowy do inicjalizacji pola klasy podczas tworzenia instancji obiektu?

Który z wymienionych elementów UI w aplikacjach mobilnych jest odpowiedzialny za przechodzenie pomiędzy ekranami?

Wskaż programowanie, w którym możliwe jest stworzenie aplikacji mobilnej dla systemu Android?

Z analizy złożoności obliczeniowej algorytmów sortowania dla dużych zbiorów danych (powyżej 100 elementów) wynika, że najefektywniejszą metodą jest algorytm sortowania:

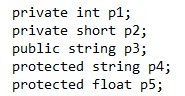

Zaprezentowany kod zawiera pola danej klasy. Które pole (pola) mogą być osiągnięte z poziomu głównego programu poprzez odwołanie się w formie nazwaObiektu.nazwaPola?

Które z wymienionych zastosowań najlepiej definiuje bibliotekę jQuery?

Który element dokumentacji technicznej jest istotny dla ustalenia metod ochrony danych w aplikacji?

Początkowym celem środowisk IDE takich jak: lntellij IDEA, Eclipse, NetBeans jest programowanie w języku

Który z wymienionych elementów można zdefiniować jako psychofizyczny?

Jakie metody umożliwiają przesyłanie danych z serwera do aplikacji front-end?

Jakie są główne różnice między środowiskiem RAD (Rapid Application Development) a klasycznymi IDE w odniesieniu do aplikacji mobilnych?

Kompilator może wygenerować błąd "incompatible types", gdy

Jedną z dolegliwości, która pojawia się u programistów w wyniku długotrwałego korzystania z myszki komputerowej lub klawiatury, objawiającą się bólami, drętwieniem oraz zaburzeniami czucia w obszarze 1-3 palca dłoni jest

W systemie RGB kolor Pale Green przedstawia się jako RGB(152, 251, 152). Jaki jest szesnastkowy kod tego koloru?

Który framework jest powszechnie wykorzystywany do tworzenia aplikacji internetowych w języku Python?