Pytanie 1

Kompilator może wygenerować błąd "incompatible types", gdy

Wynik: 38/40 punktów (95,0%)

Wymagane minimum: 20 punktów (50%)

Kompilator może wygenerować błąd "incompatible types", gdy

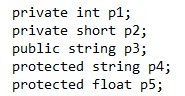

Zaprezentowany kod zawiera pola danej klasy. Które pole (pola) mogą być osiągnięte z poziomu głównego programu poprzez odwołanie się w formie nazwaObiektu.nazwaPola?

Który z wymienionych poniżej przykładów stanowi system informacji przetwarzany przez system informatyczny?

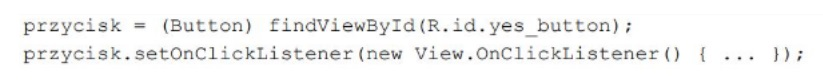

Zamieszczony fragment kodu w Android Studio wdraża metodę nasłuchującą dla obsługi zdarzenia:

Która z wymienionych bibliotek stanowi element standardowego zestawu narzędzi programistycznych w Pythonie?

Podejście obiektowe w rozwiązywaniu problemów obejmuje między innymi:

W jakim przypadku algorytm sortowania bąbelkowego osiąga najlepszą wydajność?

Wskaż termin, który w języku angielskim odnosi się do "testów wydajnościowych"?

Jakie jest kluczowe działanie przy opracowywaniu zbiorów danych do rozwiązania problemu programistycznego?

Zaproponowany fragment kodu w Android Studio realizuje metodę nasłuchującą do obsługi wydarzenia

Jakie kroki należy podjąć, aby skutecznie zabezpieczyć dane na komputerze?

Jakie rozwiązanie jest najbardziej odpowiednie przy projektowaniu aplikacji, która ma funkcjonować na różnych systemach operacyjnych?

Który z wymienionych frameworków służy do budowy aplikacji webowych w C#?

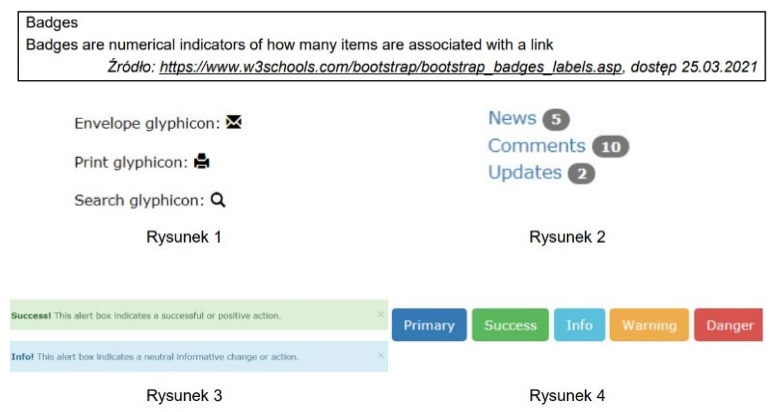

Na podstawie treści zawartej w ramce, określ, który z rysunków ilustruje element odpowiadający klasie Badge zdefiniowanej w bibliotece Bootstrap?

Jakie wyrażenie logiczne powinno być użyte, aby zweryfikować, czy zmienna x zawiera wartości ujemne lub znajduje się w zakresie (10, 100)?

Który z wymienionych terminów dotyczy klasy, która stanowi podstawę dla innych klas, lecz nie może być tworzona w instancji?

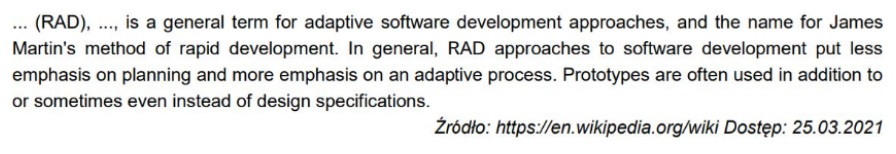

Cytat zaprezentowany powyżej dotyczy metodyki RAD. Co oznacza ten skrót w języku polskim?

Który z poniższych opisów najlepiej definiuje kompilator?

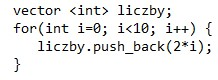

Jakie będą skutki wykonania podanego fragmentu kodu w języku C++?

Jakie elementy powinny być uwzględnione w dokumentacji testowej aplikacji?

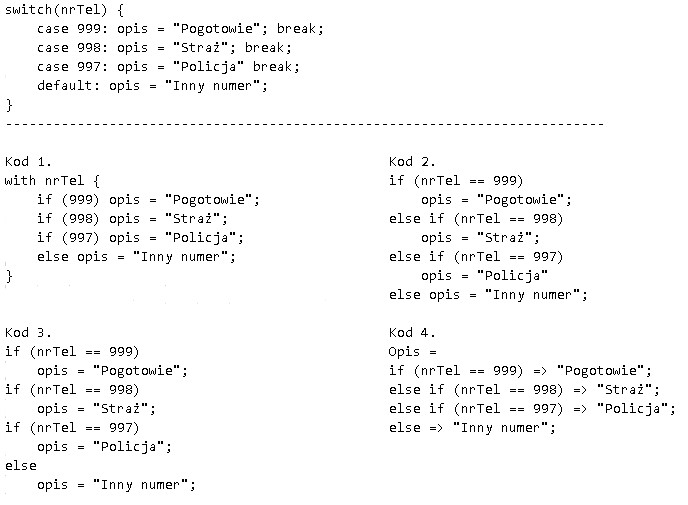

Wskaż kod, który jest funkcjonalnie równy zaprezentowanemu

Który z warunków logicznych weryfikuje, czy zmienna całkowita x jest dodatnią liczbą składającą się z dwóch cyfr i jest podzielna przez 4?

Która z wymienionych sytuacji stanowi naruszenie praw autorskich?

Który z wymienionych etapów w procesie przetwarzania instrukcji przez procesor odbywa się jako pierwszy?

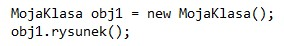

Na podstawie zamieszczonego fragmentu kodu można stwierdzić, że element o nazwie rysunek jest

Jakie informacje zawiera dokumentacja realizacji projektu?

Jaki jest zasadniczy cel ataku phishingowego?

Który z poniższych przypadków stanowi test niefunkcjonalny?

Który z wymienionych składników wchodzi w skład podstawowego wyposażenia środowiska IDE?

Który z wymienionych sposobów może przyczynić się do optymalizacji kodu źródłowego?

Który z poniższych przykładów ilustruje deklarację złożonego typu w języku C++?

W jakiej sytuacji należy umieścić poszkodowanego w bezpiecznej pozycji bocznej?

Który z przedstawionych poniżej przykładów ilustruje prawidłową deklarację zmiennej typu całkowitego w języku C++?

Jakiego rodzaju zmiennej użyjesz w C++, aby przechować wartość "true"?

Jaki będzie rezultat operacji logicznej AND dla wartości binarnych 1010 oraz 1100?

Jakie aspekty powinny być brane pod uwagę przy tworzeniu zestawów danych?

Wykorzystanie typu DECIMAL w MySQL wymaga wcześniejszego określenia długości (liczby cyfr) przed oraz po przecinku. Jak należy to zapisać?

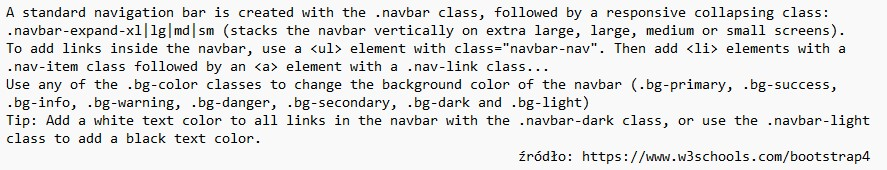

Zgodnie z dokumentacją dotyczącą menu Navbar z biblioteki Bootstrap 4, w celu stworzenia menu należy zdefiniować listę

Jaką rolę odgrywa interpreter w kontekście programowania?

Która z metod zarządzania projektami stawia na przejrzystość oraz wizualizację bieżących zadań?