Pytanie 1

Kabel typu skrętka, w którym pojedyncza para żył jest pokryta folią, a całość kabla jest osłonięta ekranem z folii i siatki, oznacza się symbolem

Wynik: 12/40 punktów (30,0%)

Wymagane minimum: 20 punktów (50%)

Kabel typu skrętka, w którym pojedyncza para żył jest pokryta folią, a całość kabla jest osłonięta ekranem z folii i siatki, oznacza się symbolem

Komputer uzyskuje dostęp do Internetu za pośrednictwem sieci lokalnej. Gdy użytkownik wpisuje w przeglądarkę internetową adres www.wp.pl, nie może otworzyć strony WWW, natomiast podanie adresu IP, przykładowo 212.77.100.101, umożliwia otwarcie tej strony. Jakie mogą być tego powody?

Stacja robocza powinna znajdować się w tej samej podsieci co serwer o adresie IP 192.168.10.150 i masce 255.255.255.192. Który adres IP powinien być skonfigurowany w ustawieniach protokołu TCP/IP karty sieciowej stacji roboczej?

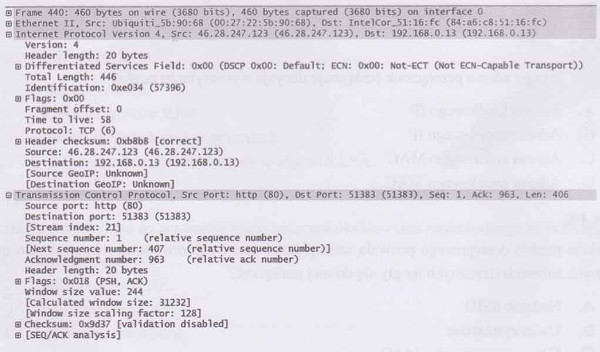

Na podstawie analizy pakietów sieciowych, określ adres IP oraz numer portu, z którego urządzenie otrzymuje odpowiedź?

Zgodnie z normą 802.3u w sieciach FastEthernet 100Base-FX stosuje się

W systemie Linux komenda tty pozwala na

Element płyty głównej, który jest odpowiedzialny za wymianę danych między procesorem a innymi komponentami płyty, to

Czym jest klaster komputerowy?

Jaki adres IP w systemie dziesiętnym odpowiada adresowi IP 10101010.00001111.10100000.11111100 zapisanemu w systemie binarnym?

Z wykorzystaniem polecenia dxdiag uruchomionego z linii komend systemu Windows można

Wartość wyrażana w decybelach, będąca różnicą pomiędzy mocą sygnału przekazywanego w parze zakłócającej a mocą sygnału generowanego w parze zakłócanej to

Użytkownik uszkodził płytę główną z gniazdem procesora AM2. Uszkodzoną płytę można wymienić na model z gniazdem, nie zmieniając procesora i pamięci

Ile minimalnie pamięci RAM powinien mieć komputer, aby możliwe było uruchomienie 32-bitowego systemu operacyjnego Windows 7 w trybie graficznym?

Po dokonaniu eksportu klucza HKCU stworzona zostanie kopia rejestru zawierająca dane o konfiguracji

Który z rodzajów rekordów DNS w systemach Windows Server określa alias (inną nazwę) dla rekordu A związanej z kanoniczną (rzeczywistą) nazwą hosta?

Co należy zrobić w pierwszej kolejności, gdy dysza w drukarce atramentowej jest zaschnięta z powodu długotrwałych przestojów?

Jakie oprogramowanie można wykorzystać do wykrywania problemów w pamięciach RAM?

W systemie Linux narzędzie fsck służy do

Przypisanie licencji oprogramowania do pojedynczego komputera lub jego komponentów stanowi charakterystykę licencji

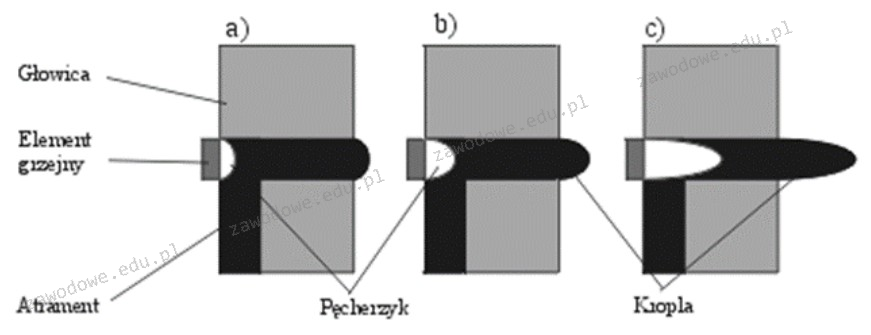

Rysunek ilustruje sposób działania drukarki

Wskaż program do składu publikacji

Jakie polecenie trzeba wydać w systemie Windows 7, aby uruchomić program Zapora systemu Windows z zabezpieczeniami zaawansowanymi bezpośrednio z wiersza poleceń?

Jakiego rodzaju interfejsem jest UDMA?

W komunikacie błędu systemowego informacja prezentowana w formacie szesnastkowym oznacza

Która z usług umożliwia centralne zarządzanie identyfikacjami, uprawnieniami oraz zasobami w sieci?

Aby użytkownik laptopa z systemem Windows 7 lub nowszym mógł korzystać z drukarki przez sieć WiFi, musi zainstalować drukarkę na porcie

Który protokół z warstwy aplikacji reguluje przesyłanie wiadomości e-mail?

W systemie Linux, aby uzyskać informację o nazwie aktualnego katalogu roboczego, należy użyć polecenia

Przed przystąpieniem do modernizacji komputerów osobistych oraz serwerów, polegającej na dodaniu nowych modułów pamięci RAM, konieczne jest sprawdzenie

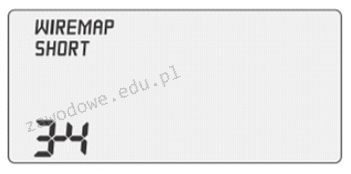

Na ilustracji pokazano wynik pomiaru okablowania. Jaką interpretację można nadać temu wynikowi?

Jakie jest odpowiednik maski 255.255.252.0 w postaci prefiksu?

Funkcja diff w systemie Linux pozwala na

Aby zweryfikować połączenia kabla U/UTP Cat. 5e w systemie okablowania strukturalnego, jakiego urządzenia należy użyć?

Podczas próby zapisania danych na karcie SD wyświetla się komunikat "usuń ochronę przed zapisem lub użyj innego dysku". Zwykle przyczyną tego komunikatu jest

Urządzenie komputerowe, które powinno być koniecznie podłączone do zasilania za pomocą UPS, to

Jakie urządzenie w warstwie łącza danych modelu OSI analizuje adresy MAC zawarte w ramkach Ethernet i na tej podstawie decyduje o przesyłaniu sygnału pomiędzy segmentami sieci lub jego blokowaniu?

Jak nazywa się zestaw usług internetowych dla systemów operacyjnych Microsoft Windows, który pozwala na działanie jako serwer FTP i serwer WWW?

W systemach Windows XP Pro/Windows Vista Business/Windows 7 Pro/Windows 8 Pro, funkcją zapewniającą ochronę danych dla użytkowników dzielących ten sam komputer, których informacje mogą być wykorzystywane wyłącznie przez nich, jest

Jaką minimalną liczbę bitów potrzebujemy w systemie binarnym, aby zapisać liczbę heksadecymalną 110 (h)?

Sprzęt, na którym można skonfigurować sieć VLAN, to