Pytanie 1

Podaj przykład incydentu w miejscu pracy?

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Podaj przykład incydentu w miejscu pracy?

Programem służącym do monitorowania błędów oraz organizacji projektów jest:

Który z wymienionych terminów dotyczy klasy, która stanowi podstawę dla innych klas, lecz nie może być tworzona w instancji?

Który z wymienionych algorytmów jest algorytmem opartym na iteracji?

Jaką wydajność posiada sieć, która przesyła 500 MB danych w czasie 10 sekund?

Który z wymienionych elementów jest fundamentalny w architekturze klient-serwer?

Jaki rodzaj licencji umożliwia dowolne zmienianie oraz rozpowszechnianie kodu źródłowego?

Wskaż właściwość charakterystyczną dla metody abstrakcyjnej?

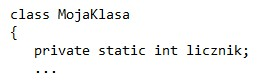

Z podanej definicji pola licznik można wywnioskować, iż

Jaki typ złośliwego oprogramowania funkcjonuje w tle, zbierając dane o wprowadzanych hasłach?

Która metoda w obrębie klasy jest uruchamiana automatycznie podczas tworzenia kopii obiektu?

W jaki sposób procesor nawiązuje komunikację z pamięcią podręczną (cache)?

Jaki numer telefonu należy wybrać, aby skontaktować się z pogotowiem ratunkowym w Polsce?

Jaką funkcję pełni operator "|" w języku C++?

Jakie jest oznaczenie normy międzynarodowej?

Który z wymienionych składników jest charakterystyczny dla środowiska IDE przeznaczonego do tworzenia aplikacji mobilnych?

Który z wymienionych algorytmów pracujących na tablicy jednowymiarowej ma złożoność obliczeniową O(n2)?

Zgodnie z informacjami zawartymi w ramce, wskaż, który z rysunków ilustruje element przypisany do klasy Badge określonej w bibliotece Bootstrap?

Która z poniższych właściwości odnosi się do sieci bezprzewodowej?

Jakie środki ochrony zbiorowej najlepiej chronią kręgosłup w warunkach pracy biurowej?

Jakie określenie w programowaniu obiektowym odnosi się do "zmiennej klasy"?

Jaki jest zasadniczy cel ataku phishingowego?

Jednym z kroków publikacji aplikacji mobilnej w Google Play są testy Beta, które charakteryzują się tym, że są:

Programista aplikacji mobilnych pragnie zmienić swoją ścieżkę kariery na Full-Stack Developera. Wskaż kurs, który powinien wybrać, żeby to osiągnąć?

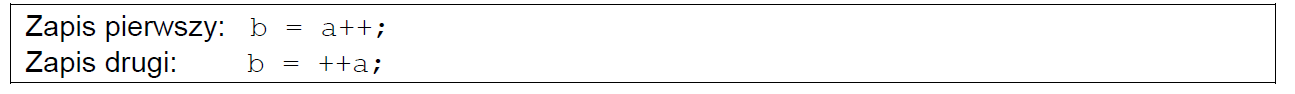

Wykorzystując jeden z dwóch zaprezentowanych sposobów inkrementacji w językach z rodziny C lub Java, można zauważyć, że

Jak oddziaływanie monotonnego środowiska pracy może wpłynąć na organizm człowieka?

Jakie z wymienionych narzędzi jest szeroko stosowane do debugowania aplikacji internetowych?

Jakie są kluczowe etapy resuscytacji krążeniowo-oddechowej?

Jakie ma znaczenie "operacja wejścia" w kontekście programowania?

Jakie jest przeznaczenie polecenia "git merge"?

W językach C++ bądź C# termin virtual można wykorzystywać w kontekście

W jakiej sytuacji należy umieścić poszkodowanego w bezpiecznej pozycji bocznej?

Do zadań widoku w architekturze MVVM (Model_View-Viewmodel) należy

Liczba A4 w zapisie heksadecymalnym ma odpowiadający jej zapis binarny

Modyfikator dostępu, który znajduje się przed definicją metody Dodaj() w klasie Kalkulator, powoduje, że

Zaprezentowany fragment kodu w języku C# tworzy hasło. Wskaż zdanie PRAWDZIWE dotyczące charakterystyki tego hasła:

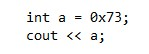

Po wykonaniu podanego kodu na konsoli wyświetli się liczba

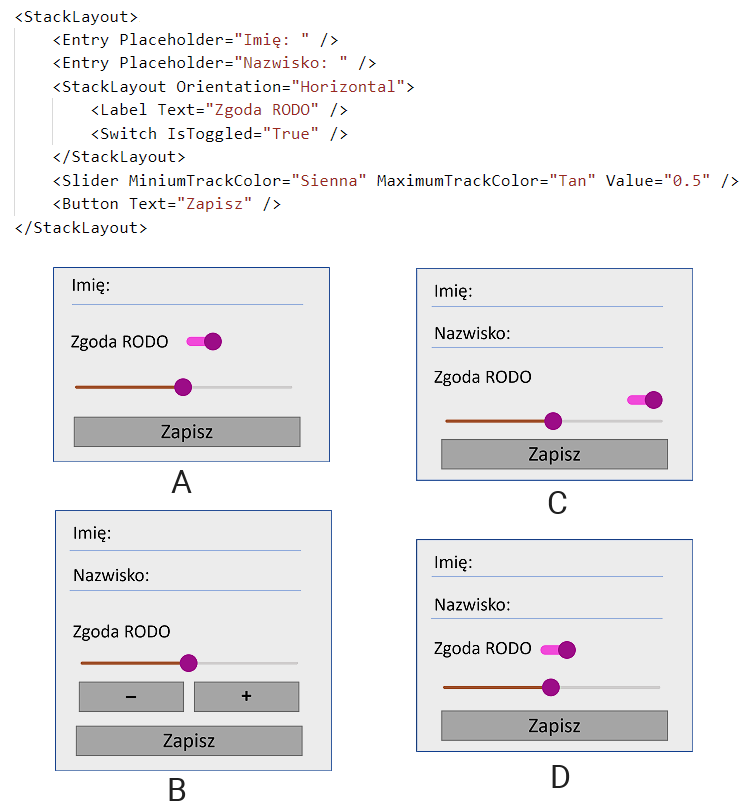

Kod XAML zaprezentowany powyżej zostanie wyświetlony jako:

Która z poniższych deklaracji w języku C++ poprawnie opisuje tablicę dwuwymiarową?

Kompilator może wygenerować błąd "incompatible types", gdy