Pytanie 1

Gniazdo w sieciach komputerowych, które jednoznacznie identyfikuje dany proces na urządzeniu, stanowi kombinację

Wynik: 17/40 punktów (42,5%)

Wymagane minimum: 20 punktów (50%)

Gniazdo w sieciach komputerowych, które jednoznacznie identyfikuje dany proces na urządzeniu, stanowi kombinację

Obudowa oraz wyświetlacz drukarki fotograficznej są bardzo zabrudzone. W celu ich oczyszczenia, należy zastosować

Na podstawie oznaczenia pamięci DDR3 PC3-16000 można określić, że ta pamięć

Błąd typu STOP w systemie Windows (Blue Screen), który występuje w momencie, gdy system odwołuje się do niepoprawnych danych w pamięci RAM, to

Jaką długość ma maska sieci dla adresów z klasy B?

Jaką komendę należy wpisać w miejsce kropek, aby w systemie Linux wydłużyć standardowy odstęp czasowy między kolejnymi wysyłanymi pakietami przy użyciu polecenia ping?

Jak na diagramach sieciowych LAN oznaczane są punkty dystrybucyjne znajdujące się na różnych kondygnacjach budynku, zgodnie z normą PN-EN 50173?

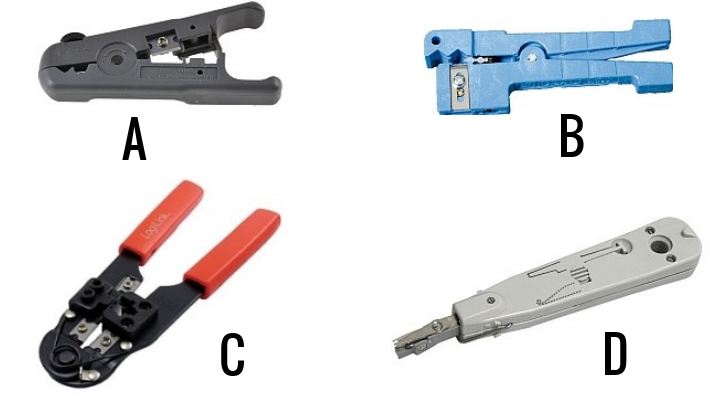

Jakie narzędzie wykorzystuje się do przytwierdzania kabla w module Keystone?

W systemie Windows 7 konfigurację interfejsu sieciowego można przeprowadzić, używając rozwinięcia polecenia

Pomiar strukturalnego okablowania metodą Permanent Link polega na

Plik ma wielkość 2 KiB. Co to oznacza?

Po przeprowadzeniu diagnostyki komputera stwierdzono, że temperatura pracy karty graficznej z wyjściami HDMI oraz D-SUB, umieszczonej w gnieździe PCI Express stacjonarnego komputera, wynosi 87°C. W takiej sytuacji serwisant powinien

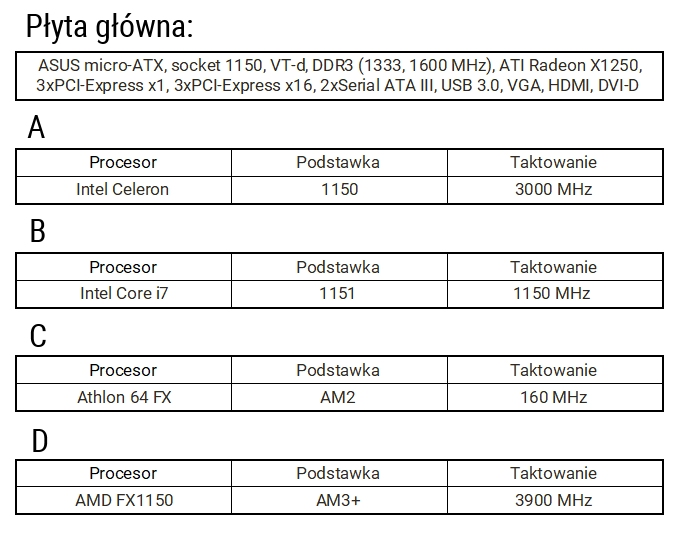

Jaki procesor pasuje do płyty głównej o podanej specyfikacji?

Transmisja danych typu półduplex to transmisja

Jakie polecenie w systemie operacyjnym Windows służy do wyświetlenia konfiguracji interfejsów sieciowych?

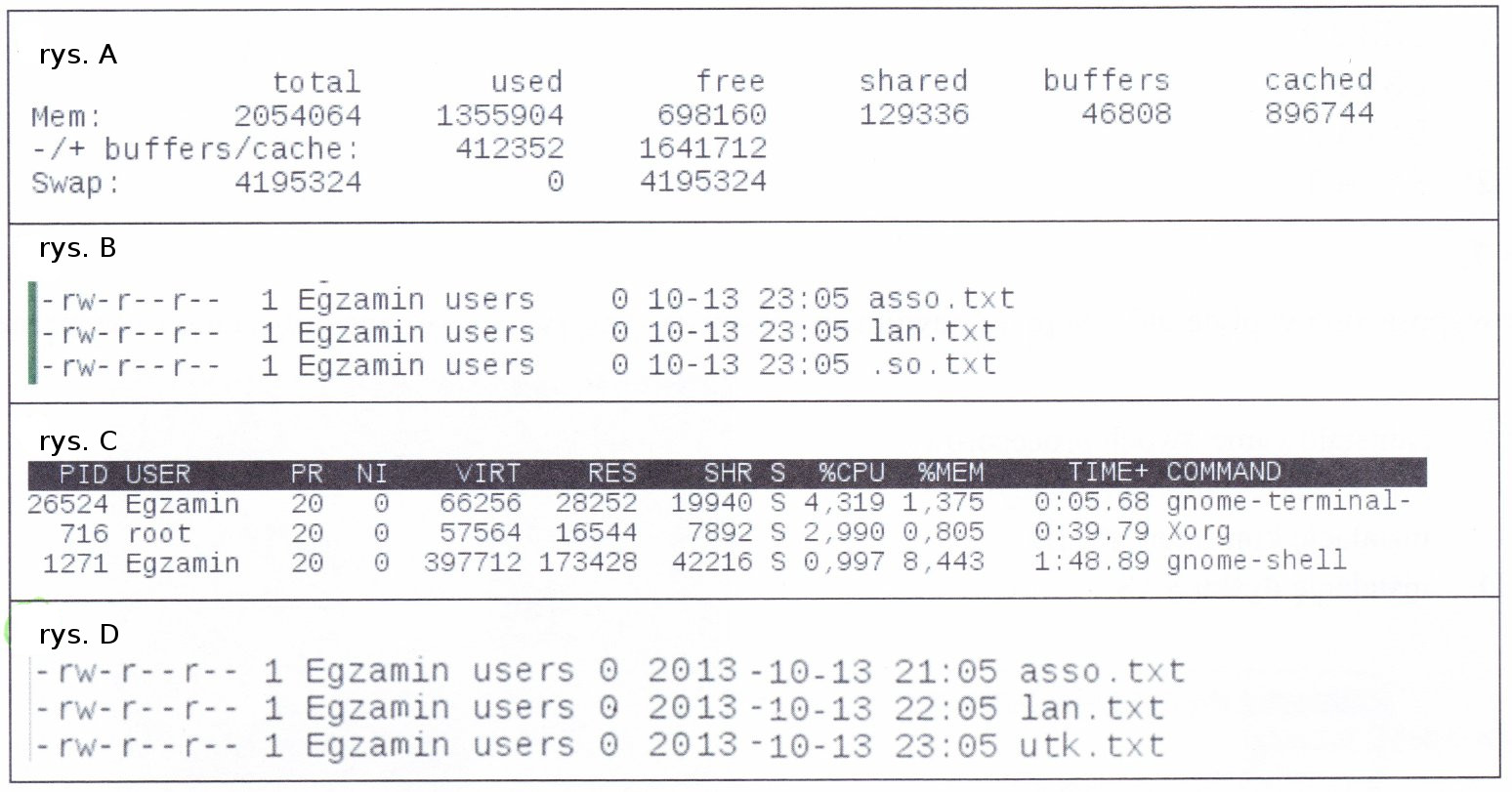

Rezultat wykonania komendy ls -l w systemie Linux ilustruje poniższy rysunek

Protokół TCP (Transmission Control Protocol) funkcjonuje w trybie

Dobrze zaprojektowana sieć komputerowa powinna zapewniać możliwość rozbudowy, czyli charakteryzować się

Aby jednocześnie zmienić tło pulpitu, kolory okien, dźwięki oraz wygaszacz ekranu na komputerze z systemem Windows, należy użyć

Jaka wartość dziesiętna została zapisana na jednym bajcie w kodzie znak – moduł: 1 1111111?

Jednym z rezultatów wykonania poniższego polecenia jest ```sudo passwd -n 1 -x 5 test```

Początkowe znaki heksadecymalne adresu IPv6 przeznaczonego do link-local to

Drukarka została zainstalowana w systemie Windows. Aby ustawić między innymi domyślną orientację wydruku, liczbę stron na arkusz oraz kolorystykę, podczas jej konfiguracji należy skorzystać z opcji

IMAP to protokół

Usługa odpowiedzialna za konwersję nazw domen na adresy sieciowe to

Protokół, który zajmuje się identyfikowaniem i usuwaniem kolizji w sieciach Ethernet, to

Jaka jest maksymalna liczba komputerów, które mogą być zaadresowane w podsieci z adresem 192.168.1.0/25?

Ile par kabli jest używanych w standardzie 100Base-TX do obustronnej transmisji danych?

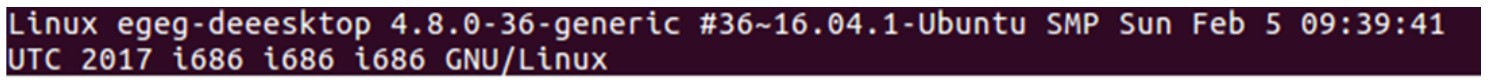

Aby wyświetlić informacje o systemie Linux w terminalu, jakie polecenie należy wprowadzić?

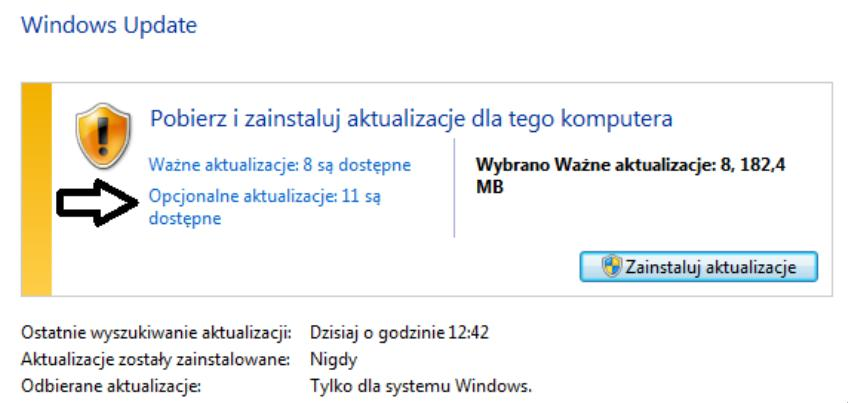

Jeżeli użytkownik zdecyduje się na pozycję wskazaną przez strzałkę, uzyska możliwość zainstalowania aktualizacji?

Który typ macierzy RAID zapewnia tzw. mirroring dysków?

Element obliczeń zmiennoprzecinkowych to

Jaki protokół służy komputerom do informowania rutera o przynależności do konkretnej grupy multicastowej?

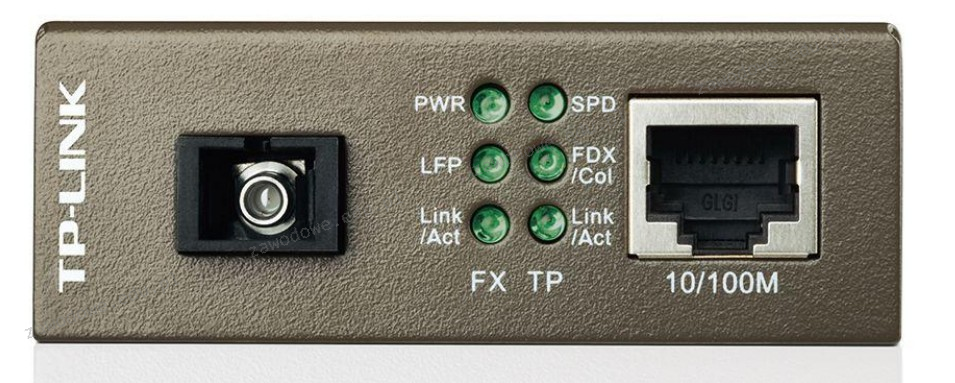

Urządzenie pokazane na grafice służy do

Po zainstalowaniu aplikacji VNC, używanej do obserwacji pulpitu konkretnego komputera, oprócz numeru portu należy wskazać jego

W systemie Windows odpowiednikiem macierzy RAID 1 jest wolumin o nazwie

Komenda msconfig uruchamia w systemie Windows:

Jaki adres IPv4 identyfikuje urządzenie funkcjonujące w sieci o adresie 14.36.64.0/20?

Do czego służy program CHKDSK?

Która z poniższych wskazówek nie jest właściwa w kontekście konserwacji skanera płaskiego?