Pytanie 1

Wynik dodawania liczb binarnych 1101 i 1001 to

Wynik: 38/40 punktów (95,0%)

Wymagane minimum: 20 punktów (50%)

Wynik dodawania liczb binarnych 1101 i 1001 to

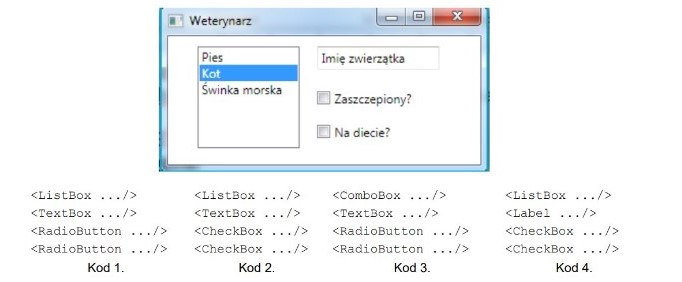

Wskaż uproszczoną wersję kodu XAML dla elementów w pokazanym oknie dialogowym?

Która zasada zwiększa bezpieczeństwo w sieci?

Kolor Pale Green w modelu RGB przedstawia się jako RGB(152, 251, 152). Jaki jest szesnastkowy kod tego koloru?

Jaką cechą odznacza się framework w porównaniu do biblioteki?

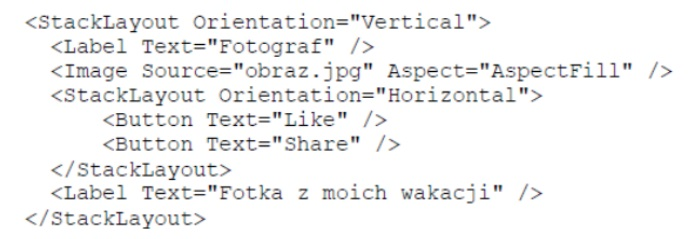

Przeprowadzając analizę kodu interfejsu graficznego napisanego w języku XAML, można zauważyć, że:

Jakie jest podstawowe działanie w ochronie miejsca zdarzenia?

Jakie polecenie w Gicie jest używane do zapisywania zmian w lokalnym repozytorium?

Jakie oprogramowanie służy jako przykład programu do komunikacji audio-wideo?

Który z poniższych opisów najlepiej charakteryzuje system informatyczny?

Jakie są typowe frameworki/biblioteki używane w aplikacjach webowych?

Która z wymienionych metod jest najodpowiedniejsza do wizualizacji procesu podejmowania decyzji?

Algorytm przedstawiony powyżej może zostać zaimplementowany w języku Java z wykorzystaniem instrukcji:

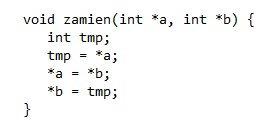

Przykład wywołania funkcji zamien w języku C++ może wyglądać w następujący sposób

W jaki sposób definiuje się konstruktor kopiujący w ramach klasy?

Który z wymienionych algorytmów jest algorytmem opartym na iteracji?

Jaki będzie rezultat operacji logicznej AND dla wartości binarnych 1010 oraz 1100?

Który z operatorów w Pythonie umożliwia sprawdzenie, czy dany element należy do listy?

Jaki modyfikator dostępu umożliwia dostęp do pól klasy tylko za pomocą jej metod?

Który z języków programowania jest powszechnie wykorzystywany do tworzenia aplikacji na komputery stacjonarne?

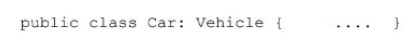

Zapisany fragment w C# wskazuje na definicję klasy Car, która

Który z wymienionych elementów interfejsu użytkownika jest charakterystyczny dla aplikacji działającej na komputerze?

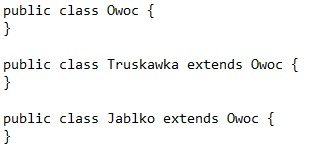

W zaprezentowanym kodzie zostało ukazane jedno z fundamentalnych założeń programowania obiektowego. Czym ono jest?

Modyfikator dostępu, który znajduje się przed definicją metody Dodaj() w klasie Kalkulator, powoduje, że

Który z wymienionych elementów UI w aplikacjach mobilnych jest odpowiedzialny za przechodzenie pomiędzy ekranami?

Jakie jest główne zadanie ochrony danych osobowych?

W jakim celu wykorzystuje się diagram Gantta?

Jakie narzędzie wspiera tworzenie aplikacji desktopowych?

Która z niżej wymienionych pozycji jest ekwiwalentem biblioteki jQuery?

Jakie działania można podjąć, aby uniknąć pogorszenia wzroku podczas korzystania z komputera?

Na ilustracji pokazany jest fragment diagramu blokowego pewnego algorytmu. Ile razy warunek n<7 będzie badany?

Jakie jest rozwiązanie dla dodawania binarnego liczb 1011 oraz 110?

Który z objawów może sugerować zawał serca?

Jakie słowa kluczowe są stosowane w języku C++ do zarządzania wyjątkami?

Co oznacza walidacja kodu programu?

Jakie są różnice pomiędzy środowiskiem RAD a klasycznym IDE w kontekście aplikacji webowych?

Które z wymienionych sytuacji jest przykładem hermetyzacji w programowaniu obiektowym?

Który z wymienionych składników jest charakterystyczny dla środowiska IDE przeznaczonego do tworzenia aplikacji mobilnych?

Jak nazywa się wzorzec projektowy, do którego odnosi się ta definicja?

Jakie określenie w programowaniu obiektowym odnosi się do "zmiennej klasy"?