Pytanie 1

Protokół trasowania wewnętrznego, który opiera się na analizie stanu łącza, to

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

Protokół trasowania wewnętrznego, który opiera się na analizie stanu łącza, to

Wskaż komponent, który reguluje wartość napięcia pochodzącego z sieci elektrycznej, wykorzystując transformator do przeniesienia energii między dwoma obwodami elektrycznymi z zastosowaniem zjawiska indukcji magnetycznej?

Jak wielu hostów można maksymalnie zaadresować w sieci lokalnej, mając do dyspozycji jeden blok adresów klasy C protokołu IPv4?

Jak określić długość prefiksu adresu sieci w adresie IPv4?

Który algorytm służy do weryfikacji, czy ramka Ethernet jest wolna od błędów?

Jaką konfigurację sieciową powinien mieć komputer, który jest częścią tej samej sieci LAN co komputer z adresem 10.8.1.10/24?

Co umożliwia zachowanie równomiernego rozkładu ciepła pomiędzy procesorem a radiatorem?

Na diagramie okablowania strukturalnego przy jednym z komponentów znajduje się oznaczenie MDF. Z którym punktem dystrybucji jest powiązany ten komponent?

Który kolor żyły nie występuje w kablu typu skrętka?

Kable światłowodowe nie są szeroko używane w lokalnych sieciach komputerowych z powodu

Obecnie pamięci podręczne drugiego poziomu procesora (ang. "L-2 cache") są zbudowane z układów pamięci

Jakie polecenie w systemie Linux pozwala na dodanie istniejącego użytkownika nowak do grupy technikum?

Interfejs SATA 2 (3Gb/s) oferuje prędkość transferu

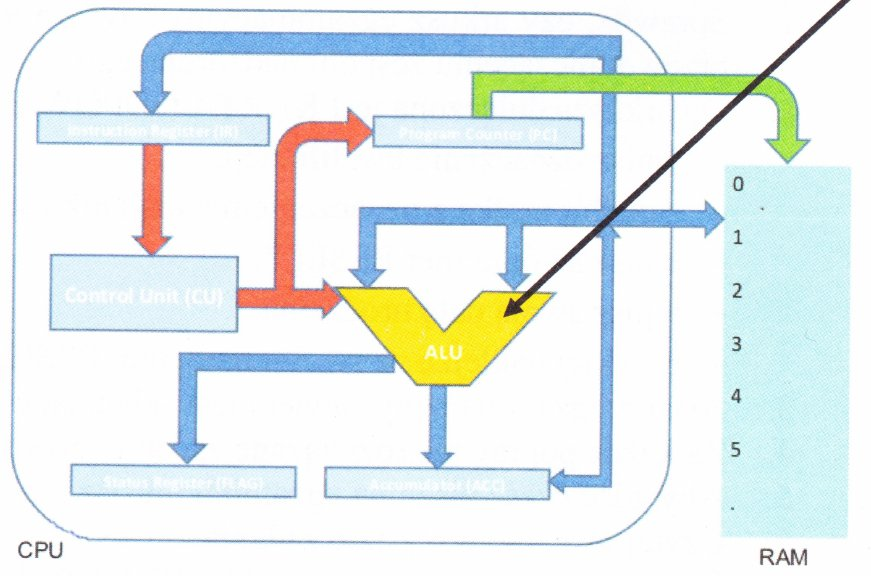

Na diagramie mikroprocesora zidentyfikowany strzałką blok odpowiada za

W systemie Windows 7 narzędzie linii poleceń Cipher.exe jest wykorzystywane do

Jaki typ matrycy powinien być zastosowany w monitorze modernizowanego komputera, aby zapewnić wysoką jakość obrazu oraz szerokie kąty widzenia zarówno w poziomie, jak i w pionie?

Jakim symbolem powinien być oznaczony sprzęt komputerowy, aby spełniał wymogi prawne konieczne do sprzedaży w Unii Europejskiej?

Narzędzie w systemie Windows umożliwiające monitorowanie prób logowania do systemu to dziennik

Aby zweryfikować schemat połączeń kabla UTP Cat 5e w sieci lokalnej, należy zastosować

Urządzenie ADSL wykorzystuje się do nawiązania połączenia

Kondygnacyjny punkt dystrybucji jest połączony z

Program do monitorowania, który umożliwia przechwytywanie, nagrywanie oraz dekodowanie różnych pakietów sieciowych to

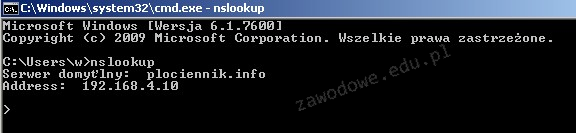

W terminalu systemu operacyjnego wydano komendę nslookup. Jakie dane zostały uzyskane?

Komputer K1 jest połączony z interfejsem G0 rutera, a komputer K2 z interfejsem G1 tego samego urządzenia. Na podstawie danych przedstawionych w tabeli, określ właściwy adres bramy dla komputera K2.

| Interfejs | Adres IP | Maska |

|---|---|---|

| G0 | 172.16.0.1 | 255.255.0.0 |

| G1 | 192.168.0.1 | 255.255.255.0 |

Tworzenie zaszyfrowanych połączeń pomiędzy hostami przez publiczną sieć Internet, wykorzystywane w rozwiązaniach VPN (Virtual Private Network), to

Norma PN-EN 50173 rekomenduje montaż przynajmniej

Komputer prawdopodobnie jest zainfekowany wirusem typu boot. Jakie działanie umożliwi usunięcie wirusa w najbardziej nieinwazyjny sposób dla systemu operacyjnego?

Unity Tweak Tool oraz narzędzia dostrajania to elementy systemu Linux, które mają na celu

Każdy następny router IP na ścieżce pakietu

Jakie jest znaczenie jednostki dpi, która występuje w specyfikacjach skanerów i drukarek?

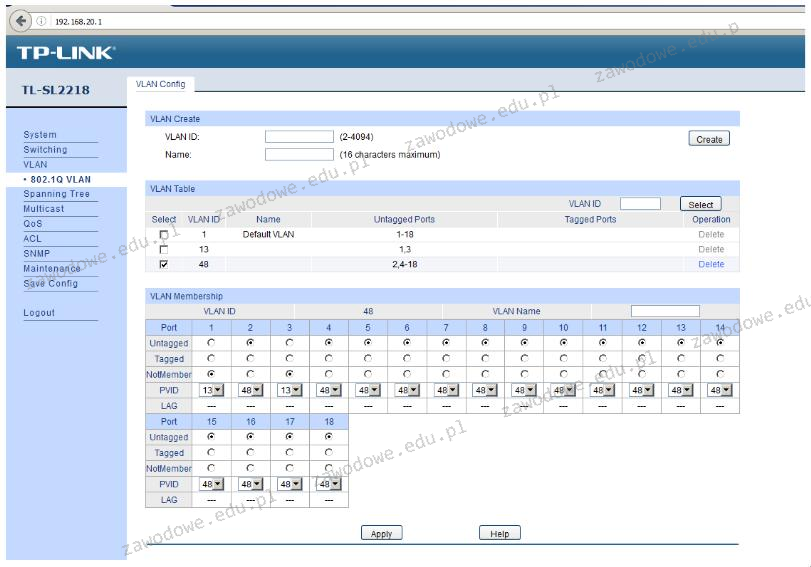

Na ilustracji zaprezentowano konfigurację urządzenia, co sugeruje, że

Wartość liczby ABBA zapisana w systemie heksadecymalnym odpowiada w systemie binarnym liczbie

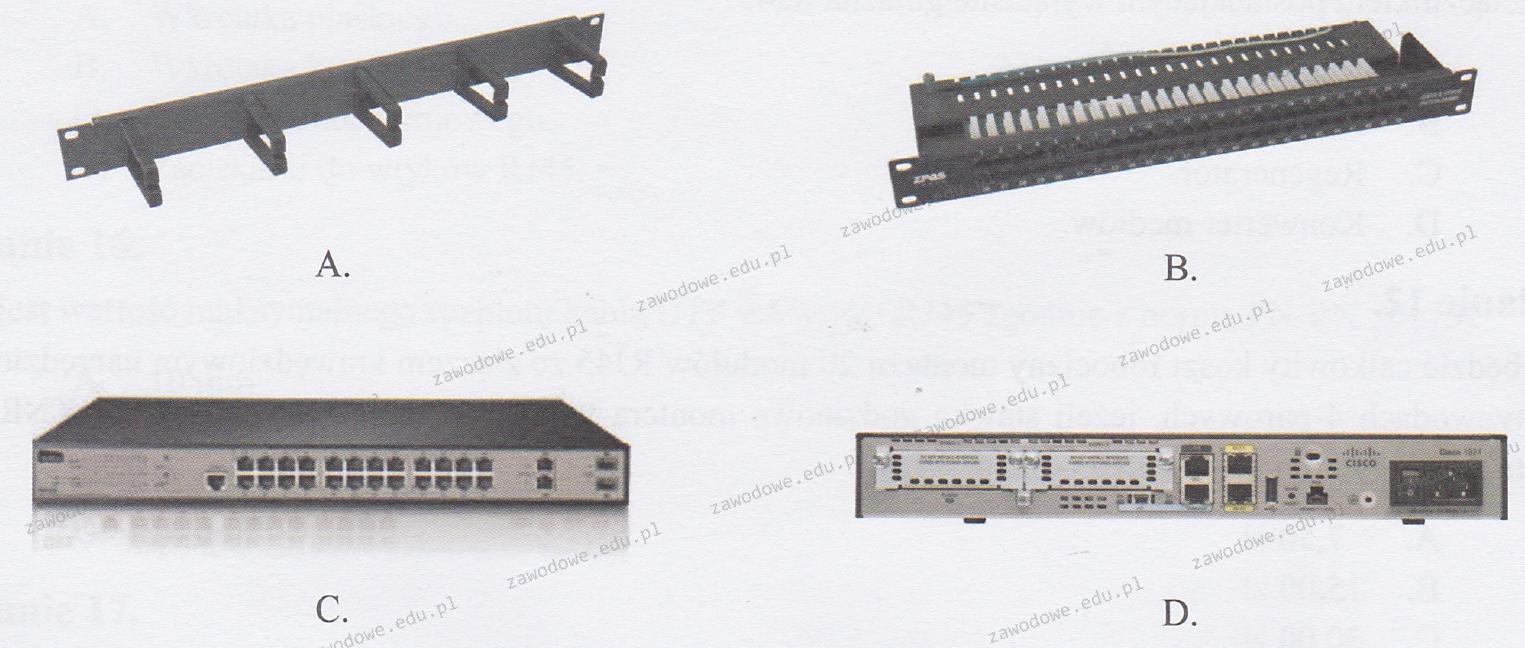

Na którym obrazku przedstawiono panel krosowniczy?

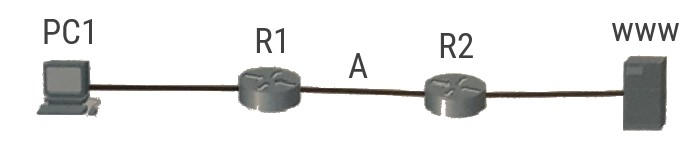

Ramka danych przesyłanych z komputera PC1 do serwera www znajduje się pomiędzy ruterem R1 a ruterem R2 (punkt A). Jakie adresy są w niej zawarte?

Który z standardów korzysta z częstotliwości 5 GHz?

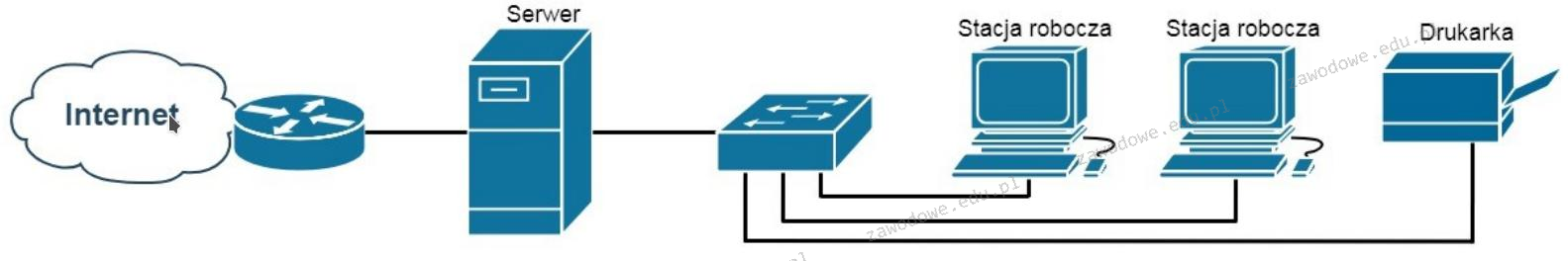

Która z usług na serwerze Windows umożliwi użytkownikom końcowym sieci zaprezentowanej na ilustracji dostęp do Internetu?

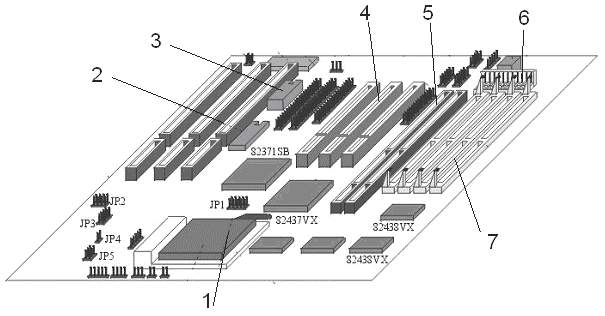

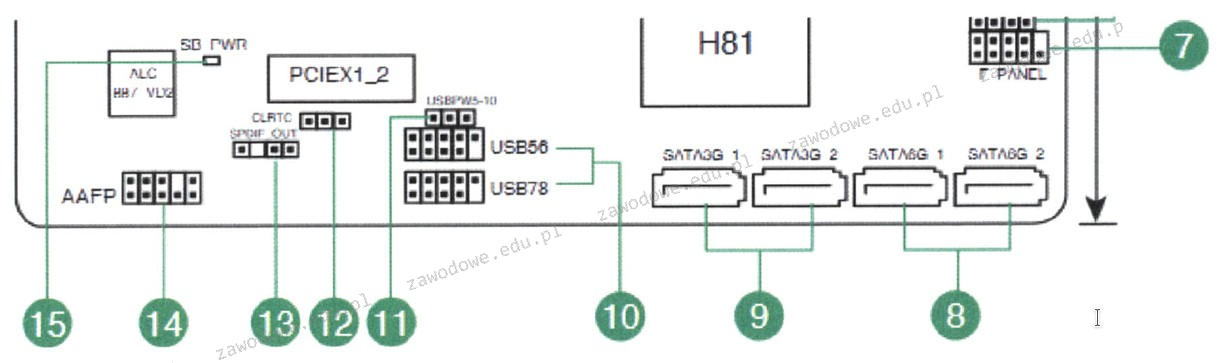

Na schemacie przedstawionej płyty głównej zasilanie powinno być podłączone do gniazda oznaczonego numerem

Rodzaj połączenia VPN obsługiwany przez system Windows Server, w którym użytkownicy są uwierzytelniani za pomocą niezabezpieczonych połączeń, a szyfrowanie zaczyna się dopiero po wymianie uwierzytelnień, to

Na diagramie płyty głównej, który znajduje się w dokumentacji laptopa, złącza oznaczone numerami 8 i 9 to

Atak DDoS (ang. Disributed Denial of Service) na serwer doprowadzi do