Pytanie 1

Który z podanych algorytmów można zrealizować zarówno w sposób iteracyjny, jak i rekurencyjny?

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Który z podanych algorytmów można zrealizować zarówno w sposób iteracyjny, jak i rekurencyjny?

Który z przedstawionych poniżej przykładów ilustruje prawidłową deklarację zmiennej typu całkowitego w języku C++?

Jakie jest główne zadanie portali społecznościowych?

Przedstawione logo praw Creative Commons umożliwia bezpłatne użytkowanie dzieła:

Który z wymienionych elementów stanowi przykład złożonego typu danych?

Który z podanych algorytmów operujących na jednowymiarowej tablicy posiada złożoność obliczeniową O(n2)?

Diagramem, który służy do śledzenia realizacji zadań przez członków zespołu projektowego, może być

Do implementacji w aplikacji jednokierunkowej funkcji skrótu, zwanej funkcją haszującą, można wykorzystać algorytm

Jakiego kwalifikatora powinno się użyć dla metody, aby umożliwić do niej dostęp jedynie z wnętrza tej klasy oraz klas dziedziczących, a także, by metoda ta nie była dostępna w żadnej funkcji?

Który z poniższych elementów UI umożliwia graficzną nawigację pomiędzy różnymi sekcjami aplikacji?

Zgodnie z informacjami zawartymi w ramce, wskaż, który z rysunków ilustruje element przypisany do klasy Badge określonej w bibliotece Bootstrap?

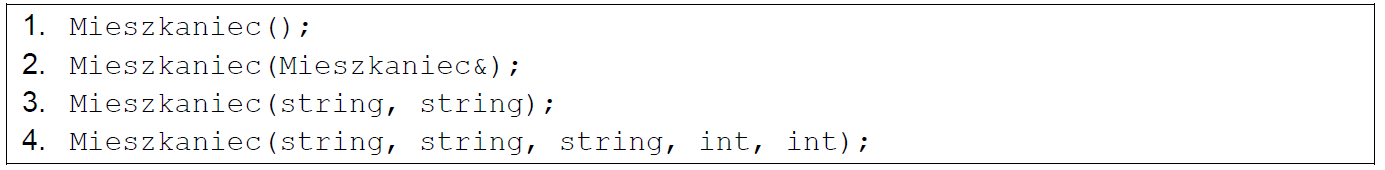

Klasa Mieszkaniec zawiera atrybuty: imie, nazwisko, ulica, nrDomu, rokUrodzenia. W tej klasie umieszczono opisane poniżej konstruktory (zapisano jedynie typy argumentów). Do tworzenia obiektu za pomocą konstruktora kopiującego wykorzystany będzie konstruktor określony w punkcie

Kiedy w programie występuje problem z działaniem, a programista musi zweryfikować wartości znajdujące się w zmiennych w momencie działania aplikacji, to w tym celu należy zastosować

Jakie środowisko jest przeznaczone do tworzenia aplikacji mobilnych dla urządzeń Apple, wykorzystujące różne języki programowania, takie jak Java i Objective C?

Który z wymienionych elementów można zdefiniować jako psychofizyczny?

Wartości składowych RGB koloru #AA41FF zapisane w systemie szesnastkowym po przekształceniu na system dziesiętny są odpowiednio

Jakie oprogramowanie służy do monitorowania błędów oraz zarządzania projektami?

Który system informatyczny powinien być zastosowany do zarządzania sprzedażą w e-sklepie?

Jakie znaczenie ma polimorfizm w programowaniu obiektowym?

Który element dokumentacji technicznej jest istotny dla ustalenia metod ochrony danych w aplikacji?

Jakie środki ochrony zbiorowej najlepiej chronią kręgosłup w warunkach pracy biurowej?

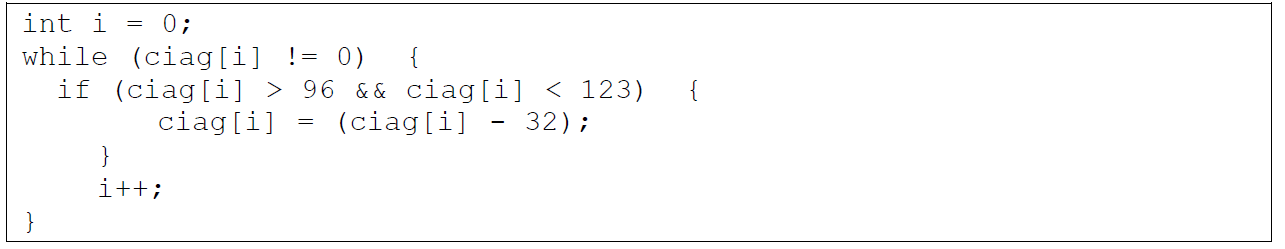

Pętla przedstawiona w zadaniu działa na zmiennej typu string o nazwie ciąg. Jej celem jest

Które słowo kluczowe w C++ służy do definiowania klasy nadrzędnej?

Jakie informacje zawiera dokumentacja realizacji projektu?

Jakie jest przeznaczenie polecenia "git merge"?

Jakie ma znaczenie "operacja wejścia" w kontekście programowania?

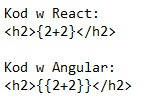

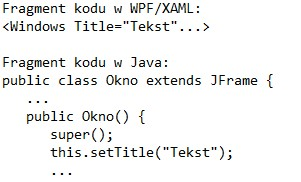

Jaki tekst zostanie wyświetlony po uruchomieniu jednego z poniższych fragmentów kodu?

Jakie środowisko developerskie służy do tworzenia aplikacji na platformę iOS?

Jak najlepiej przełożyć oczekiwania klienta na dokumentację techniczną dla programistów?

Jaki środek ochronny najlepiej chroni przed hałasem w biurze?

W przedstawionych funkcjonalnie równoważnych kodach źródłowych po przeprowadzeniu operacji w zmiennej b zostanie zapisany wynik:

Jaki rodzaj licencji umożliwia dowolne zmienianie oraz rozpowszechnianie kodu źródłowego?

Z analizy złożoności obliczeniowej różnych algorytmów sortowania na dużych zbiorach danych (przekraczających 100 elementów) wynika, że najefektywniejszą metodą jest algorytm sortowania

| sortowanie bąbelkowe | O(n2) |

| sortowanie przez wstawianie | O(n2) |

| sortowanie przez scalanie | O(n log n) |

| sortowanie przez zliczanie | O(n) |

| sortowanie kubełkowe | O(n2) |

Które z wymienionych narzędzi nie znajduje zastosowania w tworzeniu aplikacji desktopowych?

Jakie z wymienionych działań jest fundamentalne w modelu kaskadowym?

Który z wymienionych frameworków służy do budowy aplikacji webowych w C#?

Jakie kroki należy podjąć, aby skutecznie zabezpieczyć dane na komputerze?

Zaznaczone elementy w przedstawionych obramowaniach mają na celu

Celem zastosowania wzorca Obserwator w tworzeniu aplikacji WEB jest:

Który komponent systemu komputerowego zajmuje się transferem danych pomiędzy procesorem a pamięcią RAM?