Pytanie 1

Interfejs SATA 2 (3Gb/s) oferuje prędkość transferu

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Interfejs SATA 2 (3Gb/s) oferuje prędkość transferu

Złącze SC powinno być zainstalowane na przewodzie

W systemie Ubuntu, które polecenie umożliwia bieżące monitorowanie działających procesów i aplikacji?

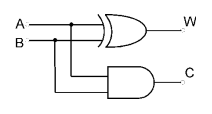

Jakie wartości logiczne otrzymamy w wyniku działania podanego układu logicznego, gdy na wejścia A i B wprowadzimy sygnały A=1 oraz B=1?

Wartość 101011101102 zapisana w systemie szesnastkowym to

Która licencja pozwala na darmowe korzystanie z programu, pod warunkiem, że użytkownik dba o środowisko naturalne?

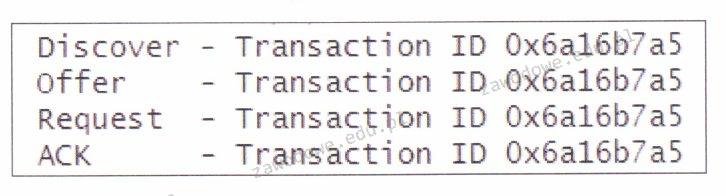

Na ilustracji przedstawiono część procesu komunikacji z serwerem, która została przechwycona przez aplikację Wireshark. Jaki to serwer?

Jak zapisuje się liczbę siedem w systemie ósemkowym?

Aby przekształcić serwer w kontroler domeny w systemach Windows Server, konieczne jest użycie komendy

Które z kont nie jest wbudowanym kontem w systemie Windows XP?

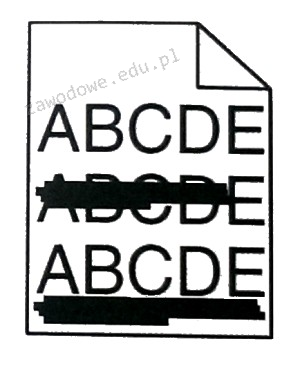

Źródłem problemu z wydrukiem z przedstawionej na rysunku drukarki laserowej jest

Program antywirusowy oferowany przez Microsoft bezpłatnie dla posiadaczy legalnych wersji systemu operacyjnego Windows to

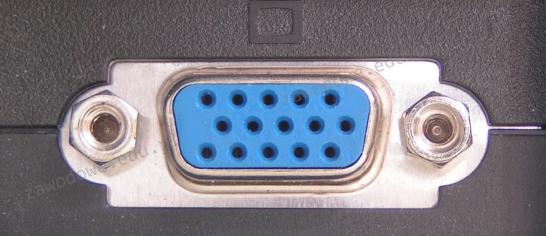

Złącze widoczne na ilustracji służy do podłączenia

Który adres stacji roboczej należy do klasy C?

W jakiej warstwie modelu ISO/OSI wykorzystywane są adresy logiczne?

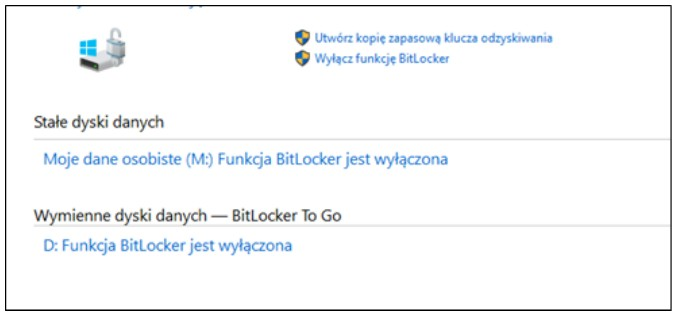

Narzędzie wbudowane w systemy Windows w edycji Enterprise lub Ultimate ma na celu

Równoległy interfejs, w którym magistrala składa się z 8 linii danych, 4 linii sterujących oraz 5 linii statusowych, nie zawiera linii zasilających i umożliwia transmisję na odległość do 5 metrów, pod warunkiem, że przewody sygnałowe są skręcane z przewodami masy; w przeciwnym razie limit wynosi 2 metry, nazywa się

Transmisja w standardzie 100Base-T korzysta z kabli skrętkowych, które mają

Co robi polecenie Gpresult?

Program w wierszu poleceń systemu Windows, który pozwala na konwersję tablicy partycji z GPT na MBR, to

Jakie są prędkości przesyłu danych w sieciach FDDI (ang. Fiber Distributed Data Interface) wykorzystujących technologię światłowodową?

Jakie polecenie umożliwia uzyskanie danych dotyczących bieżących połączeń TCP oraz informacji o portach źródłowych i docelowych?

Który z poniższych protokołów nie jest wykorzystywany do konfiguracji wirtualnej sieci prywatnej?

W dwóch sąsiadujących pomieszczeniach w pewnej firmie występują bardzo silne zakłócenia elektromagnetyczne. Aby osiągnąć jak największą przepustowość podczas działania istniejącej sieci LAN, jakie medium transmisyjne powinno zostać użyte?

Menedżer urządzeń w systemie Windows umożliwia identyfikację

Jak powinno być usytuowanie gniazd komputerowych RJ45 względem powierzchni biurowej zgodnie z normą PN-EN 50174?

Jakie jest rozgłoszeniowe IP dla urządzenia o adresie 171.25.172.29 z maską 255.255.0.0?

Wtyczka zasilająca SATA ma uszkodzony żółty przewód. Jakie to niesie za sobą konsekwencje dla napięcia na złączu?

Podczas uruchamiania komputera wyświetla się komunikat CMOS checksum error press F1 to continue, press Del to setup) naciśnięcie klawisza Del skutkuje

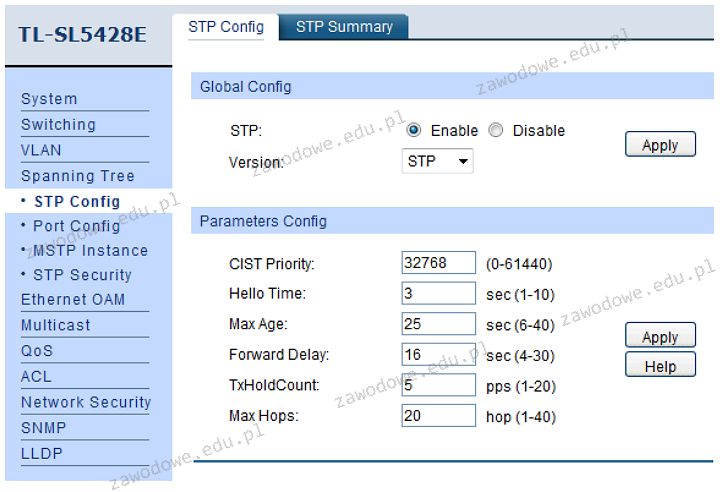

Analizując zrzut ekranu prezentujący ustawienia przełącznika, można zauważyć, że

Jakie polecenie w systemie Windows pozwala na wyświetlenie tabeli routingu hosta?

Do wymiany uszkodzonych kondensatorów w karcie graficznej potrzebne jest

Do jakiego portu należy podłączyć kabel sieciowy zewnętrzny, aby uzyskać pośredni dostęp do sieci Internet?

Jakie połączenie bezprzewodowe należy zastosować, aby mysz mogła komunikować się z komputerem?

Jakie jest najwyższe możliwe tempo odczytu płyt CD-R w urządzeniu o oznaczeniu x48?

Najwyższą prędkość przesyłania danych w sieci bezprzewodowej można osiągnąć używając urządzeń o standardzie

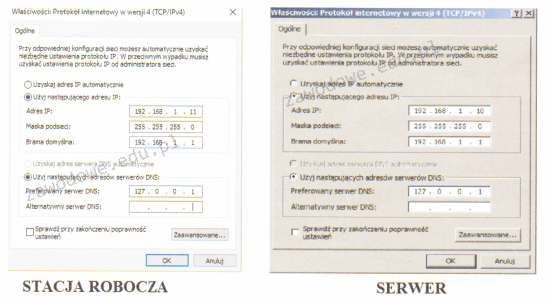

Na rysunku widać ustawienia protokołu TCP/IP serwera oraz komputera roboczego. Na serwerze działa rola serwera DNS. Wykonanie polecenia ping www.cke.edu.pl na serwerze zwraca wynik pozytywny, natomiast na stacji roboczej wynik jest negatywny. Co należy zmienić, aby usługa DNS na stacji pracowała poprawnie?

Element drukujący, składający się z wielu dysz połączonych z mechanizmem drukującym, znajduje zastosowanie w drukarce

Jakim spójnikiem określa się iloczyn logiczny?

W serwerach warto wykorzystywać dyski, które obsługują tryb Hot plugging, ponieważ