Pytanie 1

Jakim symbolem jest oznaczona skrętka bez ekranowania?

Wynik: 17/40 punktów (42,5%)

Wymagane minimum: 20 punktów (50%)

Jakim symbolem jest oznaczona skrętka bez ekranowania?

Jakie polecenie w systemie Linux nie pozwala na diagnozowanie sprzętu komputerowego?

Jak wygląda układ przewodów w złączu RJ45 zgodnie z kolejnością połączeń T568A?

Jak określamy atak na sieć komputerową, który polega na łapaniu pakietów przesyłanych w sieci?

Jaką licencję ma wolne i otwarte oprogramowanie?

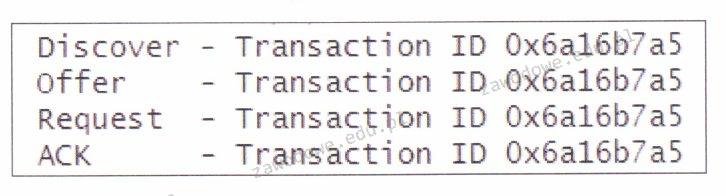

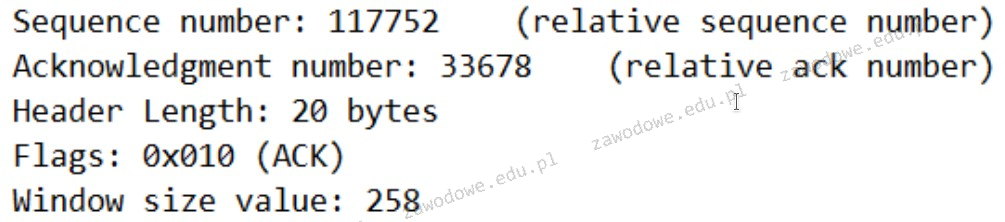

Na ilustracji przedstawiono część procesu komunikacji z serwerem, która została przechwycona przez aplikację Wireshark. Jaki to serwer?

Jaki jest pełny adres do logowania na serwer FTP o nazwie ftp.nazwa.pl?

Aby stworzyć las w strukturze AD DS (Active Directory Domain Services), konieczne jest utworzenie przynajmniej

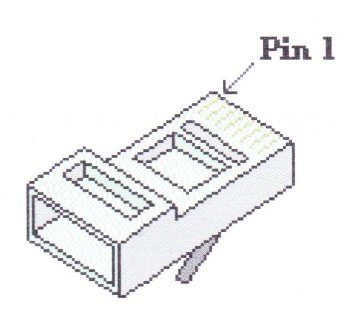

Jakie narzędzie jest używane do zakończenia skrętki wtykiem 8P8C?

Aby zweryfikować indeks stabilności systemu Windows Server, należy zastosować narzędzie

Jaka licencja ma charakter zbiorowy i pozwala instytucjom komercyjnym oraz organizacjom edukacyjnym, rządowym, charytatywnym na nabycie większej liczby programów firmy Microsoft na korzystnych warunkach?

```echo off```\necho ola.txt >> ala.txt\npause\nJakie będzie skutki wykonania podanego skryptu?

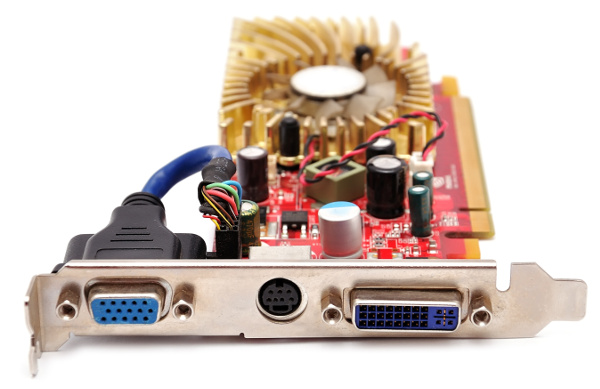

Na przedstawionej fotografii karta graficzna ma widoczne złącza

Pamięć Intel® Smart Cache, która jest wbudowana w procesory o wielu rdzeniach, takie jak Intel® Core TM Duo, to pamięć

Aby osiągnąć przepustowość wynoszącą 4 GB/s w obie strony, konieczne jest zainstalowanie w komputerze karty graficznej korzystającej z interfejsu

Jakie medium transmisyjne powinno być użyte do połączenia dwóch punktów dystrybucyjnych oddalonych o 600m?

Dokumentacja końcowa dla planowanej sieci LAN powinna między innymi zawierać

W systemie Windows odpowiednikiem macierzy RAID1 jest wolumin

Ile adresów urządzeń w sieci jest dostępnych dzięki zastosowaniu klasy adresowej C w systemach opartych na protokołach TCP/IP?

Jaki protokół jest stosowany przez WWW?

Czym zajmuje się usługa DNS?

Rodzaje ataków mających na celu zakłócenie funkcjonowania aplikacji oraz procesów w urządzeniach sieciowych to ataki klasy

Jakie polecenie należy zastosować, aby zamontować pierwszą partycję logiczną dysku primary slave w systemie Linux?

Do konserwacji elementów optycznych w komputerach zaleca się zastosowanie

Shareware to typ licencji, który opiera się na

Zdiagnostykowane wyniki wykonania polecenia systemu Linux odnoszą się do ```/dev/sda: Timing cached reads: 18100 MB in 2.00 seconds = 9056.95 MB/sec```

Które bity w 48-bitowym adresie MAC identyfikują producenta?

Jeśli w określonej przestrzeni będą funkcjonowały równocześnie dwie sieci WLAN w standardzie 802.11g, to aby zredukować ryzyko wzajemnych zakłóceń, należy przypisać im kanały o numerach różniących się o

W lokalnej sieci protokołem odpowiedzialnym za dynamiczną konfigurację adresów IP jest

Aby w systemie Windows, przy użyciu wiersza poleceń, zmienić partycję FAT na NTFS bez utraty danych, powinno się zastosować polecenie

Wykonanie polecenia ```NET USER GRACZ * /ADD``` w wierszu poleceń systemu Windows spowoduje

Jaką usługę wykorzystuje się do automatycznego przypisywania adresów IP do komputerów w sieci?

Schemat ilustruje ustawienia urządzenia WiFi. Wskaż, które z poniższych stwierdzeń na temat tej konfiguracji jest prawdziwe?

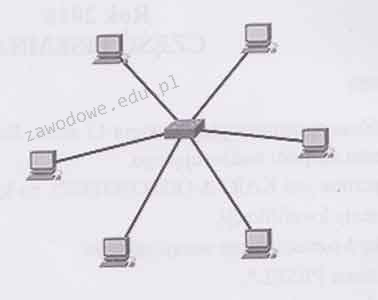

Schemat ilustruje fizyczną strukturę

Jakie właściwości topologii fizycznej sieci zostały przedstawione w poniższej ramce?

Osoba korzystająca z komputera, która testuje łączność sieciową używając polecenia ping, uzyskała wynik przedstawiony na rysunku. Jakie może być źródło braku reakcji serwera przy pierwszej próbie, zakładając, że adres domeny wp.pl to 212.77.100.101?

Jakie oprogramowanie jest wykorzystywane do dynamicznej obsługi urządzeń w systemie Linux?

Na rysunku ukazany jest diagram blokowy zasilacza

Jakie pojęcia wiążą się z terminami „sequence number” oraz „acknowledgment number”?

Jakiego materiału używa się w drukarkach tekstylnych?