Pytanie 1

Podczas uruchamiania komputera wyświetla się komunikat CMOS checksum error press F1 to continue press DEL to setup. Naciśnięcie klawisza DEL spowoduje

Wynik: 2/40 punktów (5,0%)

Wymagane minimum: 20 punktów (50%)

Podczas uruchamiania komputera wyświetla się komunikat CMOS checksum error press F1 to continue press DEL to setup. Naciśnięcie klawisza DEL spowoduje

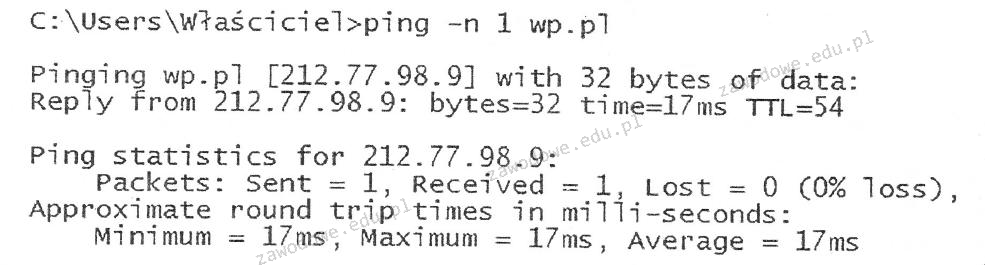

W wyniku realizacji podanego polecenia ping parametr TTL wskazuje na

Jakie protokoły są klasyfikowane jako protokoły transportowe w modelu ISO/OSI?

W terminalu systemu operacyjnego wykonano polecenie nslookup. Jaką informację uzyskano?

Która struktura partycji pozwala na stworzenie do 128 partycji podstawowych na pojedynczym dysku?

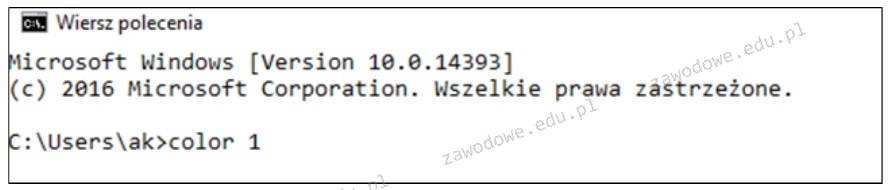

W systemie Windows zastosowanie zaprezentowanego polecenia spowoduje chwilową modyfikację koloru

W klasycznym adresowaniu, adres IP 74.100.7.8 przynależy do

Który z podanych adresów IP v.4 należy do klasy C?

Kiedy dysze w drukarce atramentowej wyschną z powodu długotrwałych przerw w użytkowaniu, co powinno się najpierw wykonać?

Brak odpowiedzi na to pytanie.

W systemie Windows 7 program Cipher.exe w trybie poleceń jest używany do

Brak odpowiedzi na to pytanie.

Jakie napięcie zasilające mają moduły pamięci DDR3 SDRAM?

Brak odpowiedzi na to pytanie.

Część programu antywirusowego działająca w tle jako kluczowy element zabezpieczeń, mająca na celu nieustanne monitorowanie ochrony systemu komputerowego, to

Brak odpowiedzi na to pytanie.

W systemie Linux uruchomiono skrypt z czterema argumentami. Jak można uzyskać dostęp do listy wszystkich wartości w skrypcie?

Brak odpowiedzi na to pytanie.

Czym jest skrót MAN w kontekście sieci?

Brak odpowiedzi na to pytanie.

Jaki adres IP należy do urządzenia funkcjonującego w sieci 10.0.0.0/17?

Brak odpowiedzi na to pytanie.

Metoda przekazywania tokena (ang. token) jest wykorzystywana w strukturze

Brak odpowiedzi na to pytanie.

PoE to norma

Brak odpowiedzi na to pytanie.

Wydanie komendy chmod 400 nazwa_pliku w systemie Linux spowoduje, że właściciel pliku

Brak odpowiedzi na to pytanie.

Aktywacja opcji OCR w procesie ustawiania skanera umożliwia

Brak odpowiedzi na to pytanie.

Który z wymienionych adresów IP nie zalicza się do prywatnych?

Brak odpowiedzi na to pytanie.

Który standard złącza DVI pozwala na przesyłanie wyłącznie sygnałów analogowych?

Brak odpowiedzi na to pytanie.

Zjawiskiem typowym, które może świadczyć o nadchodzącej awarii twardego dysku, jest wystąpienie

Brak odpowiedzi na to pytanie.

Która z usług musi być aktywna na ruterze, aby mógł on modyfikować adresy IP źródłowe oraz docelowe podczas przekazywania pakietów pomiędzy różnymi sieciami?

Brak odpowiedzi na to pytanie.

Matryce monitorów typu charakteryzują się najmniejszymi kątami widzenia

Brak odpowiedzi na to pytanie.

Kable łączące poziome punkty dystrybucyjne z centralnym punktem dystrybucyjnym określa się jako

Brak odpowiedzi na to pytanie.

Główny księgowy powinien mieć możliwość przywracania zawartości folderów z kopii zapasowej plików. Do jakiej grupy użytkowników w systemie MS Windows XP powinien zostać przypisany?

Brak odpowiedzi na to pytanie.

W systemie Linux, aby przejść do głównego katalogu w strukturze drzewiastej, używa się komendy

Brak odpowiedzi na to pytanie.

Polecenie tar w systemie Linux służy do

Brak odpowiedzi na to pytanie.

Ile adresów urządzeń w sieci jest dostępnych dzięki zastosowaniu klasy adresowej C w systemach opartych na protokołach TCP/IP?

Brak odpowiedzi na to pytanie.

W jakiej topologii fizycznej sieci każde urządzenie w sieci posiada dokładnie dwa połączenia, jedno z każdym z sąsiadów, a dane są przesyłane z jednego komputera do drugiego w formie pętli?

Brak odpowiedzi na to pytanie.

Jakie polecenie służy do obserwowania lokalnych połączeń?

Brak odpowiedzi na to pytanie.

Użytkownik uszkodził płytę główną z gniazdem procesora AM2. Uszkodzoną płytę można wymienić na model z gniazdem, nie zmieniając procesora i pamięci

Brak odpowiedzi na to pytanie.

Jakie medium transmisyjne w sieciach LAN zaleca się do użycia w budynkach zabytkowych?

Brak odpowiedzi na to pytanie.

Jakiej funkcji powinno się użyć, aby utworzyć kopię zapasową rejestru systemowego w programie regedit?

Brak odpowiedzi na to pytanie.

Aby podłączyć drukarkę z portem równoległym do komputera, który dysponuje jedynie złączami USB, konieczne jest zainstalowanie adaptera

Brak odpowiedzi na to pytanie.

W celu zapewnienia jakości usługi QoS, w przełącznikach warstwy dostępu stosuje się mechanizm

Brak odpowiedzi na to pytanie.

Urządzenie zaprezentowane na ilustracji jest wykorzystywane do zaciskania wtyków:

Brak odpowiedzi na to pytanie.

Który protokół jest wykorzystywany do konwersji między adresami IP publicznymi a prywatnymi?

Brak odpowiedzi na to pytanie.

W standardzie Ethernet 100BaseTX konieczne jest użycie kabli skręconych

Brak odpowiedzi na to pytanie.

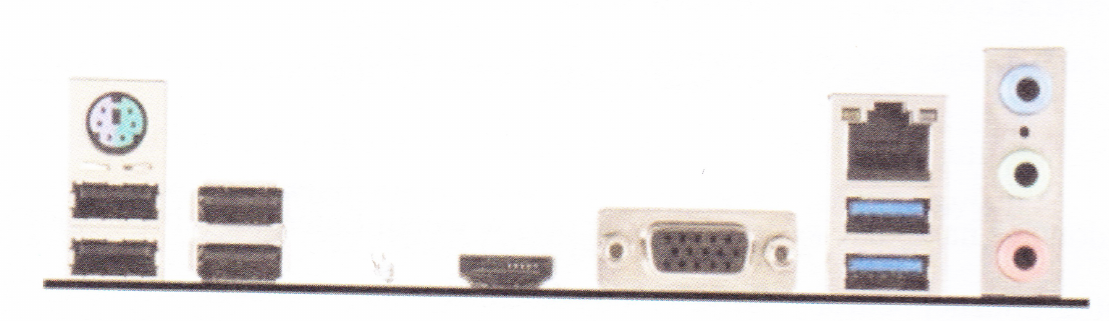

Zidentyfikuj interfejsy znajdujące się na panelu tylnym płyty głównej:

Brak odpowiedzi na to pytanie.