Pytanie 1

Który z systemów operacyjnych przeznaczonych do sieci jest dostępny na zasadach licencji GNU?

Wynik: 16/40 punktów (40,0%)

Wymagane minimum: 20 punktów (50%)

Który z systemów operacyjnych przeznaczonych do sieci jest dostępny na zasadach licencji GNU?

Administrator powinien podzielić adres 10.0.0.0/16 na 4 jednorodne podsieci zawierające równą liczbę hostów. Jaką maskę będą miały te podsieci?

Industry Standard Architecture to norma magistrali, według której szerokość szyny danych wynosi

Narzędzie służące do oceny wydajności systemu komputerowego to

Zaprezentowany komputer jest niepełny. Który z komponentów nie został wymieniony w tabeli, a jest kluczowy dla poprawnego funkcjonowania zestawu i powinien być dodany?

| Lp. | Nazwa podzespołu |

|---|---|

| 1. | Cooler Master obudowa komputerowa CM Force 500W czarna |

| 2. | Gigabyte GA-H110M-S2H, Realtek ALC887, DualDDR4-2133, SATA3, HDMI, DVI, D-Sub, LGA1151, mATX |

| 3. | Intel Core i5-6400, Quad Core, 2.70GHz, 6MB, LGA1151, 14nm, 65W, Intel HD Graphics, VGA, TRAY/OEM |

| 4. | Patriot Signature DDR4 2x4GB 2133MHz |

| 5. | Seagate BarraCuda, 3,5", 1TB, SATA/600, 7200RPM, 64MB cache |

| 6. | LG SuperMulti SATA DVD+/-R24x,DVD+RW6x,DVD+R DL 8x, bare bulk (czarny) |

| 7. | Gembird Bezprzewodowy Zestaw Klawiatura i Mysz |

| 8. | Monitor Iiyama E2083HSD-B1 19.5inch, TN, HD+, DVI, głośniki |

| 9. | Microsoft OEM Win Home 10 64Bit Polish 1pk DVD |

Aby zweryfikować integralność systemu plików w systemie Linux, które polecenie powinno zostać użyte?

Z analizy oznaczenia pamięci DDR3 PC3-16000 można wywnioskować, że ta pamięć:

Jakie przyporządkowanie: urządzenie - funkcja, którą pełni, jest błędne?

W systemie Linux narzędzie top pozwala na

Aby zweryfikować indeks stabilności systemu Windows Server, należy zastosować narzędzie

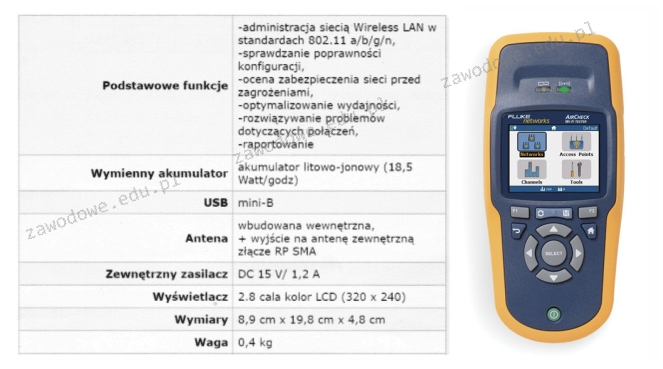

Jakie urządzenie diagnostyczne zostało zaprezentowane na ilustracji oraz opisane w specyfikacji zawartej w tabeli?

Aby podłączyć drukarkę z portem równoległym do komputera, który dysponuje jedynie złączami USB, konieczne jest zainstalowanie adaptera

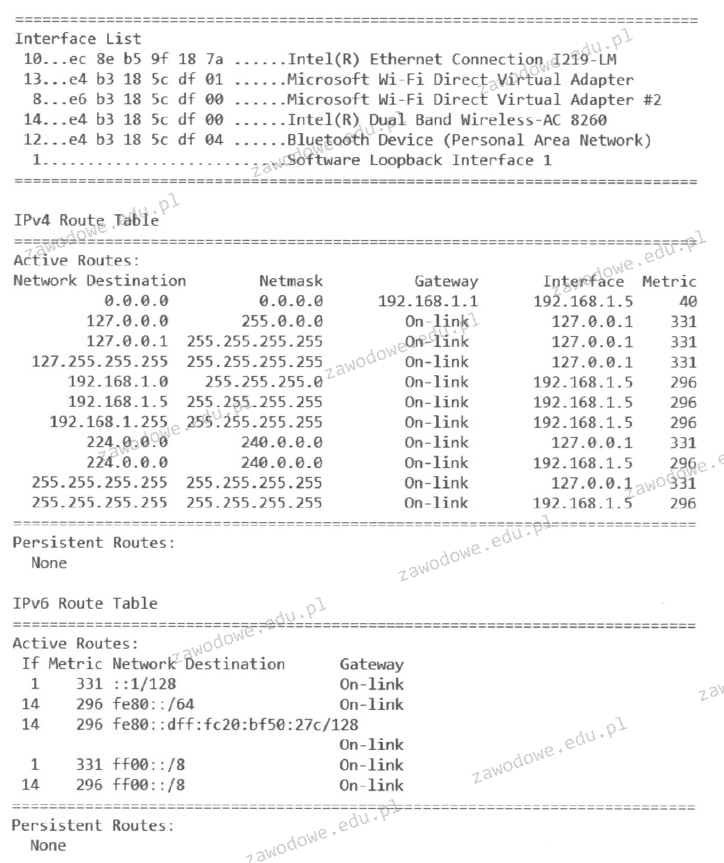

Informacje, które zostały pokazane na wydruku, uzyskano w wyniku wykonania

Który adres IP posiada maskę w postaci pełnej, zgodną z klasą adresu?

Aby oddzielić komputery działające w sieci z tym samym adresem IPv4, które są podłączone do zarządzalnego przełącznika, należy przypisać

Jak na diagramach sieciowych LAN oznaczane są punkty dystrybucyjne znajdujące się na różnych kondygnacjach budynku, zgodnie z normą PN-EN 50173?

Aby zapewnić bezpieczną komunikację terminalową z serwerem, powinno się skorzystać z połączenia z użyciem protokołu

Jakiego typu kopię zapasową należy wykonać, aby zarchiwizować wszystkie informacje, niezależnie od daty ich ostatniej archiwizacji?

Taśma drukująca stanowi kluczowy materiał eksploatacyjny w drukarce

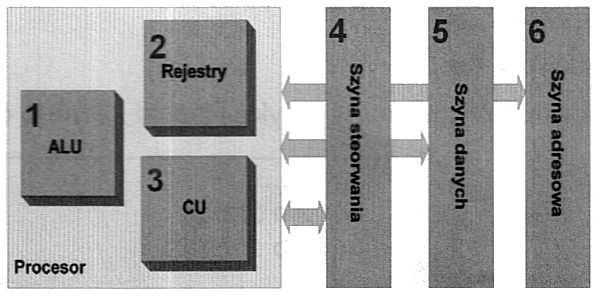

Na diagramie element odpowiedzialny za dekodowanie poleceń jest oznaczony liczbą

Aby uzyskać informacje na temat aktualnie działających procesów w systemie Linux, można użyć polecenia

Jak nazywa się protokół, który pozwala na ściąganie wiadomości e-mail z serwera?

Jakie parametry mierzy watomierz?

Aby podłączyć kabel w module Keystone, jakie narzędzie należy zastosować?

Jakie medium transmisyjne stosują myszki bluetooth do łączności z komputerem?

Jakie oznaczenie odnosi się do normy dotyczącej okablowania strukturalnego?

Obniżenie ilości jedynek w masce pozwala na zaadresowanie

W IPv6 odpowiednikiem adresu pętli zwrotnej jest adres

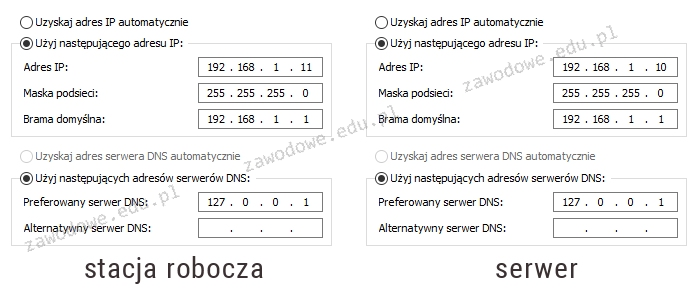

Na schemacie przedstawiono konfigurację protokołu TCP/IP pomiędzy serwerem a stacją roboczą. Na serwerze zainstalowano rolę DNS. Wykonanie polecenia ping www.cke.edu.pl na serwerze zwraca pozytywny wynik, natomiast na stacji roboczej jest on negatywny. Jakie zmiany należy wprowadzić w konfiguracji, aby usługa DNS na stacji funkcjonowała poprawnie?

Aby zabezpieczyć komputery w lokalnej sieci przed nieautoryzowanym dostępem oraz atakami typu DoS, konieczne jest zainstalowanie i skonfigurowanie

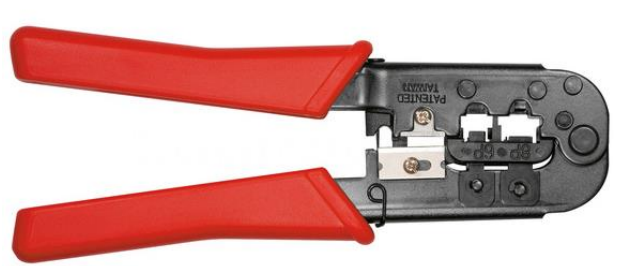

Jakie kable powinny być używane z narzędziem pokazanym na fotografii?

W systemie NTFS do zmiany nazwy pliku konieczne jest posiadanie uprawnienia

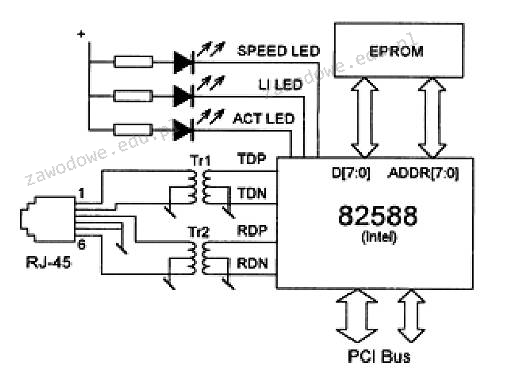

Jaką rolę pełnią elementy Tr1 i Tr2, które są widoczne na schemacie ilustrującym kartę sieciową Ethernet?

Podczas skanowania reprodukcji obrazu z magazynu, na skanie pojawiły się regularne wzory, zwane morą. Jaką funkcję skanera należy zastosować, aby pozbyć się mory?

Jakie narzędzie w wierszu poleceń służy do testowania oraz diagnostyki serwerów DNS?

Jaka jest maksymalna prędkość przesyłania danych w sieci lokalnej, w której wykorzystano przewód UTP kat.5e do budowy infrastruktury kablowej?

Jaki wydruk w systemie rodziny Linux uzyskamy po wprowadzeniu komendy

dr-x------ 2 root root 0 lis 28 12:39 .gvfs -rw-rw-r-- 1 root root 361016 lis 8 2012 history.dat -rw-r--r-- 1 root root 97340 lis 28 12:39 .ICEauthority drwxrwxr-x 5 root root 4096 paź 7 2012 .icedtea drwx------ 3 root root 4096 cze 27 18:40 .launchpadlib drwxr-xr-x 3 root root 4096 wrz 2 2012 .local

Jakie polecenie służy do przeprowadzania aktualizacji systemu operacyjnego Linux korzystającego z baz RPM?

Który aplet w panelu sterowania systemu Windows 7 pozwala na ograniczenie czasu korzystania z komputera przez użytkownika?

Metoda zwana rytownictwem dotyczy zasady działania plotera