Pytanie 1

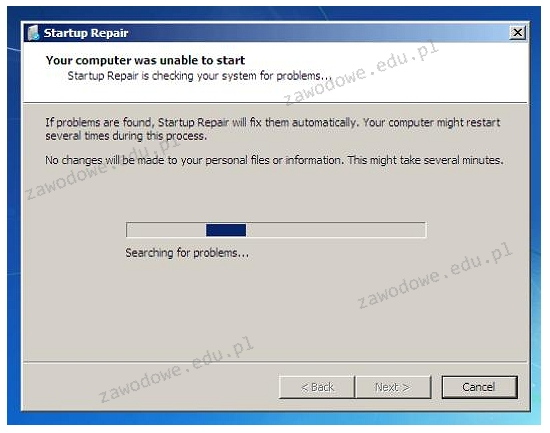

Komunikat, który pojawia się po uruchomieniu narzędzia do przywracania systemu Windows, może sugerować

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Komunikat, który pojawia się po uruchomieniu narzędzia do przywracania systemu Windows, może sugerować

Zatrzymując pracę na komputerze, możemy szybko wznowić działania po wybraniu w systemie Windows opcji

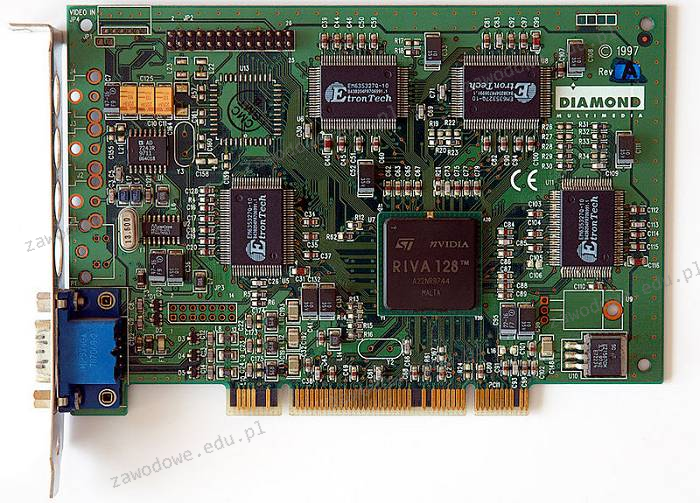

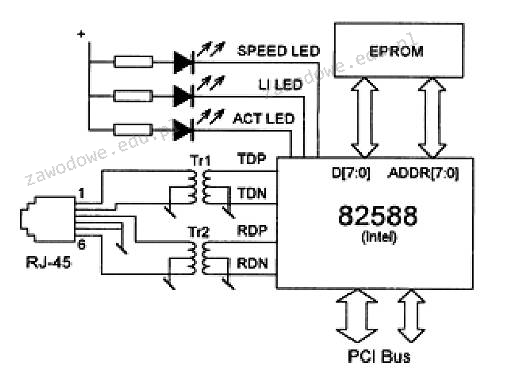

Na ilustracji ukazano kartę

Aby podłączyć kabel w module Keystone, jakie narzędzie należy zastosować?

Na ilustracji zaprezentowano układ

Czy bęben światłoczuły znajduje zastosowanie w drukarkach?

W celu kontrolowania przepustowości sieci, administrator powinien zastosować aplikację typu

Aby oddzielić komputery działające w sieci z tym samym adresem IPv4, które są podłączone do zarządzalnego przełącznika, należy przypisać

Urządzenie pokazane na ilustracji służy do zgrzewania wtyków

Jakiego rodzaju adresację stosuje protokół IPv6?

Czym jest MFT w systemie plików NTFS?

Jaki protokół jest używany przez komendę ping?

Który z symboli w systemach operacyjnych z rodziny Windows powinien być użyty przy udostępnianiu zasobu ukrytego w sieci?

Komunikat "BIOS checksum error" pojawiający się podczas uruchamiania komputera zazwyczaj wskazuje na

Jaką klasę adresów IP reprezentuje publiczny adres 130.140.0.0?

W usłudze Active Directory, konfigurację składającą się z jednej lub więcej domen, które dzielą wspólny schemat i globalny wykaz, nazywamy

Jakie napięcie jest obniżane z 230 V w zasilaczu komputerowym w standardzie ATX dla różnych podzespołów komputera?

Złośliwe programy komputerowe, które potrafią replikować się same i wykorzystują luki w systemie operacyjnym, a także mają zdolność modyfikowania oraz uzupełniania swojej funkcjonalności, nazywamy

Jakie oprogramowanie do wirtualizacji jest dostępne jako rola w systemie Windows Server 2012?

Zgodnie z ustawą z 14 grudnia 2012 roku o odpadach, wymagane jest

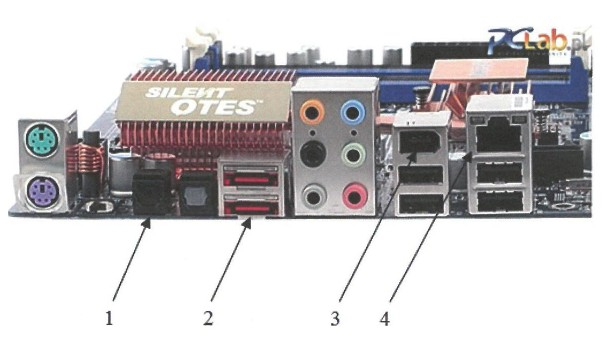

Który z portów na zaprezentowanej płycie głównej umożliwia podłączenie zewnętrznego dysku przez interfejs e-SATA?

W ramach zalecanych działań konserwacyjnych użytkownicy dysków SSD powinni unikać wykonywania

Który z protokołów służy do weryfikacji poprawności połączenia między dwoma hostami?

Jaką funkcję serwera z grupy Windows Server trzeba dodać, aby serwer mógł realizować usługi rutingu?

Jeśli adres IP komputera roboczego przyjmuje formę 176.16.50.10/26, to jaki jest adres rozgłoszeniowy oraz maksymalna liczba hostów w tej sieci?

Aby określić rozmiar wolnej oraz zajętej pamięci RAM w systemie Linux, można skorzystać z polecenia

Jak nazywa się translacja adresów źródłowych w systemie NAT routera, która zapewnia komputerom w sieci lokalnej dostęp do internetu?

Jaki parametr powinien być użyty do wywołania komendy netstat, aby pokazać statystykę interfejsu sieciowego (ilość wysłanych oraz odebranych bajtów i pakietów)?

Które z wymienionych oznaczeń wskazuje, że jest to kabel typu skrętka z podwójnym ekranowaniem?

Pamięć RAM ukazana na grafice jest instalowana w płycie głównej z gniazdem

Aby przekształcić zeskanowany obraz na tekst, należy użyć oprogramowania, które stosuje techniki

Jaką rolę pełnią elementy Tr1 i Tr2, które są widoczne na schemacie ilustrującym kartę sieciową Ethernet?

W systemie Windows 7, aby skopiować katalog c:\est wraz ze wszystkimi podkatalogami na zewnętrzny dysk, należy zastosować polecenie

Do pielęgnacji elementów łożyskowych oraz ślizgowych w urządzeniach peryferyjnych wykorzystuje się

Jaka jest maska dla adresu IP 192.168.1.10/8?

Na rysunku znajduje się graficzny symbol

Co oznacza kod BREAK odczytany przez układ elektroniczny klawiatury?

Elementem eksploatacyjnym drukarki laserowej jest wszystko oprócz

Jakie znaczenie ma parametr LGA 775 zawarty w dokumentacji technicznej płyty głównej?

To narzędzie może być wykorzystane do