Pytanie 1

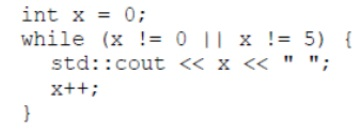

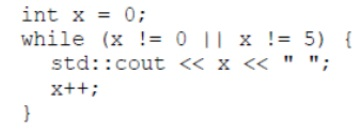

W zaprezentowanym fragmencie kodu występuje błąd logiczny. Na czym on polega?

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

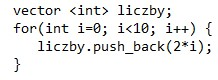

W zaprezentowanym fragmencie kodu występuje błąd logiczny. Na czym on polega?

Jakie wartości może przyjąć zmienna typu boolean?

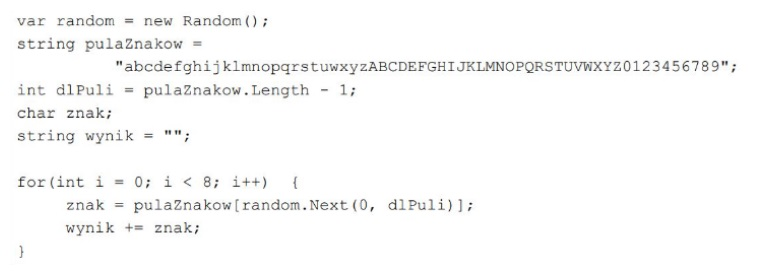

Zamieszczony kawałek kodu w języku C# tworzy hasło. Wskaż prawdziwe stwierdzenie dotyczące cech tego hasła?

Która z wymienionych sytuacji stanowi naruszenie praw autorskich?

W jednostce centralnej, za obliczenia na liczbach zmiennoprzecinkowych odpowiada

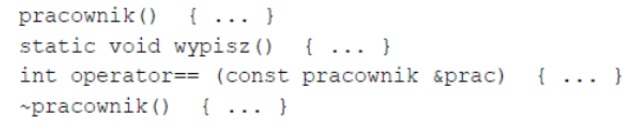

W klasie pracownik zdefiniowano opisane metody. Która z nich jest odpowiednia do dodania elementu diagnostycznego o treści: cout << "Obiekt został usunięty";

Wskaż typy numeryczne o stałej precyzji

Który z paradygmatów programowania najbardziej akcentuje dziedziczenie oraz polimorfizm?

Jak wygląda kod uzupełnienia do dwóch dla liczby -5 w formacie binarnym przy użyciu 8 bitów?

Która z metod zarządzania projektem jest oparta na przyrostach realizowanych w sposób iteracyjny?

W środowisku IDE przeznaczonym do tworzenia aplikacji okienkowych zdefiniowano okno Form1. Aby wprowadzić zmiany w ustawieniach, w kolejności: tytuł okna na górnym pasku, standardowy kursor na strzałkę oraz kolor tła okna, należy dostosować następujące pola w oknie Properties:

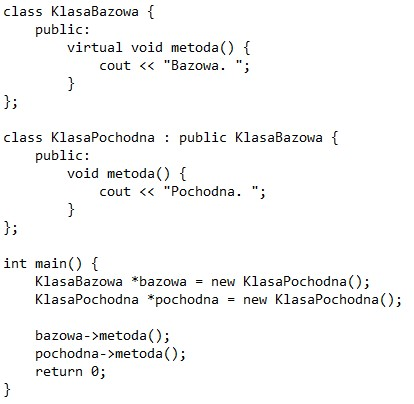

Jakie rezultaty pojawią się po uruchomieniu poniższego kodu napisanego w języku C++?

Który z poniższych aspektów najlepiej definiuje działanie e-sklepu?

Jakie informacje można uzyskać na temat metod w klasie Point?

Zapisany fragment w Pythonie ilustruje:

Jakie oprogramowanie służy do monitorowania błędów oraz zarządzania projektami?

Które z wymienionych stwierdzeń najcelniej opisuje proces uruchamiania aplikacji?

Który z poniższych przypadków stanowi test niefunkcjonalny?

Wykorzystanie typu DECIMAL w MySQL wymaga wcześniejszego określenia długości (liczby cyfr) przed oraz po przecinku. Jak należy to zapisać?

Jakie narzędzie wspiera tworzenie aplikacji desktopowych?

Zalecenia standardu WCAG 2.0 dotyczące percepcji koncentrują się na

Który z wymienionych parametrów dysku twardego ma największy wpływ na jego wydajność?

Jakie jest najważniejsze działanie w trakcie analizy wymagań klienta przed rozpoczęciem realizacji projektu aplikacji?

W dwóch przypadkach opisano mechanizm znany jako Binding. Jego celem jest

Aplikacje webowe stworzone z użyciem frameworka Angular lub biblioteki React, działające na standardowych portach, można uruchomić na lokalnym serwerze, wpisując w przeglądarkę

Która z wymienionych cech dotyczy klasy statycznej?

Programem służącym do monitorowania błędów oraz organizacji projektów jest:

Jakie są różnice między typem łańcuchowym a typem znakowym?

Jakie będą skutki wykonania podanego fragmentu kodu w języku C++?

Który z wymienionych poniżej przykładów stanowi system informacji przetwarzany przez system informatyczny?

Diagramem, który służy do śledzenia realizacji zadań przez członków zespołu projektowego, może być

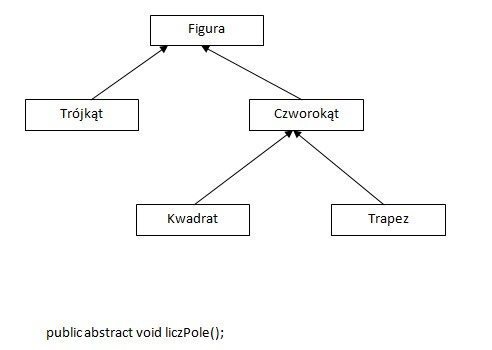

Przyjmując, że opisana hierarchia klas właściwie odzwierciedla figury geometryczne i każda figura ma zdefiniowaną metodę do obliczania pola, to w której klasie można znaleźć deklarację metody liczPole()?

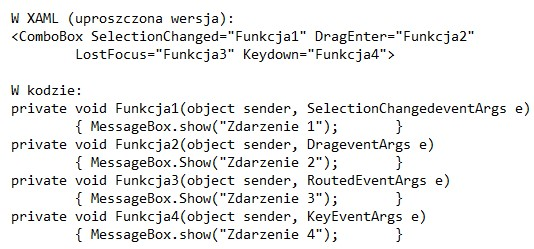

W programie desktopowym stworzono rozwijaną listę oraz przypisano cztery funkcje do obsługi zdarzeń tej kontrolki. Jaki komunikat pojawi się po dokonaniu wyboru w tej liście?

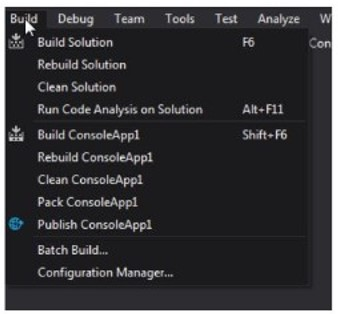

W środowisku do tworzenia aplikacji, gdzie przedstawiono menu, aby usunąć wszystkie pliki tymczasowe oraz wyniki projektu, należy wybrać opcję

Jakie z poniższych narzędzi wspomaga projektowanie interfejsu użytkownika w aplikacjach mobilnych?

Które z wymienionych pól klasy można zainicjalizować przed stworzeniem obiektu?

Jakie zagrożenie związane z użytkowaniem cyberprzestrzeni ma wpływ na zdrowie fizyczne?

Jakie określenie w programowaniu obiektowym odnosi się do "zmiennej klasy"?

Która z poniższych właściwości odnosi się do sieci bezprzewodowej?

Który z wymienionych algorytmów pracujących na tablicy jednowymiarowej ma złożoność obliczeniową O(n2)?