Pytanie 1

Która z grup w systemie Windows Server ma najniższe uprawnienia?

Wynik: 32/40 punktów (80,0%)

Wymagane minimum: 20 punktów (50%)

Która z grup w systemie Windows Server ma najniższe uprawnienia?

Który z zapisów adresu IPv4 z maską jest niepoprawny?

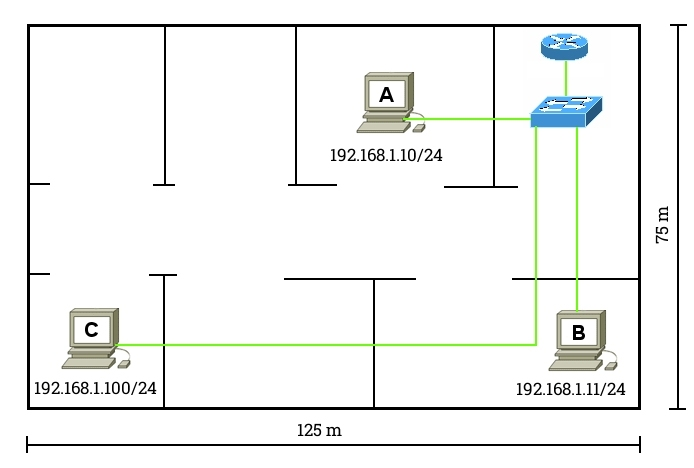

Na schemacie pokazano sieć LAN wykorzystującą okablowanie kategorii 6. Stacja robocza C nie może nawiązać połączenia z siecią. Jaki problem warstwy fizycznej może być przyczyną braku komunikacji?

Który rodzaj pracy Access Pointa jest używany, aby umożliwić urządzeniom bezprzewodowym dostęp do przewodowej sieci LAN?

Bezpośrednio po usunięciu istotnych plików z dysku twardego, użytkownik powinien

Kiedy użytkownik wprowadza w wierszu poleceń komendę ping www.onet.pl, otrzymuje komunikat: "Żądanie polecenia ping nie może znaleźć hosta www.onet.pl. Sprawdź nazwę i ponów próbę." Natomiast po wpisaniu polecenia ping 213.180.141.140 (adres IP serwera www.onet.pl) użytkownik otrzymuje odpowiedź z serwera. Jakie mogą być przyczyny tego zjawiska?

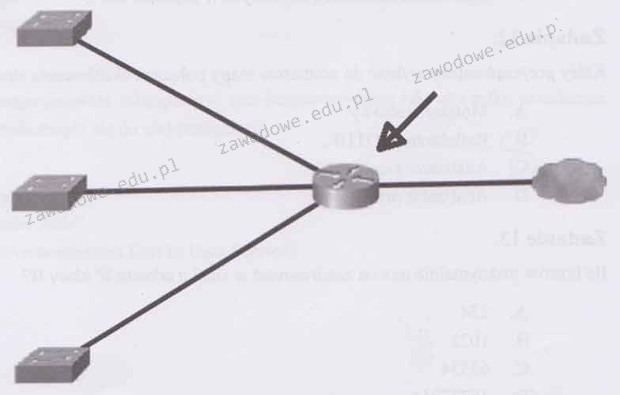

Którego urządzenia dotyczy strzałka na rysunku?

Które złącze w karcie graficznej nie stanowi interfejsu cyfrowego?

Narzędzia do dostosowywania oraz Unity Tweak Tool to aplikacje w systemie Linux przeznaczone do

W środowisku Linux uruchomiono skrypt przy użyciu dwóch argumentów. Uzyskanie dostępu do wartości drugiego argumentu z wnętrza skryptu możliwe jest przez

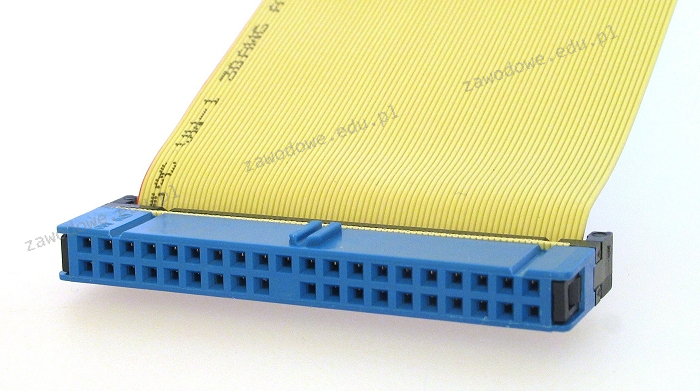

Na ilustracji przedstawiono taśmę (kabel) złącza

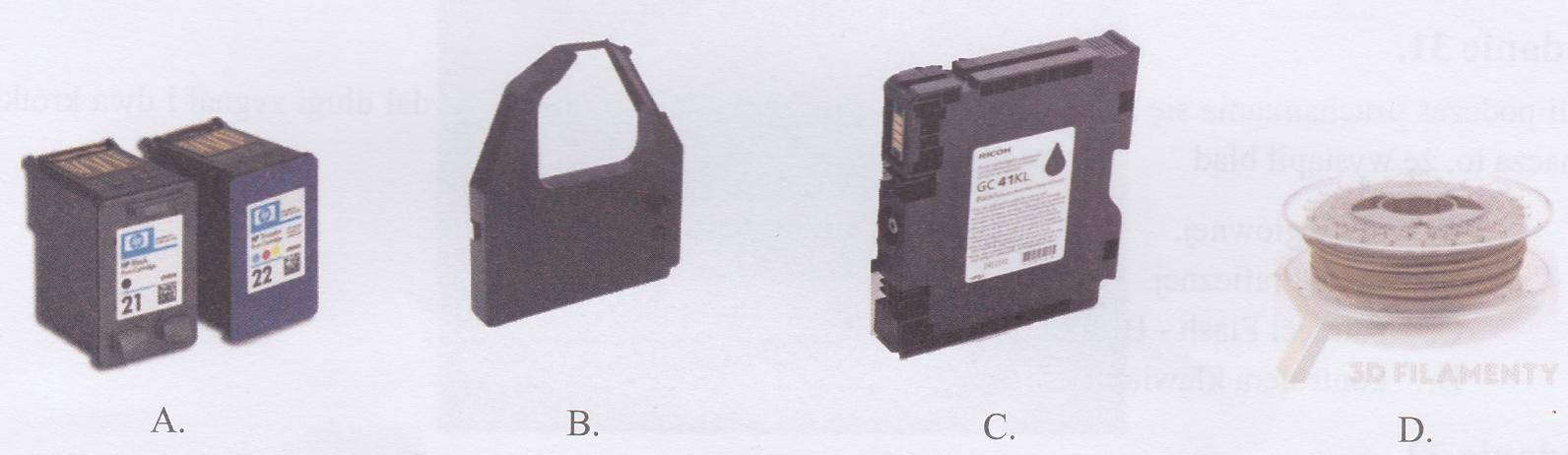

Wskaż ilustrację przedstawiającą materiał eksploatacyjny charakterystyczny dla drukarek żelowych?

Początkowe znaki heksadecymalne adresu IPv6 przeznaczonego do link-local to

Aby osiągnąć optymalną prędkość przesyłu danych, gdy domowy ruter działa w paśmie 5 GHz, do laptopa należy zainstalować kartę sieciową bezprzewodową obsługującą standard

Rodzajem pamięci RAM, charakteryzującym się minimalnym zużyciem energii, jest

CommView oraz WireShark to aplikacje wykorzystywane do

Urządzenie przedstawione na ilustracji, wraz z podanymi danymi technicznymi, może być zastosowane do pomiarów systemów okablowania

Podaj polecenie w systemie Linux, które umożliwia określenie aktualnego katalogu użytkownika.

Jakie z podanych urządzeń stanowi część jednostki centralnej?

Który kabel powinien być użyty do budowy sieci w lokalach, gdzie występują intensywne pola zakłócające?

Termin gorącego podłączenia (hot-plug) wskazuje, że podłączane urządzenie działa

Która kopia w procesie archiwizacji plików pozostawia oznaczenie archiwizacji?

W systemie oktalnym liczba heksadecymalna 1E2F16 ma zapis w postaci

Dane z HDD, którego sterownik silnika SM jest uszkodzony, można odzyskać

NOWY, GOTOWY, OCZEKUJĄCY oraz AKTYWNY to

Pomiar strukturalnego okablowania metodą Permanent Link polega na

Aby poprawić bezpieczeństwo zasobów sieciowych, administrator sieci komputerowej w firmie został zobowiązany do podziału istniejącej lokalnej sieci komputerowej na 16 podsieci. Pierwotna sieć miała adres IP 192.168.20.0 z maską 255.255.255.0. Jaką maskę sieci powinien zastosować administrator?

Martwy piksel, będący defektem monitorów LCD, to punkt, który trwa niezmiennie w kolorze

Podczas uruchamiania komputera wyświetla się komunikat CMOS checksum error press F1 to continue press DEL to setup. Naciśnięcie klawisza DEL spowoduje

Wyższą efektywność aplikacji multimedialnych w systemach z rodziny Windows zapewnia technologia

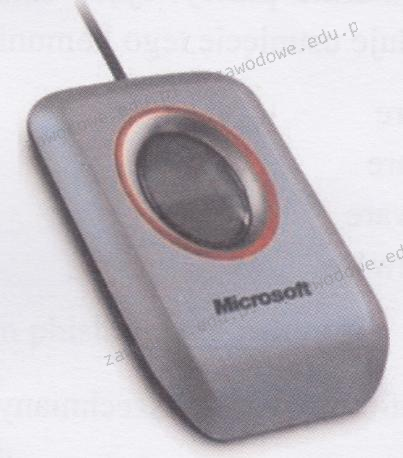

Urządzeniem peryferyjnym pokazanym na ilustracji jest skaner biometryczny, który wykorzystuje do identyfikacji

Która z usług umożliwia centralne zarządzanie identyfikacjami, uprawnieniami oraz zasobami w sieci?

Jaką cechę posiada przełącznik sieciowy?

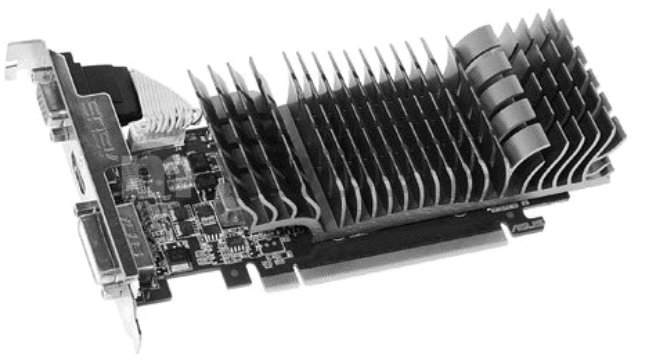

Karta rozszerzeń zaprezentowana na rysunku ma system chłodzenia

Na ilustracji przedstawiono sieć komputerową w danej topologii

Port zgodny z standardem RS-232, działający w trybie asynchronicznym, to

Transmisja w standardzie 100Base-T korzysta z kabli skrętkowych, które mają

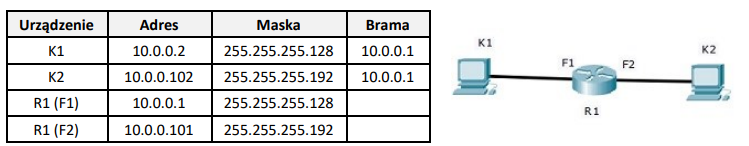

Komputery K1 i K2 nie są w stanie nawiązać komunikacji. Adresy urządzeń zostały przedstawione w tabeli. Co należy zmienić, aby przywrócić połączenie w sieci?

W sieciach bezprzewodowych typu Ad-Hoc IBSS (Independent Basic Service Set) wykorzystywana jest topologia fizyczna

Skrypt o nazwie wykonaj w systemie Linux zawiera: echo -n "To jest pewien parametr " echo $? Wykonanie poleceń znajdujących się w pliku spowoduje wyświetlenie podanego tekstu oraz