Pytanie 1

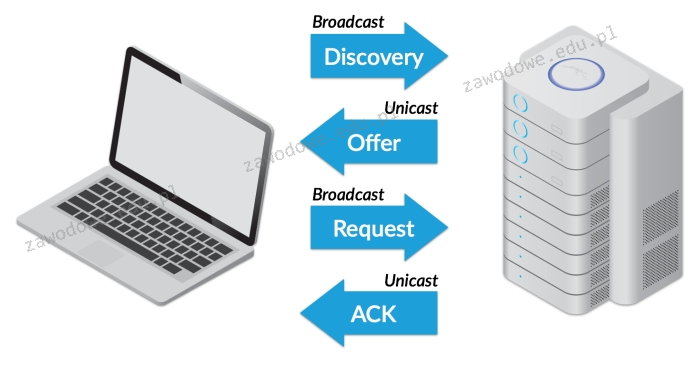

Którego protokołu działanie zostało zaprezentowane na diagramie?

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Którego protokołu działanie zostało zaprezentowane na diagramie?

Jakie protokoły przesyłają regularne kopie tablic routingu do sąsiednich ruterów, nie zawierając pełnych informacji o odległych urządzeniach routujących?

Który komponent mikroprocesora odpowiada m.in. za odczytywanie instrukcji z pamięci oraz generowanie sygnałów kontrolnych?

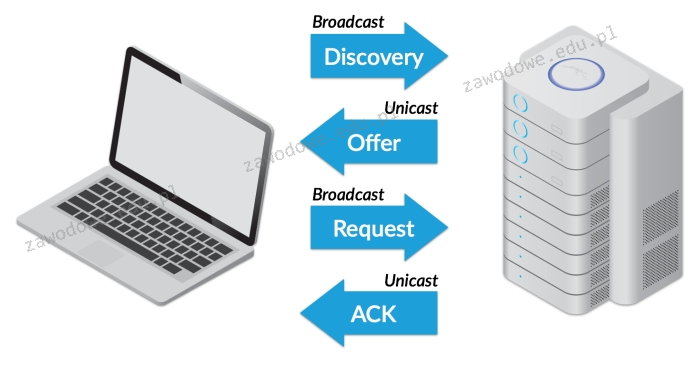

Element systemu komputerowego przedstawiony na ilustracji to

Jakie narzędzie należy zastosować do podłączenia zaszycia kabla w module Keystone?

Jakie polecenie należy zastosować w konsoli odzyskiwania systemu Windows, aby poprawić błędne zapisy w pliku boot.ini?

Jakiego parametru wymaga konfiguracja serwera DHCP?

Jaka będzie suma liczb binarnych 1010 oraz 111, gdy przeliczymy ją na system dziesiętny?

Internet Relay Chat (IRC) to protokół wykorzystywany do

Organizacja zajmująca się normalizacją na świecie, która stworzyła 7-warstwowy Model Referencyjny Otwartej Architektury Systemowej, to

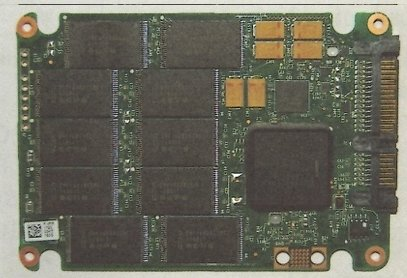

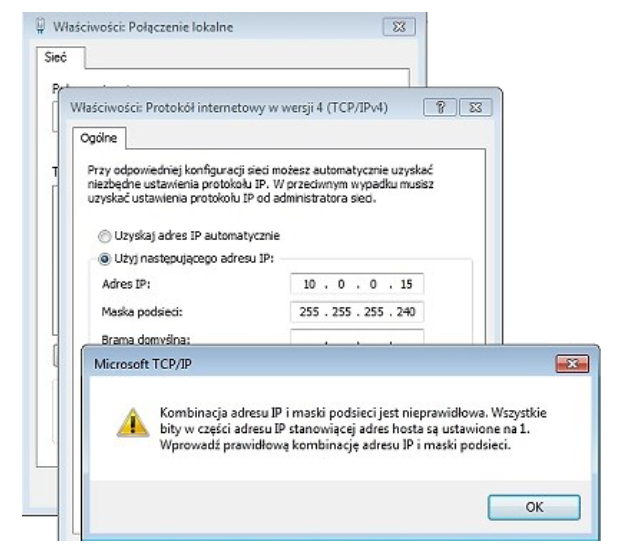

Na ilustracji widoczny jest komunikat, który pojawia się po wprowadzeniu adresu IP podczas ustawiania połączenia sieciowego na komputerze. Adres IP podany przez administratora to adres IP

Jakie oznaczenie nosi wtyk powszechnie znany jako RJ45?

Jakie zakresy adresów IPv4 mogą być używane jako adresy prywatne w lokalnej sieci?

Który z parametrów należy użyć w poleceniu netstat, aby uzyskać statystyki interfejsu sieciowego dotyczące liczby przesłanych oraz odebranych bajtów i pakietów?

Jaki adres IPv4 identyfikuje urządzenie funkcjonujące w sieci o adresie 14.36.64.0/20?

Użytkownik systemu Linux, który pragnie usunąć konto innego użytkownika wraz z jego katalogiem domowym, powinien wykonać polecenie

Jak nazywa się interfejs wewnętrzny w komputerze?

Jaki typ zabezpieczeń w sieciach WiFi oferuje najwyższy poziom ochrony?

Aby monitorować przesył danych w sieci komputerowej, należy wykorzystać program klasy

Protokół ARP (Address Resolution Protocol) pozwala na przekształcanie logicznych adresów z warstwy sieciowej na fizyczne adresy z warstwy

Niskopoziomowe formatowanie dysku IDE HDD polega na

Jakie narzędzie służy do obserwacji zdarzeń w systemie Windows?

Który z protokołów umożliwia szyfrowane połączenia?

Główny sposób zabezpieczania danych w sieciach komputerowych przed dostępem nieautoryzowanym to

Osoba korzystająca z systemu Linux, chcąc zweryfikować dysk twardy pod kątem obecności uszkodzonych sektorów, ma możliwość skorzystania z programu

Jakim adresem IPv6 charakteryzuje się autokonfiguracja łącza?

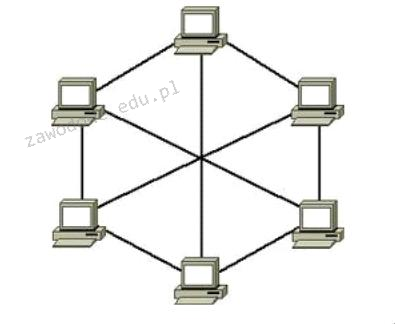

Schemat ilustruje fizyczną strukturę

Jaką pamięć RAM można użyć z płytą główną GIGABYTE GA-X99-ULTRA GAMING/ X99/ 8x DDR4 2133, ECC, obsługującą maksymalnie 128GB, 4x PCI-E 16x, RAID, USB 3.1, S-2011-V3/ATX?

Najskuteczniejszym sposobem na ochronę komputera przed wirusami jest zainstalowanie

Jaką nazwę powinien mieć identyfikator, aby urządzenia w sieci mogły działać w danej sieci bezprzewodowej?

Aby zapewnić bezpieczną komunikację terminalową z serwerem, powinno się skorzystać z połączenia z użyciem protokołu

Na diagramie zaprezentowano strukturę

Jakie są zasadnicze różnice pomiędzy poleceniem ps a poleceniem top w systemie Linux?

Aby zabezpieczyć system przed oprogramowaniem mającym możliwość reprodukcji, konieczne jest zainstalowanie

Na przedstawionym schemacie urządzeniem, które łączy komputery, jest

Na płycie głównej z chipsetem Intel 865G

Jak nazywa się topologia fizyczna, w której wszystkie urządzenia końcowe są bezpośrednio połączone z jednym punktem centralnym, takim jak koncentrator lub przełącznik?

W systemie Linux uruchomiono skrypt z czterema argumentami. Jak można uzyskać dostęp do listy wszystkich wartości w skrypcie?

Czy możesz wskazać, jak wygląda zapis maski podsieci /23 w systemie dziesiętnym, wiedząc, że pierwsze 23 bity z 32-bitowej liczby binarnej to jedynki, a pozostałe to zera? Każdemu z kolejnych 8 bitów odpowiada jedna liczba dziesiętna?

Symbol "LGA 775" obecny w dokumentacji technicznej płyty głównej wskazuje na typ gniazda dla procesorów: