Pytanie 1

Który z komponentów komputera, gdy zasilanie jest wyłączone, zachowuje program inicjujący uruchamianie systemu operacyjnego?

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Który z komponentów komputera, gdy zasilanie jest wyłączone, zachowuje program inicjujący uruchamianie systemu operacyjnego?

Dokumentacja końcowa dla planowanej sieci LAN powinna między innymi zawierać

Symbol graficzny przedstawiony na rysunku wskazuje na opakowanie

W systemie Linux narzędzie iptables jest wykorzystywane do

Jaki port na tylnym panelu płyty głównej jest w dokumentacji określany jako port zgodny z normą RS232C?

Główną metodą ochrony sieci komputerowej przed zewnętrznymi atakami jest wykorzystanie

Wskaź na zakres adresów IP klasy A, który jest przeznaczony do prywatnej adresacji w sieciach komputerowych?

Który protokół zamienia adresy IP na adresy MAC, używane w sieciach Ethernet?

Martwy piksel, będący defektem monitorów LCD, to punkt, który trwa niezmiennie w kolorze

Aby połączyć dwa przełączniki oddalone o 200 m i zapewnić minimalną przepustowość 200 Mbit/s, powinno się użyć

Czym jest serwer poczty elektronicznej?

Jaką liczbę naturalną reprezentuje zapis 41 w systemie szesnastkowym w systemie dziesiętnym?

W systemie binarnym liczba 51(10) przyjmuje formę

Jakie pole znajduje się w nagłówku protokołu UDP?

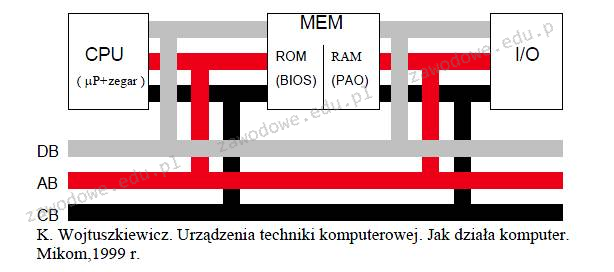

Jakiego rodzaju fizyczna topologia sieci komputerowej jest zobrazowana na rysunku?

Aby wymusić na użytkownikach lokalnych systemów z rodziny Windows Server regularną zmianę haseł oraz stosowanie haseł o odpowiedniej długości, które spełniają kryteria złożoności, należy ustawić

Oznaczenie CE świadczy o tym, że

Który adres IP reprezentuje hosta działającego w sieci o adresie 192.168.160.224/28?

Aby stworzyć bezpieczny wirtualny tunel pomiędzy dwoma komputerami korzystającymi z Internetu, należy użyć technologii

Jakie porty powinny być odblokowane w firewallu komputera, aby uzyskać dostęp do zainstalowanej usługi FTP?

Który z podanych adresów IPv4 stanowi adres publiczny?

Sieć lokalna posiada adres IP 192.168.0.0/25. Który adres IP odpowiada stacji roboczej w tej sieci?

Jakiego rodzaju wkręt powinno się zastosować do przymocowania napędu optycznego o szerokości 5,25" w obudowie, która wymaga użycia śrub do mocowania napędów?

Aby podnieść wydajność komputera w grach, karta graficzna Sapphire Radeon R9 FURY OC, 4GB HBM (4096 Bit), HDMI, DVI, 3xDP została wzbogacona o technologię

Jaką maksymalną prędkość transferu danych umożliwia interfejs USB 3.0?

Dysk zewnętrzny 3,5" o pojemności 5 TB, używany do archiwizacji lub wykonywania kopii zapasowych, wyposażony jest w obudowę z czterema interfejsami komunikacyjnymi do wyboru. Który z tych interfejsów powinien być użyty do podłączenia do komputera, aby uzyskać najwyższą prędkość transferu?

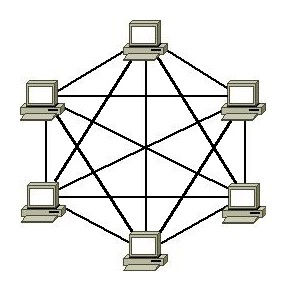

Rysunek ilustruje sposób działania drukarki

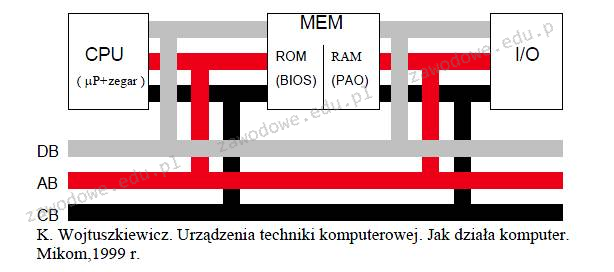

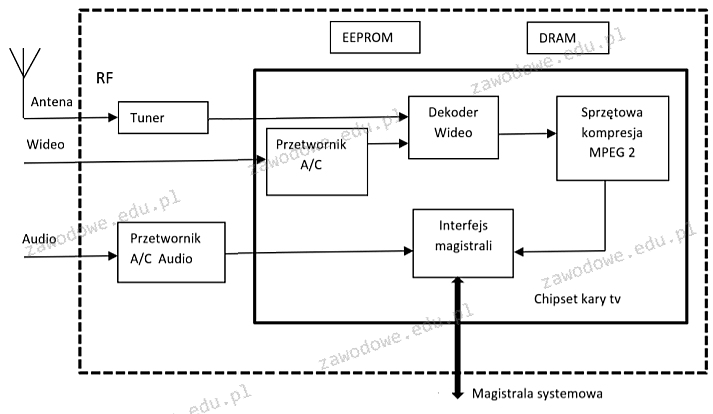

Na ilustracji zaprezentowano schemat blokowy karty

W topologii gwiazdy każde urządzenie działające w sieci jest

Adres IP jest przypisywany przełącznikowi warstwy drugiej w celu

Jaką licencję ma wolne i otwarte oprogramowanie?

Pamięć podręczna Intel Smart Cache, która znajduje się w procesorach wielordzeniowych, takich jak Intel Core Duo, to pamięć

Która norma określa parametry transmisji dla komponentów kategorii 5e?

Podaj właściwe przyporządkowanie usługi z warstwy aplikacji oraz standardowego numeru portu, na którym ta usługa działa?

W jakim typie skanera stosuje się fotopowielacze?

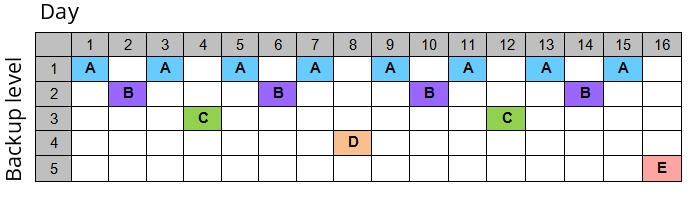

Strategia przedstawiona w diagramie dla tworzenia kopii zapasowych na nośnikach jest znana jako

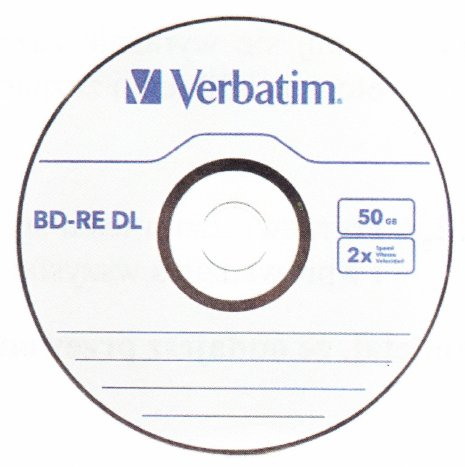

Aby nagrać dane na nośniku przedstawionym na ilustracji, konieczny jest odpowiedni napęd

Liczba 10011001100 w systemie heksadecymalnym przedstawia się jako

W którym katalogu w systemie Linux można znaleźć pliki zawierające dane o urządzeniach zainstalowanych w komputerze, na przykład pamięci RAM?

Korzystając z polecenia taskmgr, użytkownik systemu Windows może