Pytanie 1

Bez uzyskania zgody właściciela praw autorskich do oprogramowania, jego legalny użytkownik, zgodnie z ustawą o prawie autorskim i prawach pokrewnych, co może uczynić?

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Bez uzyskania zgody właściciela praw autorskich do oprogramowania, jego legalny użytkownik, zgodnie z ustawą o prawie autorskim i prawach pokrewnych, co może uczynić?

Taśma drukarska stanowi kluczowy materiał eksploatacyjny w przypadku drukarki

Program fsck jest stosowany w systemie Linux do

Jaką maksymalną długość kabla typu skrętka pomiędzy panelem krosowniczym a gniazdem abonenckim przewiduje norma PN-EN 50174-2?

Aby zminimalizować wpływ zakłóceń elektromagnetycznych na przesyłany sygnał w tworzonej sieci komputerowej, jakie rozwiązanie należy zastosować?

Jakiego rodzaju papieru należy użyć, aby wykonać "naprasowankę" na T-shircie z własnym zdjęciem przy pomocy drukarki atramentowej?

Za co odpowiada protokół DNS?

Który protokół jest wykorzystywany do konwersji między adresami IP publicznymi a prywatnymi?

Aby osiągnąć przepustowość wynoszącą 4 GB/s w obie strony, konieczne jest zainstalowanie w komputerze karty graficznej korzystającej z interfejsu

Urządzenie pokazane na ilustracji służy do zgrzewania wtyków

Drugi monitor CRT, który jest podłączony do komputera, ma zastosowanie do

Poprawę jakości skanowania można osiągnąć poprzez zmianę

Zestaw dodatkowy, który zawiera strzykawkę z cieczą, igłę oraz rękawice ochronne, jest przeznaczony do napełniania pojemników z medium drukującym w drukarkach

Serwis serwerowy, który pozwala na udostępnianie usług drukowania w systemie Linux oraz plików dla stacji roboczych Windows, to

Drukarka ma przypisany stały adres IP 172.16.0.101 oraz maskę 255.255.255.0. Jaki adres IP powinien być ustawiony dla komputera, aby nawiązać komunikację z drukarką w lokalnej sieci?

Pomiar strukturalnego okablowania metodą Permanent Link polega na

Instalacja systemów Linuks oraz Windows 7 przebiegła bez żadnych problemów. Systemy zainstalowały się poprawnie z domyślnymi ustawieniami. Na tym samym komputerze, przy tej samej konfiguracji, podczas instalacji systemu Windows XP pojawił się komunikat o braku dysków twardych, co może sugerować

Jakie materiały eksploatacyjne wykorzystuje się w rzutniku multimedialnym?

Który z podanych adresów IPv4 stanowi adres publiczny?

Jakie polecenie w systemach z rodziny Windows Server umożliwia administratorowi przekierowanie komputerów do określonej jednostki organizacyjnej w ramach usług katalogowych?

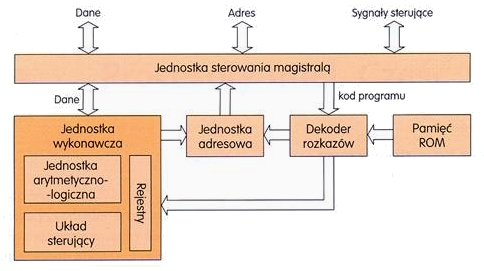

Na ilustracji przedstawiony jest schemat konstrukcji logicznej

Nośniki informacji, takie jak dyski twarde, zapisują dane w jednostkach zwanych sektorami, które mają wielkość

Aby zapewnić łączność urządzenia mobilnego z komputerem za pośrednictwem interfejsu Bluetooth, konieczne jest

Który z protokołów przesyła datagramy użytkownika BEZ GWARANCJI ich dostarczenia?

Użytkownik uszkodził płytę główną z gniazdem procesora AM2. Uszkodzoną płytę można wymienić na model z gniazdem, nie zmieniając procesora i pamięci

Rodzaj systemu plików, który w systemie Windows pozwala na kompresję danych oraz przydzielanie uprawnień do plików i folderów, to

Adres MAC (Medium Access Control Address) stanowi fizyczny identyfikator interfejsu sieciowego Ethernet w obrębie modelu OSI

Jakie polecenie należy wykorzystać w systemie Windows, aby usunąć bufor nazw domenowych?

W lokalnej sieci udostępniono folder o nazwie egzamin jako udział specjalny, który znajduje się na komputerze oznaczonym jako SERWER_2 w głównym katalogu dysku C:. Jakie powinno być wyrażenie dostępu do katalogu egzamin, gdzie znajduje się folder główny dla konta użytkownika o danym loginie?

Funkcja Intel Turbo Boost w mikroprocesorze umożliwia

Jak w systemie Windows Professional można ustalić czas działania drukarki oraz jej uprawnienia do drukowania?

Jakie właściwości topologii fizycznej sieci zostały przedstawione w poniższej ramce?

Usługa umożliwiająca przechowywanie danych na zewnętrznym serwerze, do którego dostęp możliwy jest przez Internet to

W komputerze połączonym z Internetem, w oprogramowaniu antywirusowym aktualizację bazy wirusów powinno się przeprowadzać minimum

Który z poniższych zapisów stanowi właściwy adres w wersji IPv6?

Jeżeli rozmiar jednostki alokacji wynosi 1024 bajty, to ile klastrów zajmą pliki umieszczone w tabeli na dysku?

| Nazwa | Wielkość |

|---|---|

| Ala.exe | 50 B |

| Dom.bat | 1024 B |

| Wirus.exe | 2 kB |

| Domes.exr | 350 B |

Zasilacz UPS o mocy nominalnej 480 W nie powinien być używany do zasilania

Użytkownik systemu Windows może logować się na każdym komputerze w sieci, korzystając z profilu, który jest przechowywany na serwerze i może być zmieniany przez użytkownika. Jak nazywa się ten profil?

Układy sekwencyjne stworzone z grupy przerzutników, zazwyczaj synchronicznych typu D, wykorzystywane do magazynowania danych, to

Thunderbolt jest typem interfejsu: