Pytanie 1

Adware jest oprogramowaniem

Wynik: 37/40 punktów (92,5%)

Wymagane minimum: 20 punktów (50%)

Adware jest oprogramowaniem

Jeżeli sieć 172.16.6.0/26 podzieli się na dwie równe podsieci, to ile hostów będzie można zaadresować w każdej z tych podsieci?

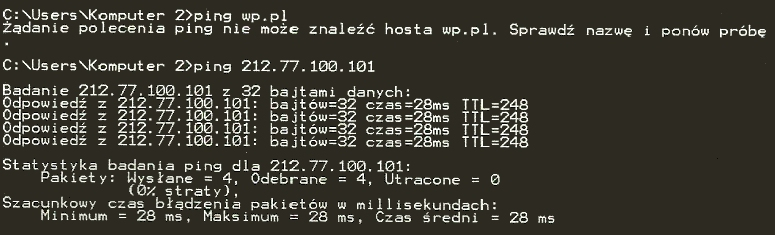

Użytkownik komputera testujący połączenia sieciowe poleceniem ping otrzymał wynik jak na rysunku. Co jest przyczyną braku odpowiedzi serwera przy pierwszej probie, przy założeniu, że domena wp.pl ma adres 212.77.100.101?

Który zapis jest maską podsieci dla adresu IP 217.152.128.100/25?

Do wykonania kopii danych na dysk USB w systemie Linux stosuje się polecenie

Która wersja systemu operacyjnego Windows Server 2008 posiada najbardziej okrojony interfejs graficzny?

Urządzenie typu Plug and Play, podłączone do komputera po raz kolejny, jest rozpoznawane na podstawie

Przypisanie licencji oprogramowania do jednego komputera lub jego podzespołów jest cechą licencji

Maska dla adresu IP 192.168.1.10/8 ma postać

Który system plików należy wybrać podczas instalacji systemu Linux?

Program fsck jest wykorzystywany w systemie Linux do

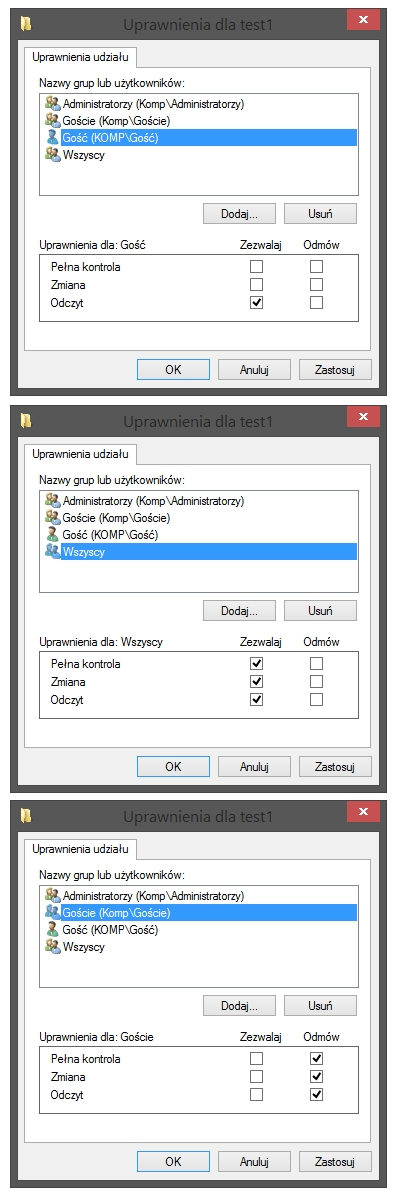

Użytkownik Gość należy do grupy Goście. Grupa Goście należy do grupy Wszyscy. Wskaż uprawnienia udziału użytkownika Gość do folderu test1:

Funkcję S.M.A.R.T. dysku twardego odpowiadającą za aktywność mechanizmu monitoringu i wczesnego ostrzegania przed usterkami można aktywować poprzez

Który program NIE umożliwia testowania sieci komputerowej w celu identyfikacji usterek?

Który typ złącza nie jest stosowany w okablowaniu światłowodowym?

Wskaż domyślną maskę dla adresów IP klasy B.

Jak nazywamy atak na sieć komputerową polegający na przechwytywaniu pakietów przesyłanych w sieci?

Standard IEEE 802.11 definiuje sieci

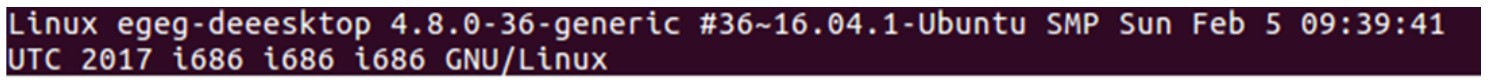

Aby wyświetlić przedstawioną informację o systemie Linux w terminalu, należy użyć polecenia

Oznaczenie wtyku zwanego popularnie RJ45 to

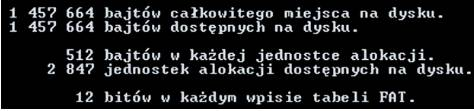

Określ wielkość klastra na podstawie zamieszczonego fragmentu komunikatu systemu WINDOWS wyświetlonego po zakończeniu działania programu format a:

Który wymieniony protokół zapewnia korzystanie z szyfrowanego połączenia ze stroną internetową?

Którego wkrętu należy użyć, aby zamocować napęd optyczny o szerokości 5,25" w obudowie wymagającej przykręcania napędów?

Komputer ma podłączoną mysz bezprzewodową, a kursor podczas pracy nie porusza się płynnie, "skacze" po ekranie. Przyczyną usterki urządzenia może być

Polecenie md w wierszu poleceń Windows służy do

Dysk zewnętrzny 3,5 cala o pojemności 5 TB, służący do przechowywania lub tworzenia kopii zapasowych, posiada obudowę z czterema interfejsami komunikacyjnymi do wyboru. Który z tych interfejsów należy wykorzystać do połączenia z komputerem, aby uzyskać największą prędkość transmisji?

Adware jest oprogramowaniem

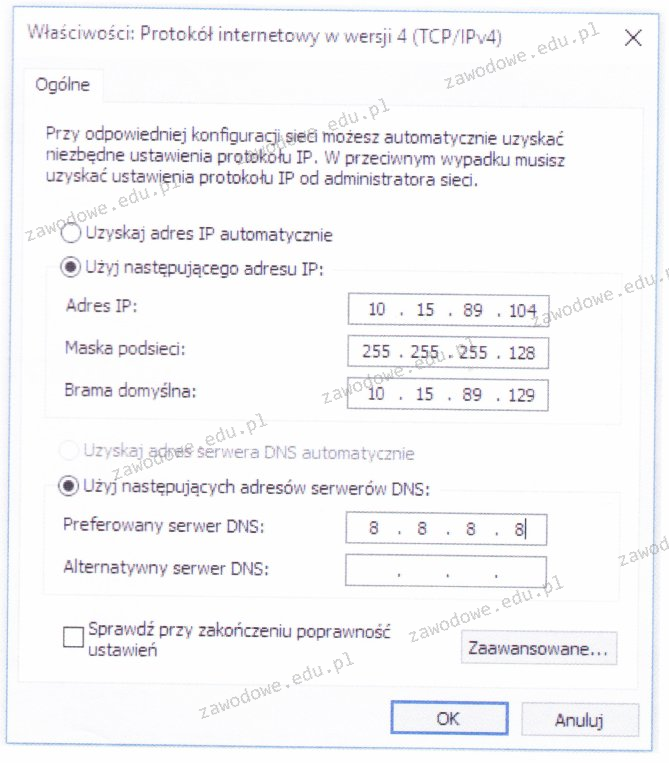

Rysunek przedstawia konfigurację karty sieciowej dla urządzenia o adresie IP 10.15.89.104/25. Wynika z niego, że

Urządzenie, na którym można dokonać konfiguracji sieci VLAN, to

Który protokół wykorzystują komputery do powiadomienia rutera o chęci przyłączenia się lub odejścia z określonej grupy rozgłoszeniowej?

Przynależność komputera do konkretnej sieci wirtualnej NIE może być określona na podstawie

Zużyte kasety od drukarek należy

Aby chronić komputery w sieci lokalnej przed nieautoryzowanym dostępem oraz atakami typu DoS należy zainstalować i skonfigurować

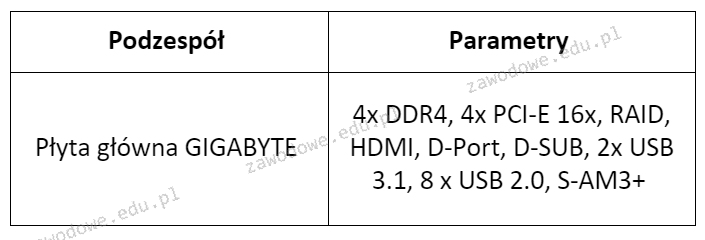

Wskaż podzespół niekompatybilny z płytą główną o przedstawionych w tabeli parametrach

Który adres IPv4 określa urządzenie pracujące w sieci o adresie 14.36.64.0/20?

Za przydzielenie czasu procesora do określonych zadań odpowiada

Technika zwana rytownictwem odnosi się do zasady działania plotera

System oświetlenia oparty o trójkolorowe diody LED wykorzystują skanery typu

Przyczyną awarii drukarki igłowej może być usterka

W ramce zamieszczono opis technologii