Pytanie 1

Aby zapobiec uszkodzeniu układów scalonych, podczas konserwacji sprzętu komputerowego należy używać

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Aby zapobiec uszkodzeniu układów scalonych, podczas konserwacji sprzętu komputerowego należy używać

Jaki rodzaj fizycznej topologii w sieciach komputerowych jest pokazany na ilustracji?

Kluczowy sposób zabezpieczenia danych w sieci komputerowej przed nieautoryzowanym dostępem to

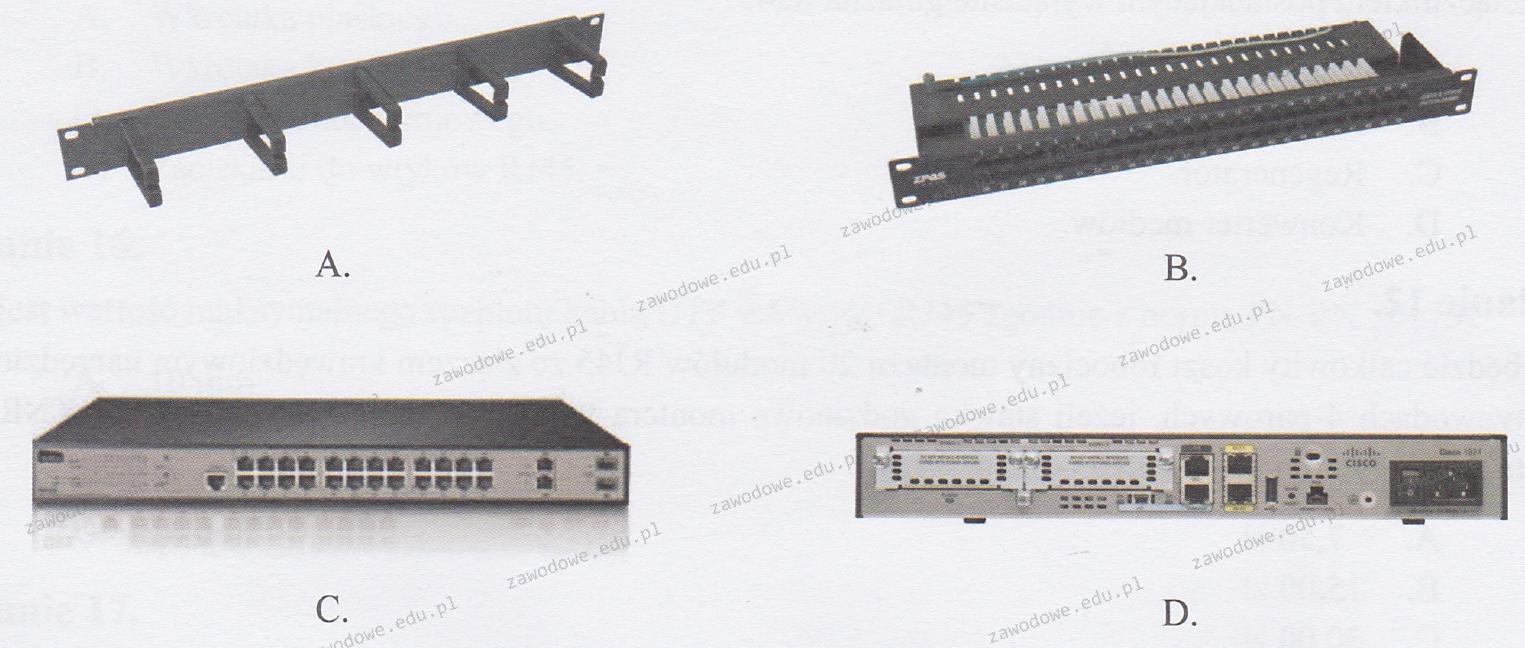

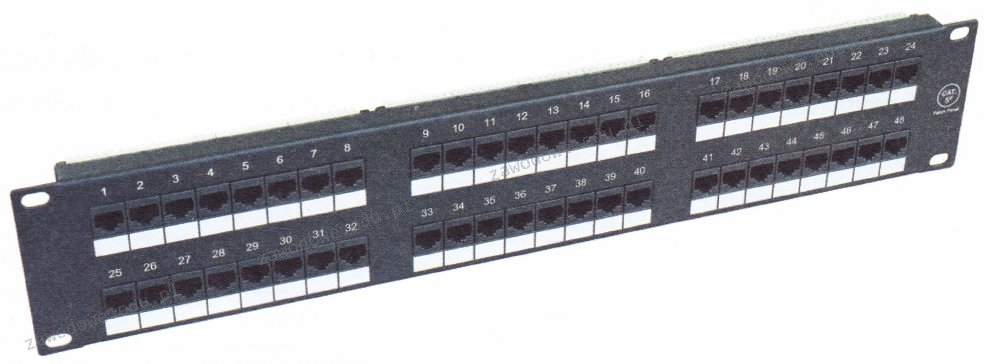

Na którym obrazku przedstawiono panel krosowniczy?

Aby połączyć dwa przełączniki oddalone o 200 m i osiągnąć minimalną przepustowość 200 Mbit/s, jakie rozwiązanie należy zastosować?

Ile elektronów jest zgromadzonych w matrycy LCD?

W przedsiębiorstwie zainstalowano pięć komputerów z adresami kart sieciowych zawartymi w tabeli. W związku z tym można wyróżnić

| Adres IP | Maska |

|---|---|

| 10.1.61.10 | 255.255.0.0 |

| 10.1.61.11 | 255.255.0.0 |

| 10.3.63.20 | 255.255.0.0 |

| 10.3.63.21 | 255.255.0.0 |

| 10.5.63.10 | 255.255.0.0 |

ARP (Adress Resolution Protocol) jest protokołem, który umożliwia przekształcenie adresu IP na

Które z urządzeń sieciowych jest przedstawione na grafice?

Serwer zajmuje się rozgłaszaniem drukarek w sieci, organizowaniem zadań do wydruku oraz przydzielaniem uprawnień do korzystania z drukarek

Gdzie w dokumencie tekstowym Word umieszczony jest nagłówek oraz stopka?

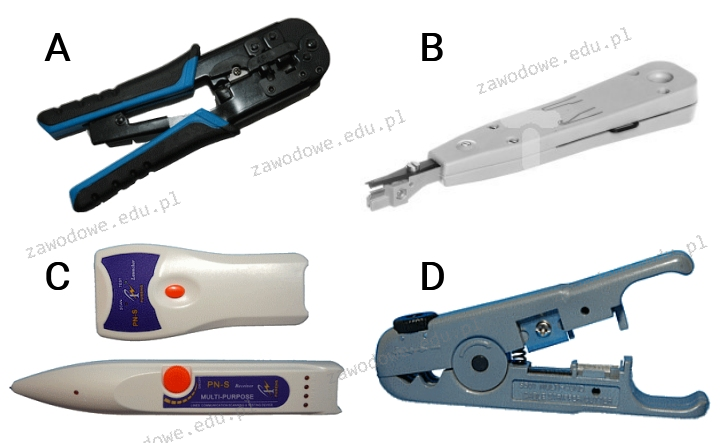

Jakie urządzenie jest używane do mocowania pojedynczych żył kabla miedzianego w złączach?

Oblicz całkowity koszt za realizację poniższych czynności serwisowych, przy założeniu, że stawka za jedną roboczogodzinę wynosi 120,00 zł netto, a podatek VAT wynosi 23%.

| LP | Zrealizowane czynności serwisowe | Ilość roboczogodzin |

|---|---|---|

| 1. | Diagnozowanie usterki | 0,2 |

| 2. | Wymiana zasilacza | 0,5 |

| 3. | Przygotowanie drukarki do eksploatacji | 0,6 |

| 4. | Konserwacja urządzenia drukującego | 1,0 |

| 5. | Sprawdzanie po zakończeniu naprawy | 0,2 |

Jaka jest maksymalna ilość pamięci RAM w GB, do której może uzyskać dostęp 32-bitowa wersja systemu Windows?

Protokół, który pozwala urządzeniom na uzyskanie od serwera informacji konfiguracyjnych, takich jak adres IP bramy sieciowej, to

Drukarka ma przypisany stały adres IP 172.16.0.101 oraz maskę 255.255.255.0. Jaki adres IP powinien być ustawiony dla komputera, aby nawiązać komunikację z drukarką w lokalnej sieci?

Najczęstszym powodem rozmazywania się tonera na wydrukach z drukarki laserowej jest

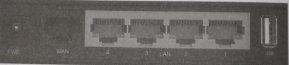

Na który port rutera należy podłączyć kabel od zewnętrznej sieci, aby uzyskać dostęp pośredni do Internetu?

Zatrzymując pracę na komputerze, możemy szybko wznowić działania po wybraniu w systemie Windows opcji

Podczas konserwacji i czyszczenia drukarki laserowej, która jest odłączona od zasilania, pracownik serwisu komputerowego może zastosować jako środek ochrony indywidualnej

Aby zrealizować alternatywę logiczną z negacją, konieczne jest zastosowanie funktora

Aby procesor działał poprawnie, konieczne jest podłączenie złącza zasilania 4-stykowego lub 8-stykowego o napięciu

Jak najlepiej chronić zgromadzone dane przed ich odczytem w przypadku kradzieży komputera?

Jaką minimalną ilość pamięci RAM musi mieć komputer, aby móc uruchomić 64-bitowy system operacyjny Windows 7 w trybie graficznym?

GRUB, LILO oraz NTLDR to:

Który z poniższych protokołów nie jest wykorzystywany do konfiguracji wirtualnej sieci prywatnej?

W którym typie macierzy, wszystkie fizyczne dyski są postrzegane jako jeden dysk logiczny?

Wykonanie polecenia ```NET USER GRACZ * /ADD``` w wierszu poleceń systemu Windows spowoduje

Osoba korzystająca z systemu Linux, która chce odnaleźć pliki o konkretnej nazwie przy użyciu polecenia systemowego, może wykorzystać komendę

Który kabel powinien być użyty do budowy sieci w lokalach, gdzie występują intensywne pola zakłócające?

Medium transmisyjne, które jest odporne na zakłócenia elektromagnetyczne i atmosferyczne, to

Na ilustracji widoczny jest

Który z poniższych elementów jest częścią mechanizmu drukarki atramentowej?

W terminalu systemu operacyjnego wykonano polecenie nslookup. Jaką informację uzyskano?

Mechanizm, który pozwala na podłączenie urządzeń peryferyjnych do systemu komputerowego, w którym każde urządzenie jest identyfikowane przez przypisany mu numer, to

Zjawisko, w którym pliki przechowywane na dysku twardym są umieszczane w nieprzylegających do siebie klastrach, nosi nazwę

Protokół transportowy bezpołączeniowy to

W systemie Linux plik messages zawiera

Grupa, w której członkom można nadawać uprawnienia jedynie w obrębie tej samej domeny, co domena nadrzędna lokalnej grupy domeny, nosi nazwę grupa

Zgodnie z aktualnymi normami BHP, zalecana odległość oczu od ekranu monitora powinna wynosić